C:\> tools\fdimage floppies\kern.flp A:FreeBSD ハンドブック

This translation may be out of date. To help with the translations please access the FreeBSD translations instance.

trademarks

FreeBSD は The FreeBSD Foundation の登録商標です。

IBM, AIX, OS/2, PowerPC, PS/2, S/390 および ThinkPad は アメリカ合衆国、その他の国、または両方における International Business Machines Corporation の商標です。

IEEE, POSIX および 802 は アメリカ合衆国における Institute of Electrical and Electronics Engineers, Inc. の登録商標です。

Red Hat, RPM は アメリカ合衆国およびその他の国における Red Hat, Inc. の商標または登録商標です。

3Com および HomeConnect は 3Com Corporation の登録商標です。

Adobe, Acrobat, Acrobat Reader, Flash および PostScript は アメリカ合衆国および/またはその他の国の Adobe Systems Incorporated の登録商標または商標です。

Apple, AirPort, FireWire, iMac, iPhone, iPad, Mac, Macintosh, Mac OS, Quicktime および TrueType は Apple Inc. の商標で、 アメリカ合衆国およびその他の国で登録されています。

Intel, Celeron, Centrino, Core, EtherExpress, i386, i486, Itanium, Pentium および Xeon はアメリカ合衆国およびその他の国における Intel Corporation またはその関連会社の商標または登録商標です。

Linux は Linus Torvalds の登録商標です。

Microsoft, IntelliMouse, MS-DOS, Outlook, Windows, Windows Media および Windows NT は アメリカ合衆国および/またはその他の国における Microsoft Corporation の登録商標または商標です。

Motif, OSF/1 および UNIX は アメリカ合衆国およびその他の国における The Open Group の登録商標で、 IT DialTone および The Open Group は同じく商標です。

Sun, Sun Microsystems, Java, Java Virtual Machine, JDK, JRE, JSP, JVM, Netra, OpenJDK, Solaris, StarOffice, SunOS および VirtualBox は アメリカ合衆国およびその他の国における Sun Microsystems, Inc. の 商標または登録商標です。

RealNetworks, RealPlayer および RealAudio は RealNetworks, Inc. の登録商標です。

Oracle は Oracle Corporation の登録商標です。

3ware は 3ware Inc. の登録商標です。

ARM は ARM Limited の登録商標です。

Adaptec は Adaptec, Inc. の登録商標です。

Android は Google Inc. の商標です。

Heidelberg, Helvetica, Palatino, および Times Roman はアメリカ合衆国およびその他の国における Heidelberger Druckmaschinen AG の登録商標または商標です。

Intuit および Quicken は アメリカ合衆国およびその他の国における Intuit Inc. またはその関連会社の 商標および/または登録商標です。

LSI Logic, AcceleRAID, eXtremeRAID, MegaRAID および Mylex は LSI Logic Corp. の商標または登録商標です。

MATLAB は The MathWorks, Inc. の登録商標です。

SpeedTouch は Thomson の商標です。

VMware は VMware, Inc. の商標です。

Mathematica は Wolfram Research, Inc. の登録商標です。

Ogg Vorbis および Xiph.Org は Xiph.Org の商標です。

XFree86 は The XFree86 Project, Inc. の商標です。

製造者および販売者が製品を区別するのに 用いている表示の多くは、商標とされています。この文書に登場する表示のうち FreeBSD Project がその商標を確認しているものには、その表示に続いて“™” または “®” 記号がおかれています。

目次

概要

FreeBSD へようこそ! このハンドブックは FreeBSD 13.1-RELEASE および FreeBSD 12.4-RELEASE のインストールと日常での使い方について記述したものです。 本ハンドブックはさまざまな人々による編集の成果で、現在も改編作業中です。 いま存在するセクションの中には情報が古くなってしまっているものがあります。 もし、この文書を新しくしたり、 新しい情報の追加に協力したいとお考えなら、 FreeBSD documentation project メーリングリスト まで電子メールを (英語で) 送ってください。

このハンドブックの最新バージョンは FreeBSD ウェブサイト から入手できます。 以前のバージョンは https://docs.FreeBSD.org/doc/ から入手できます。 この文書の他の文書形式や圧縮形式は FreeBSD ダウンロードサーバ や ミラーサイト からダウンロードできます。 ハンドブックやその他の文書は、検索ページ で検索できます。

前書き

想定している読者

最初の部分は FreeBSD を使い始めた人向けで、FreeBSD のインストールの過程を手引きし、UNIX® の基礎となっている概念や慣習を丁寧に紹介します。 この部分に取り組むために必要なのは、探究心と、紹介された新たな概念を理解する能力だけです。

その次の、ハンドブックのはるかに大きな部分では、FreeBSD システム管理者が興味を抱くあらゆる種類の話題が分かりやすく言及されています。 一部の章は、その章の前に読んでおくべきことが推奨されており、各章の始めの概要で述べられています。

さらなる情報源の一覧は、参考図書 をご覧ください。

第 3 版からの変更

オンライン版のハンドブックは、FreeBSD ドキュメンテーションプロジェクトの献身的なメンバーによる 10 年以上に渡る作業の頂点に立つものです。 2004 年に出版された 2 巻組の第 3 版からの主な変更は、次のようなものです。

Windows® アプリケーションを FreeBSD 上で実行するための WINE に関する情報が追加されました。

強力なパフォーマンス解析ツール DTrace に関する情報が追加されました。

ファイルシステム対応の章が追加されました。 Sun™ の ZFS のような FreeBSD ネイティブではないファイルシステムへの対応について説明しています。

セキュリティ監査の章が追加されました。 FreeBSD における新しい監査のケイパビリティおよびその使用方法について説明しています。

仮想化の章が追加されました。os; を仮想化ソフトへインストールする方法などを取り上げています。

新しいインストールユーティリティの bsdinstall を用いた FreeBSD のインストール方法を説明する FreeBSD のインストール という章が追加されました。

第 2 版 (2004) からの変更

第 3 版は、FreeBSD ドキュメンテーションプロジェクトの献身的なメンバーによる 2 年以上に渡る作業の頂点に立つものです。 サイズが大きくなったため、印刷版は、2 巻での出版となりました。 この新たな版における主な変更は、次のようなものです。

設定とチューニング に、ACPI 電源管理、

cronシステムユーティリティ、 およびカーネルチューニングオプションに関するより多くの情報が追加されました。セキュリティ に、 Virtual Private Network (VPN)、 ファイルシステムアクセスコントロールリスト (ACL)、 およびセキュリティ勧告に関する情報が追加されました。

Mandatory Access Control (MAC) の章がこの版で追加されました。 MAC がどのようなもので、 このメカニズムがどのように FreeBSD システムを安全にするかについて説明しています。

ストレージ に、 USB ストレージデバイス、ファイルシステムスナップショット、 ファイルシステムクォータ、 ファイルおよびネットワークベースのファイルシステム、 暗号化されたディスクパーティションに関する情報が追加されました。

PPP と SLIP に、 トラブルシューティングの節が追加されました。

電子メール, に、 他のメール転送エージェント、SMTP 認証、UUCP, fetchmail, procmail や他の高度な話題についての情報が追加されました。

ネットワークサービスの章が、この版で新しく追加されました。 この章では、Apache HTTP サーバ、 fptd および Samba を用いて Microsoft® Windows® クライアント用にサーバを設定する方法などを取り上げています。 再構成によりいくつかの節が、高度なネットワーク から移動してきました。

高度なネットワーク に、 FreeBSD での Bluetooth® デバイスの使用、 ワイヤレスネットワークの設定、 Asynchronous Transfer Mode (ATM) ネットワークに関する情報が追加されました。

本書で使われている専門用語の定義をまとめた用語集が追加されました。

本書を通じて表および図の表現において数多くの改良がおこなわれました。

第 1 版 (2001) からの変更

第 2 版は、FreeBSD ドキュメンテーションプロジェクトの献身的なメンバーによる 2 年以上に渡る作業の頂点に立つものでした。 この新たな版における主な変更は、次のようなものでした。

完備した索引が追加されました。

ASCII キャラクタによる図はすべて画像に置き換えられました (訳注: 日本語版は作業中です)。

各章に、章に記載されている内容と、 読者に期待される予備知識がすぐに分かるように、 一定の内容の概要が付け加えられました。

内容は、"始めに"、"システム管理"、 "付録" の 3 つの論理的な部分に再構成されました。

UNIX の基礎知識 には、プロセス、デーモン、 シグナルに関する情報が追加されました。

アプリケーションのインストール - packages と ports には、バイナリパッケージの管理に関する情報が追加されました。

X Window System は、 XFree86™ 4.X 上で KDE や GNOME のような近代的なデスクトップテクノロジーを利用することに力点をおいて、 完全に書き直されました。

FreeBSD の起動のプロセス が拡張されました。

ストレージ は、 "ディスク" と "バックアップ" の 2 つの章に分かれていたものをまとめて書き直されました。私たちは、 この話題は 1 つの章にまとめて示した方が分かりやすいと感じています。 RAID (ハードウェアとソフトウェアの両方) に関する節も追加されました。

シリアル通信 は FreeBSD 4.X/5.X 向けに一から再構成されました。

PPP と SLIP は大幅に更新されました。

高度なネットワーク に、多くの新しい節が追加されました。

電子メール に、sendmail の設定についてより多くの情報が加えられました。

Linux® バイナリ互換機能 には、Oracle® や Mathematica® のインストール情報が加えられました (訳注: 日本語版は作業中です)。

この第 2 版では、以下の新たな話題が扱われています。

この文書の構成

この文書は 5 部構成になっています。 第 1 部 導入 では、FreeBSD のインストールと基本的な使い方を扱います。 各章は順に読むことを想定していますが、馴染み深い話題を扱った章は飛ばしてもよいでしょう。 第 2 部 日々の生活 では、FreeBSD で良く使われる機能について説明します。 この章とそれに続く章は、順不同に読むことができます。 各章の始めにはその章が何を扱っていて、読者にどんな予備知識が期待されるかを簡潔に述べた概要がおかれています。 第 3 部 システム管理 は、システム管理に関する話題を扱っています。 第 4 部 ネットワーク通信 では、ネットワークおよびサーバに関する話題を扱っています。 第 5 部は参考情報からなる 付録 です。

- はじめに

新規ユーザに FreeBSD を紹介します。ここでは、FreeBSD プロジェクトの歴史、目標と開発モデルについて述べています。

- FreeBSD のインストール

bsdinstall を用いた FreeBSD 9.x 以降のシステムのインストール過程を一通りユーザに案内しています。

- UNIX の基礎知識

FreeBSD オペレーティングシステムの基本的なコマンドや機能を扱っています。 Linux® やその他の UNIX® 風のものに馴染んでいたら、 この章を飛ばしても構わないでしょう。

- アプリケーションのインストール - packages と ports

FreeBSD の革新的な "Ports Collection" および標準的なバイナリパッケージによるサードパーティアプリケーションのインストールについて説明しています。

- X Window System

X Window System 全般と、特に FreeBSD 上での X11 の利用について述べています。 また、KDE や GNOME のような一般的なデスクトップ環境にも触れています。

- デスクトップアプリケーション

Web ブラウザや生産性向上ツールのような一般的なデスクトップアプリケーションをいくつか挙げ、 FreeBSD におけるインストール方法を説明しています。

- マルチメディア

システムを音声やビデオ再生に対応させるためにどう設定するかを説明します。 また、音声やビデオアプリケーションも例示しています。

- FreeBSD カーネルのコンフィグレーション

どのような場合に新たにカーネルを構成する必要があるかを説明し、 カスタムカーネルのコンフィグレーション、構築、 インストールについて詳しく説明しています。

- プリンタの利用

FreeBSD におけるプリンタの取り扱いを説明しています。たとえば、 バナーページ、プリンターの課金、初期設定といったことです。

- Linux® バイナリ互換機能

FreeBSD の Linux® バイナリ互換機能を説明しています。また、 Oracle®, Mathematica® といった人気の高い Linux® アプリケーションのインストールを詳しく説明しています。

- 設定とチューニング

システム管理者が FreeBSD システムを調整して最適な性能を引き出すのに利用できるパラメータについて述べています。 また、FreeBSD で利用されている様な設定ファイルとそのありかも解説しています。

- FreeBSD の起動のプロセス

FreeBSD の起動プロセスを解説し、 このプロセスを設定オプションで制御する方法を説明しています。

- セキュリティ

FreeBSD システムを安全に保つために役立つ Kerberos, IPsec および OpenSSH といった利用可能なさまざまなツールについて説明しています。

- ストレージ

FreeBSD でストレージメディアやファイルシステムをどう扱うかを説明しています。 対象は、物理ディスク、RAID アレイ、 光学およびテープメディア、メモリベースのディスク、 ネットワークファイルシステムなどです。

- 地域化 (localization) - i18n/L10n の利用と設定

FreeBSD を英語以外の言語で使う方法を説明しています。 システムとアプリケーション両方のレベルの地域化を扱っています。

- FreeBSD のアップデートとアップグレード

FreeBSD-STABLE, FreeBSD-CURRENT と FreeBSD のリリースの違いを説明します。 どんなユーザにとって開発システムを追随するのが有用かを述べ、 その方法の概要をまとめています。 システムを最新のセキュリティリリースへアップデートする方法についても説明しています。

- シリアル通信

FreeBSD システムに端末やモデムを、 ダイヤルインまたはダイヤルアウト用に接続する方法を説明しています。

- PPP と SLIP

FreeBSD で、PPP を使ってリモートシステムに接続する方法を説明しています。

- 電子メール

電子メールサーバの構成要素をそれぞれ説明し、 最もよく使われているメールサーバソフトウェアである sendmail について、 単純な設定をとりあげています。

- 高度なネットワーク

LAN 上の他のコンピュータとインターネット接続の共有、 高度なルーティングに関するトピックス、ワイヤレスネットワーク、 Bluetooth®, ATM, IPv6 等々、 ネットワークに関するさまざまな話題を取り扱っています。

- FreeBSD の入手方法

FreeBSD を収録した CDROM や DVD の様々な入手先や、FreeBSD をダウンロードしてインストールできるインターネット上のサイトを挙げています。

- 参考図書

この文書は、 もっと詳しい説明が欲しくなるかもしれないさまざまな題目について触れています。 参考図書には、このハンドブックで参照している、 多くの素晴らしい本が挙げられています。

- インターネット上のリソース

FreeBSD ユーザが FreeBSD について質問したり、 技術的な議論に参加できる、 多くの公開された場について説明しています。

- PGP 公開鍵

多くの FreeBSD 開発者の PGP fingerprint を載せています。

この文書で用いられている表記法

一貫して読みやすい文章を提供するために、 この文書全体では以下の表記法が用いられています。

書体による表記

- イタリック体

イタリック体 のフォントは、ファイル名、URL, 強調表現、技術用語の最初の使用を表すのに使われています。

等幅等幅フォントは、エラーメッセージ、 コマンド、環境変数、ports の名称、ホスト名、ユーザ名、 グループ名、デバイスの名称、変数、 コードの断片を表すのに使われています。- 太字

太字のフォントは、アプリケーション、コマンド、キーを表すのに使われています。

ユーザー入力

文章の他の部分と区別するため、キーは太字で示されています。

同時に押すことを意図したキーの組み合わせは、キーの間に + を入れて表されます。

たとえば

Ctrl+Alt+Del

は、ユーザーが Ctrl, Alt それから Del キーを同時に押すことを意図しています。

順に押すことを意図したキーは、カンマで区切って表されます。 たとえば

Ctrl+X, Ctrl+S

は、ユーザーが Ctrl キーと X キーを同時に押してから、 Ctrl キーと S キーを同時に押すことを意図しています。

例

C:\> で始まる例は、MS-DOS® コマンドを表しています。 特に注釈がなければ、それらのコマンドは最近の Microsoft® Windows® の "コマンドプロンプト" 環境でも実行できます。

\# で始まる例は、FreeBSD 上でスーパーユーザ権限で実行しなければならないコマンドを示しています。

そのコマンドを入力するには、root としてログインするか、通常のアカウントでログインして、スーパーユーザ権限を取得するために su(1) を使います。

# dd if=kern.flp of=/dev/fd0% で始まる例は、通常のユーザアカウントで実行するべきコマンドを示しています。 特に断りのない限り、環境変数の設定やその他のシェルコマンドには C シェルの文法が使われています。

% top謝辞

あなたが手にしている文書は、世界中の何百人もの人々の努力の賜物です。 誤字脱字の修正を送ったのか、文章を丸々投稿したのかによらず、すべての貢献が役に立ちました。

多くの会社が、著者らを雇用してフルタイムでこの文書に取り掛かれるようにしたり、出版費用を出したりして、この文書を作り上げるのを援助してくれました。 特に、BSDi (その後 Wind River Systems に買収されました) は、フルタイムでこの文書の改善作業をするように FreeBSD ドキュメンテーションプロジェクトのメンバーを雇用し、それが 2000 年 3 月の最初の出版 (ISBN 1-57176-241-8) につながりました。 その後、Wind River Systems は、印刷出力の仕組みを整備し、章を追加するために著者を何名か追加で雇用してくれました。 この作業は、2001 年 11 月の第 2 版の出版 (ISBN 1-57176-303-1) に結実しました。 2003-2004 年には、ハンドブック第 3 版の出版準備のために FreeBSD Mall, Inc が貢献者を雇用してくれました。 第 3 版は 2 巻組となりました。 各巻は、The FreeBSD Handbook 3rd Edition Volume 1: User Guide (ISBN 1-57176-327-9) および The FreeBSD Handbook 3rd Edition Volume 2: Administrators Guide (ISBN 1-57176-328-7) として出版されています。

Part I: 導入

ハンドブックの第 1 部はユーザと FreeBSD が初めての管理者向けです。各章の内容は以下のとおりです。

FreeBSD の紹介

インストールの手順の解説

UNIX® の基礎

FreeBSD で利用できる豊富なサードパーティ製のアプリケーションのインストール方法

UNIX® におけるウィンドウシステムの X、 およびプロダクティブなデスクトップ環境の設定の詳細の紹介

頻繁にページを飛すことなく各章を前から後へとスムーズに読み進めるように、 後方への参照を極力抑えるようにしています。

Chapter 1. はじめに

1.1. この章では

FreeBSD に興味を持っていただきありがとうございます! この章では FreeBSD の歴史、目標、開発モデルなど、 FreeBSD プロジェクトに関するさまざまな事柄を扱います。

この章に書かれている話題は、次のようなものです。

FreeBSD とその他のオペレーティングシステムとの違い

FreeBSD プロジェクトの歴史

FreeBSD プロジェクトの目標

FreeBSD オープンソース開発モデルの基本的な考え方

そして、"FreeBSD" という名前の由来について

1.2. FreeBSD へようこそ!

FreeBSD は、標準に準拠した Unix-like なオープンソースのオペレーティングシステムで、 x86 (32 および 64 ビットの両方), ARM®, AArch64, RISC-V®, MIPS®, POWER®, PowerPC® および Sun UltraSPARC® コンピュータに対応しています。 FreeBSD は、プリエンプティブなマルチタスク、 メモリ保護、仮想メモリ、マルチユーザシステム、SMP 対応、 さまざまな言語やフレームワーク用のすべてのオープンソースの開発ツール、 X ウィンドウシステム、KDE や GNOME を中心としたデスクトップ機能といった、 今日では標準となっている機能をすべて提供しています。 注目すべき機能は以下の通りです。

自由なオープンソースライセンス。 ソースコードを自由に変更し、配布することができます。 潜在的なライセンスの互換性の問題を避け、 コピーレフトライセンスに典型的な制限を課すことなく、 オープンソースプロジェクトおよびクローズな製品の両方に組み込むことが可能です。

堅固な TCP/IP ネットワーク - FreeBSD は、 かってないほどの性能とスケーラビリティを兼ね備えた業界標準プロトコルを実装しています。 サーバおよびルータ/ファイアウォールルールの両方と相性が良く、 実際に多くの会社やベンダがまさにこの目的で採用しています。

完全に統合された OpenZFS への対応。 これには root-on-ZFS, ZFS ブート環境、障害管理、 委任管理、jails への対応、FreeBSD 固有の文書、 そしてシステムのインストーラによる対応が含まれます。

Capsicum ケーパビリティおよびサンドボックスメカニズムに対する強制アクセスコントロールフレームワークによる 拡張されたセキュリティ機能。

対応しているすべてのアーキテクチャで利用可能な 3 万を超えるコンパイル済みの packages。 そして、あなた自身のカスタマイズされたソフトウェアの構築を容易にする Ports Collection。

ドキュメント - システム管理からカーネル内部にまで渡る内容に関する、 さまざまな著者によるハンドブックやブックに加え、 man(1) ページが用意されています。 ユーザ空間のデーモン、 ユーティリティおよびコンフィグレーションファイルだけではなく、 カーネルドライバの API (セクション 9) および個々のドライバ (セクション 4) も用意されています。

分かりやすく首尾一貫したリポジトリ構造とビルドシステム - FreeBSD は、カーネルおよびユーザ空間の両方について、 すべての構成要素をひとつのリポジトリで管理しています。 統一されカスタマイズが容易なビルドシステムおよび綿密に考えられた開発プロセスが、 あなた自身の製品のビルドインフラストラクチャに FreeBSD を統合することを容易にします。

Unix の哲学に忠実であり続けます。 ハードコードされたモノリシックな "オールインワン" デーモンより、 要素から構成することを好みます。

Linux との バイナリ互換。 仮想化の必要なしに多くの Linux バイナリを実行できます。

FreeBSD はカリフォルニア大学バークレイ校の Computer Systems Research Group (CSRG) による 4.4BSD-Lite リリースを基にしており、 BSD システムの開発の優れた伝統を守り続けています。 CSRG による素晴らしい活動に加えて、 FreeBSD プロジェクトは何千時間もの時間を注ぎ込んで、 実際の使用の場において最大の性能と信頼性を発揮するためにシステムのチューニングをおこなっています。 FreeBSD は、商用のオペレーティングシステムと同等の性能、信頼性を、 他では実現されていない数多くの最新の機能と共に提供しています。

1.2.1. FreeBSD で何ができるの?

あなたの思いつく限りのアプリケーションは、何でも FreeBSD で実行できます。ソフトウェア開発からファクトリオートメーション、 在庫制御から遠く離れた人工衛星のアンテナの方向調整まで; 商用 UNIX® 製品でできることは、FreeBSD でも十分にできるのです! また、FreeBSD は世界中の研究センターや大学によって開発される文字通り何千もの高品質で、 たいていはほとんど無料で利用できるアプリケーションによる恩恵を得ることができます。

FreeBSD のソースコードは自由に提供されているので、 システムも特別なアプリケーションやプロジェクトに合わせて、 いくらでもカスタマイズすることができます。 これは有名な商業ベンダから出ているほとんどのオペレーティング システムでは不可能なことです。以下に現在 FreeBSD を 使っている人々のアプリケーションの例をいくつか上げます:

インターネットサービス: FreeBSD に組み込まれている 頑強な TCP/IP ネットワーキング機能は次のようなさまざまな インターネットサービスの理想的なプラットフォームになります:

ウェブサーバ

IPv4 および IPv6 ルーティング

ファイアウォールと NAT ("IP マスカレード") ゲートウェイ

FTP サーバ

メールサーバ

さらにいろいろ…

教育: あなたは、計算機科学または関連分野の工学を専攻する学生さんですか? オペレーティングシステムやコンピュータアーキテクチャ、 ネットワークについて学習するなら、 実際に FreeBSD のソースコードを読んで、 それがどのように動作するのかを学ぶのが一番よい方法です。 また、無料で利用できる CAD や数学、 グラフィックデザインのパッケージがいくつもあるので、 コンピュータに関わる主要な目的が、 他 のことをすることにある方にも、 大いに役立ちます。

研究: システム全体のソースコードが利用できるため、 FreeBSD はオペレーティングシステムの研究だけでなく、 計算機科学の他の部門においても優れたプラットフォームです。 自由に利用できる FreeBSD の特長は、オープンフォーラムで 議論される特別なライセンスの同意や制限について心配することなく、 離れたグループでもアイディアや開発の共有による共同研究を可能にします。

ネットワーキング: 新しいルータが必要? ネームサーバ (DNS) は? 内部のネットワークを人々から守るファイアウォールは? FreeBSD はすみに眠っている使われていない PC を簡単に 洗練されたパケットフィルタリング機能を持つ高級なルータに 変えることができます。

組み込み: FreeBSD は、 組み込みシステムを構築する優れたプラットフォームとなります。 ARM®, MIPS® および PowerPC® プラットフォームへのサポートとともに、強固なネットワークスタック、最新の機能および 寛容なBSD ライセンス により、FreeBSD は、組み込みルータ、ファイアウォールおよび他のデバイスを構築する優れた基盤となります。

デスクトップ: FreeBSD は、自由に利用できる X11 サーバを使うことによって、 安価なデスクトップとなります。 FreeBSD では、標準的な GNOME および KDE グラフィカルユーザインタフェースを含む、 数多くのオープンソースのデスクトップ環境を選択できます。 FreeBSD は、 中央のサーバから"ディスクレス"でもブート可能であり、 個々のワークステーションを安価で、 容易に管理することさえ可能にします。

ソフトウェア開発: 基本的な FreeBSD システムには、完全な C/C++ コンパイラやデバッガスイートを含む完全な開発ツールがついてきます。 他の多くの言語へのサポートも ports および package コレクションから利用できます。

FreeBSD は、無料でダウンロードできます。 また、CD-ROM または DVD でも入手可能です。 詳しくは FreeBSD の入手方法 をご覧ください。

1.2.2. FreeBSD はどこに使われていますか?

FreeBSD は、ウェブサービスの能力で知られています。 FreeBSD が利用されている代表的なサイトには Hacker News, Netcraft, NetEase, Netflix, Sina, Sony Japan, Rambler, Yahoo! および Yandex があります。

FreeBSD は、 先進的な機能、高いセキュリティ、および定期的なリリースサイクル、 そして寛容なライセンスにより、 多くの商用およびオープンソースのアプライアンス、 デバイスおよび製品を構築するプラットフォームとして利用されています。 世界最大規模の多くの IT 会社が FreeBSD を使っています。

Apache - Apache ソフトウェア財団は、 1.4 百万回を超えるコミットというおそらく世界で最も大規模な SVN リポジトリを含む、数多くの公式のインフラストラクチャで FreeBSD を使っています。

Apple - Apple により提供されている最近のオペレーションシステムは、FreeBSD からプロセスモデル、ネットワークスタック、仮想ファイルシステム、ライブラリ、マニュアルページ、そしてコマンドラインユーティリティについてのコードを取り入れています。

Cisco - IronPort ネットワークセキュリティおよびアンチスパムアプライアンスは、 改造された FreeBSD カーネルで動いています。

Citrix - NetScaler の一連のセキュリティアプライアンスは、 FreeBSD シェルとともに 4-7 レイヤのロードバランス、 コンテントキャシュ、アプリケーションファイアウォール、 セキュリティ VPN およびモバイルクライド・ネットワークアクセスを提供します。

Dell EMC Isilon - Isilon 社のエンタープライズストレージアプライアンスは、FreeBSD ベースです。 寛大な FreeBSD ライセンスのおかげで、Isilon は、 彼らの知的財産物をカーネルに統合することができるため、 オペレーティングシステムではなく、 製品そのものに焦点を当てた開発が可能となっています。

Quest KACE - KACE システム管理アプライアンスでは、 FreeBSD が用いられています。信頼性、 スケーラビリティおよび継続的な開発をサポートしているコミュニティが評価され採用されています。

iXsystems - 統合ストレージアプライアンスの TrueNAS シリーズは FreeBSD ベースです。

Juniper - Juniper のすべてのネットワークギア (ルータ、スイッチ、セキュリティおよびネットワークアプライアンス) を動かしている JunOS オペレーティングシステムは、 FreeBSD ベースです。 Juniper は、FreeBSD プロジェクトと商用製品を提供しているベンダとの間で協力関係が成功している数多くのベンダのひとつです。 将来 FreeBSD の新しい機能を JunOS へと統合する際の複雑さを減らすため、 Juniper で作成された改良点は、FreeBSD に取り込まれています。

McAfee - Sidewinder などの McAfee エンタープライズファイアウォール製品のベースである SecurOS は FreeBSD ベースです。

NetApp - ストレージアプライアンスの Data ONTAP GX シリーズは、FreeBSD ベースです。 NetApp は、新しい BSD ライセンスのハイパーバイザである bhyve などの数多くの機能を FreeBSD プロジェクトに還元しています。

Netflix - Netflix が顧客へのストリームムービーに使用している OpenConnect アプライアンスは、FreeBSD ベースです。 Netflix は、コードベースに対し多大な貢献を行っており、 FreeBSD のメインラインからの差分がゼロになるように作業を行っています。 Netflix OpenConnect アプライアンスは、 北米の全インターネットトラフィックの 32% の配送を受け持っています。

Sandvine - Sandvine は、 ハイパフォーマンスでリアルタイムのネットワークプロセッシングプラットフォームのベースに FreeBSD を使用しています。このプラットフォームは、 彼らのインテリジェントネットワークポリシーコントロール製品を構成しています。

Sony - PlayStation Vita, PlayStation 4 および PlayStation 5 のゲームコンソールは、 FreeBSD の改良版が動いています。

Sophos - Sophos Email アプライアンス製品は、強化された FreeBSD がベースです。 インバウンドメールに対してスパムやウィルススキャンを行う一方で、 アウトバウンドメールがマルウェアではないか、また、 機密情報がアクシデントで漏洩してしまわないようにモニタします。

Spectra Logic - アーカイブグレードストレージアプライアンスの nTier シリーズは、FreeBSD および OpenZFS が動いています。

Stormshield - Stormshield ネットワークセキュリティアプライアンスは、 強化された FreeBSD がベースです。 BSD ライセンスが、彼らの知的財産のシステムへの統合を可能にする一方で、 コミュニティに非常に多くの興味深い開発結果をもたらしてくれます。

The Weather Channel - 各ローカルケーブルプロバイダのヘッドエンドにインストールされていて、 ローカルの天気予報をケーブル TV ネットワークプログラムに送る IntelliStar アプライアンスでは FreeBSD が動いています。

Verisign - Verisign は .com および .net ルートドメインレジストリおよび関連する DNS インフラストラクチャの運用に責任を持っています。 彼らのインフラストラクチャに一般的な障害点がないように、FreeBSD を含むさまざまなネットワークオペレーティングシステムに信頼を寄せています。

Voxer - Voxer のモバイルボイスメッセージのプラットフォームでは、 ZFS が FreeBSD 上で動いています。 Voxer は、Solaris から派生したオペレーティングシステムから、 FreeBSD へと移行しました。優れた文書、 幅広く活動的なコミュニティ、 そして開発者にとって好意的な環境がその理由です。 ZFS および DTrace といった決定的な機能に加え、 FreeBSD では、 ZFS が TRIM に対応しています。

Fudo セキュリティ - FUDO セキュリティアプライアンスは、 エンタープライズおよびシステムの管理者に対し、 モニタ、コントロール、レコードおよび audit コントラクタを提供します。 ZFS, GELI, Capsicum, HAST および auditdistd といった FreeBSD の最良なセキュリティ機能がベースとなっています。

また、FreeBSD は関連したオープンソースプロジェクトを数多く生み出しています。

BSD Router - 広く使われているエンタープライズルータの置き換えとなるような FreeBSD ベースのルータで、標準的な PC ハードウェアで動作するように設計されています。

TrueNAS は、ネットワークアタッチトストレージ (NAS) ソフトウェアです。 データの共有およびランサムウェアやマルウェアといった現代の脅威からデータを保護します。 TrueNAS を使うことで、ユーザおよびクライアントデバイスは、仮想化および共有プロトコルを通して共有データに容易にアクセスできます。

GhostBSD は、FreeBSD から派生しており、GTK 環境を使用して美しい見た目や使い勝手の良さを現代の BSD プラットフォームに実現し、自然でネイティブな UNIX® 環境を提供します。

mfsBSD - メモリから完全に実行可能な FreeBSD システムのイメージを構築するためのツールキットです。

XigmaNAS - PHP によるウェブインタフェースを搭載した FreeBSD ベースのファイルサーバのディストリビューションです。

OPNSense は、オープンソースの使いやすく構築が簡単な FreeBSD ベースのファイアウォールおよびルータのプラットフォームです。 OPNsense は、 高価な商用のファイアウォールや標準で利用可能なほとんどの機能を持っています。 オープンで検証可能なソースと共に、 商品が提供している豊富な機能のセットを提供します。

MidnightBSD は、BSD から派生したオペレーティングシステムで、デスクトップユーザを念頭において開発されています。 このオペレーティングシステムには、メール、ウェブブラウザ、ワードプロセッサ、ゲームといった、日々の生活で必要と思われるすべてのソフトウェアが含まれています。

NomadBSD は、FreeBSD ベースの USB フラッシュドライブのための永続的な live システムです。 ハードウェアを自動的に認識してセットアップを行い、すぐにデスクトップシステムとして使えるように設定します。 データリカバリ、教育および FreeBSD のハードウェア互換性の試験にも使用できます。

pfSense - 数多くの機能および拡張 IPv6 サポートを持つ FreeBSD ベースのファイアウォールディストリビューションです。

ZRouter - FreeBSD ベースの組み込みデバイス用のオープンソースのファームウェアです。 いつでも購入できるようなルータ上のプロプリエタリのファームウェアの置き換えとなるように設計されています。

FreeBSD Foundation のウェブサイトでは、FreeBSD を製品やサービスのベースに利用している会社の声 が紹介されています。 Wikipedia にも FreeBSD ベースの製品のリスト がまとめられています。

1.3. FreeBSD プロジェクトについて

以下の節では簡単な歴史やプロジェクトの目標、 開発モデルなど、普段は表にでない話題を提供しています。

1.3.1. FreeBSD 小史

FreeBSD プロジェクトは 1993 年の始めに Unofficial 386BSD Patchkit の最後の 3 人のまとめ役によって、部分的に patchkit から派生する形で開始されました。ここでの 3 人のまとめ役というのは、Nate Williams, Rod Grimes と、 Jordan Hubbard です。

このプロジェクトのもともとの目標は、patchkit という仕組みではもう十分に解決できなくなってしまった 386BSD の数多くの問題を修正するための、386BSD の暫定的なスナップショットを作成することでした。 こういった経緯を経ているので、 このプロジェクトの初期の頃の名前は 386BSD 0.5 や 386BSD 暫定版 (Interim) でした。

386BSD は、Bill Jolitz が (訳注: バークレイ Net/2 テープを基に) 作成したオペレーティングシステムです。当時の 386BSD は、ほぼ一年にわたって放っておかれていた (訳注: 作者がバグの報告を受けても何もしなかった) というひどい状況に苦しんでいました。 作者の代わりに問題を修正し続けていた patchkit は日を追うごとに不快なまでに膨張してしまっていました。 このような状況に対して、彼らは暫定的な "クリーンアップ" スナップショットを作成することで Bill を手助けしようと決めました。しかし、 この計画は唐突に終了してしまいました。Bill Jolitz が、 このプロジェクトに対する受け入れ支持を取り下げることを突然決意し、 なおかつこのプロジェクトの代わりに何をするのかを一切言明しなかったのです。

たとえ Bill が支持してくれないとしても、 彼ら 3 人の目標には依然としてやる価値があると考えていたため、 David Greenman が考案した名称 "FreeBSD" をプロジェクトの名前に採用し、新たなスタートを切りました。 この時点でのプロジェクトの初期目標は、すでにこのシステム (訳注: 386BSD + Patchkit) を使っていた利用者たちと相談して決められました。 プロジェクトが実現に向けて軌道に乗ってきたことが明確になった時点で、 Jordan は Walnut Creek CDROM 社に連絡してみました。CD-ROM を使って FreeBSD を配布することによって、 インターネットに容易に接続できない多くの人々が FreeBSD を簡単に入手できるようになると考えたからです。Walnut Creek CDROM 社は FreeBSD を CD で配布するというアイデアを採用してくれたばかりか、 作業するためのマシンと高速なインターネット回線をプロジェクトに提供してくれました。 当時は海のものとも山のものともわからなかったこのプロジェクトに対して、Walnut Creek CDROM 社が信じられないほどの信頼を寄せてくれたおかげで、 FreeBSD は短期間のうちにここまで大きく成長したのです。

CD-ROM による最初の配布 (そしてネットでの、 ベータ版ではない最初の一般向け配布) は FreeBSD 1.0 で、1993 年 12 月に公開されました。これはカリフォルニア大学バークレイ校の 4.3BSD-Lite ("Net/2") を基とし、386BSD や Free Software Foundation からも多くの部分を取り入れたものです。 これは初めて公開したものとしては十分に成功しました。続けて 1994 年 5 月に FreeBSD 1.1 を公開し、 非常に大きな成功を収めました。

この時期、 あまり予想していなかった嵐が遠くから接近してきていました。 バークレイ Net/2 テープの法的な位置づけについて、Novell 社とカリフォルニア大学バークレイ校との間の長期にわたる 法廷論争において和解が成立したのです。和解の内容は、Net/2 のかなりの部分が "権利つき (encumbered)" コードであり、それは Novell 社の所有物である、 というバークレイ校側が譲歩したものでした。なお、Novell 社はこれらの権利を裁判が始まる少し前に AT&T 社から買収していました。 和解における譲歩の見返りにバークレイ校が得たのは、 4.4BSD-Lite が最終的に発表された時点で、 4.4BSD-Lite は権利つきではないと公式に宣言されること、 そしてすべての既存の Net/2 の利用者が 4.4BSD-Lite の利用へと移行することが強く奨励されること、という Novell 社からの "ありがたき天からの恵み" でした (訳注: 4.4BSD-Lite はその後 Novell 社のチェックを受けてから公開された)。FreeBSD も Net/2 を利用していましたから、1994 年の 7 月の終わりまでに Net/2 ベースの FreeBSD の出荷を停止するように言われました。ただし、 このときの合意によって、 私たちは締め切りまでに一回だけ最後の公開をすることを許されました。 そしてそれは FreeBSD 1.1.5.1 となりました。

それから FreeBSD プロジェクトは、まっさらでかなり不完全な 4.4BSD-Lite を基に、文字どおり一から再度作り直すという、 難しくて大変な作業の準備を始めました。"Lite" バージョンは、部分的には本当に軽くて、中身がなかったのです。 起動し、 動作できるシステムを実際に作り上げるために必要となるプログラムコードのかなりの部分がバークレイ校の CSRG (訳注: BSDを作っているグループ) によって (いろいろな法的要求のせいで) 削除されてしまっていたということと、4.4BSD の Intel アーキテクチャ対応が元々かなり不完全であったということがその理由です。 この移行作業は結局 1994 年の 11 月までかかりました。 そして 12 月に FreeBSD 2.0 として公開されました。これは、 かなり粗削りなところが残っていたにもかかわらず、 かなりの成功を収めました。そしてその後に、より信頼性が高く、 そしてインストールが簡単になった FreeBSD 2.0.5 が 1995 年の 6 月に公開されました。

これ以降、FreeBSD の安定性、速さや機能は改善され、 リリースが行われてきました。

長期的な開発プロジェクトは 15.0-CURRENT 開発ブランチ (main) で続けられ、 15.0 のスナップショットリリースは、開発の進行状況に応じて スナップショットサーバ より継続して入手できます。

1.3.2. FreeBSD プロジェクトの目標

FreeBSD プロジェクトの目的は、いかなる用途にも使用でき、 何ら制限のないソフトウェアを供給することです。 私たちの多くは、 コード (そしてプロジェクト) に対してかなりの投資をしてきており、 これからも多少の無駄はあっても投資を続けて行くつもりです。ただ、 他の人達にも同じような負担をするように主張しているわけではありません。 FreeBSD に興味を持っている一人の残らず全ての人々に、 目的を限定しないでコードを提供すること。これが、 私たちの最初のそして最大の "任務" であると信じています。そうすれば、コードは可能な限り広く使われ、 最大の恩恵をもたらすことができるでしょう。これが、 私たちが熱烈に支持しているフリーソフトウェアの最も基本的な目的であると、 私は信じています。

私たちのソースツリーに含まれるソースのうち、 GNU 一般公有使用許諾 (GPL) または GNU ライブラリ一般公有使用許諾 (LGPL) に従っているものについては、多少制限が課せられています。ただし、 ソースコードへのアクセスの保証という、 一般の制限とはいわば逆の制限 (訳注1) です。 GPL ソフトウェアの商利用には、そのライセンスにある 複雑な側面が影響してくることがあります。 ですから私たちは、そうすることが合理的であると判断されたときには、 より制限の少ない、BSD ライセンスを採用しているソフトウェアを選択するようにしています。

(訳注1) GPL では、「ソースコードを実際に受け取るか、 あるいは、希望しさえすればそれを入手することが可能であること」 を求めています。

1.3.3. FreeBSD の開発モデル

FreeBSD は 非常に開かれた、柔軟性のあるプロセス により開発されています。 貢献者リスト を見ていただければわかるとおり、FreeBSD は文字通り世界中の何千という人々の努力によって開発されています。 FreeBSD の開発環境は、この何千という開発者がインターネット経由で共同作業できるようになっているのです。 新しいボランティアはいつでも大歓迎です。 また、より密接に関わりたいと考える方は FreeBSD への貢献 という文書をご覧ください。

あと、FreeBSD プロジェクトとその開発プロセスについて、 どなたにも知っていていただきたいのは以下のようなことです。

- Git リポジトリ

長年にわたり FreeBSD のソースツリーは、 ソースコード管理用のフリーソフトウェアである CVS (Concurrent Versions System) によってメンテナンスされてきました。 2008 年 6 月、プロジェクトはソースコード管理のシステムを SVN (Subversion) に移行しました。 ソースツリーの急速な増加や、これまでに蓄積された膨大な量の履歴によって、CVS の持つ技術的な限界が明かになってきたためです。 ドキュメンテーションプロジェクトと Ports Collection リポジトリも、それぞれ 2012 年 5 月と 7 月に CVS から SVN へと移行しました。 そして 2020年 12 月、プロジェクトは ソースおよびドキュメンテーションのリポジトリ を Git へ移行し、2021 年 4 月に Ports を移行しました。 FreeBSD

src/リポジトリを取得するための情報は ソースコードの入手 の章を、 FreeBSD Ports Collection を取得するための詳細については Ports Collection の利用 の章をご覧ください。- ソースツリー管理者

コミッター (committers) は Git リポジトリへの push 権限 を持っている人、FreeBSD のソースに変更を加えることができる人です (リポジトリに変更を加えるには、ソースをコントロールする

commitというコマンドを使うので、これらの人々は英語では "committers" と呼ばれます)。 もしバグを見つけたのであれば、障害報告データベース に提出してください。 FreeBSD メーリングリスト、IRC チャネルまたはフォーラムは、その問題がバグかどうかを確認する助けとなりますので、障害報告を提出する前に、これらを使って確認してください。- FreeBSD コアチーム

FreeBSD コアチーム は FreeBSD プロジェクトが会社だとすると取締役会にあたるものです。 コアチームとして一番重要な役割は FreeBSD プロジェクトが全体としてよい方向に向かっていることを確認することです。 責任感あふれる開発者を上記のソースツリー管理者として招くこと、 また仕事上の都合などでコアチームをやめた人たちの後任を見つけることもコアチームの役割です。 現在のコアチームは FreeBSD 開発者 (committer) の中から 2022 年 5 月に選挙によって選出されました。 コアチームを選出するための選挙は、2 年ごとに行なわれています。

忘れてほしくないのは、多くの開発者同様に、 コアチームのほとんどは FreeBSD に対してボランティアの立場であり、 FreeBSD プロジェクトからは何ら金銭的な支援を受けていない、 ということです。ですから、 ここでの"責任"は "保証されたサポート"ではありません。 そういう意味で、上記の"取締役会" という例えはあまりよくないかもしれません。むしろ、FreeBSD のために人生を棒に振ってしまった人の集まりといった方が正しいかも…。

- The FreeBSD Foundation

The FreeBSD Foundation は、FreeBSD プロジェクトおよびコミュニティを全世界的にサポートしたり促進することを目的としたアメリカ合衆国における 501(c)(3) に認定された非営利団体です。 この Foundation は、ソフトウェア開発に対するプロジェクトの助成を通じて資金を提供したり、緊急の事態に対する迅速な対応や新しい特徴や機能の実装に対して、スタッフを提供します。 FreeBSD のインフラストラクチャの改善および維持する目的でハードウェアを購入したり、テストカバレッジ、継続的インテグレーションおよび自動化の改善のためにスタッフを雇用しています。 世界中で開催されている技術的な会議やイベントにおいて、FreeBSD をプロモーションすることで FreeBSD を宣伝しています。 また、ワークショップ、教育的な教材やプレゼンテーションを提供して、より多くのユーザや FreeBSD の貢献者をリクルートしています。 さらに、契約の締結、ライセンス契約、およびその他の法的主体必要となる協定において FreeBSD プロジェクトを代表しています。

- その他のコントリビュータ

最後になりますが、 もっとも重要で多数をしめる開発者はフィードバックやバグフィクスをどんどん送ってくれるユーザ自身です。 FreeBSD のベースシステムの開発に関わっていきたいという人は、 議論の場である FreeBSD technical discussions メーリングリスト に参加するとよいでしょう。 サードパーティ製のアプリケーションの移植に関わる議論は、 FreeBSD ports メーリングリスト で行われています。 FreeBSD のメーリングリストに関する詳細は、 インターネット上のリソース をご覧ください。

FreeBSD への貢献者リスト は日に日に長くなっています。 あなたも今日、FreeBSD へ何か送ることからはじめてみませんか? もちろん、コードを書くほかにもいろいろな方法があります!

ひとことで言うと、FreeBSD の開発組織はゆるやかな同心円状になっています。 ともすると中央集権的に見えがちなこの組織は、 FreeBSD の ユーザ がきちんと管理されたコードベースを 容易に追いかけられるようにデザインされているもので、 貢献したいという人を締め出す意図は全くありません! 私たちの目標は安定したオペレーティングシステムと 簡単にインストールして使うことのできる アプリケーションを提供することです。 この方法は、それを達成するために非常にうまくはたらきます。

これから FreeBSD の開発にたずさわろうという人に、 私たちが望むことはただ一つです。 FreeBSD の成功を継続的なものにするために、 現在の開発者と同じような情熱を持って接してください!

1.3.4. サードパーティ製プログラム

FreeBSD では基本配布セットに加え、 移植されたソフトウェア集として数千の人気の高いプログラムを提供しています。

ports には HTTP サーバから、ゲーム、言語、 エディタまでありとあらゆるものが含まれています。

36000 以上の ports (移植ソフトウェア) が存在します。

Ports Collection 全体でも 3 GB 程度にしかなりません。

ports をコンパイルするには、 インストールしたいと思っているプログラムのディレクトリに移動し、 make install とすると、 あとはすべてシステムがやってくれます。

どの ports もオリジナルの配布セットを動的に取ってくるので、 ディスクは構築したいと思っている ports の分だけを準備しておけば十分です。

ほとんどの ports は、すでにコンパイルされた状態で "package" として提供されており、ソースコードからコンパイルしたくない場合、これを使うと (pkg install というコマンドで) 簡単にインストールできます。

package と ports に関する詳細は、 アプリケーションのインストール - packages と ports をご覧ください。

1.3.5. ドキュメント

サポートが行われているすべての FreeBSD では、システムのセットアップ時にインストーラを使って、ドキュメントを /usr/local/share/doc/freebsd 以下にインストールできます。 システムをインストールした後は、package を使ってドキュメントをインストールできます。

# pkg install en-freebsd-doc各言語に翻訳されたドキュメントをインストールするには、"en" の部分を使用する言語のコードに置き換えてください。 翻訳されたドキュメントの中には、古い情報のままの文書があり、現在では正確でなかったり関係ない内容が含まれている可能性があることに注意してください。 ローカルにインストールされたドキュメントは、HTML ブラウザを使って以下の URL から参照できます。

- FreeBSD ハンドブック (英文オリジナル)

- FreeBSD に関する FAQ (英文オリジナル)

最新版の文書は常に https://docs.FreeBSD.org/ にありますので、こちらも参照してください。

Chapter 2. FreeBSD のインストール

2.1. この章では

FreeBSD は、amd64, ARM®, RISC-V®, および PowerPC® 等のさまざまなアーキテクチャに対応しています。

インストールまたは直接 FreeBSD を実行するためのイメージは、アーキテクチャおよびプラットフォームごとに ダウンロード できます。

利用できるイメージのタイプは以下の通りです。

qcow2,vmdk,vhdおよび raw デバイスイメージといった仮想マシンのディスクイメージ。これらはインストール用のイメージではなく、FreeBSD がすでにインストールされたインスタンスで、すぐに起動して、インストール後の作業を行うことができます。仮想マシンのイメージは、クラウド環境でも使われます。Raspberry Pi のような組み込みシステム用の SD カードイメージ。これらのファイルをダウンロードしたら、展開し、ボードが起動するように raw イメージとして SD カードに書き込んでください。

ISO または USB デバイスから起動して、FreeBSD を通常のデスクトップ、ラップトップ、サーバシステムのドライブ上にインストールするためのインストールイメージ。

この章では、3 番目のケースについて、bsdinstall と呼ばれるテキストベースのインストールプログラムを用いた FreeBSD のインストール方法について説明します。

この章では、以下について説明します。

FreeBSD イメージの入手方法および FreeBSD インストールメディアの作り方。

bsdinstall の起動方法。

bsdinstall が聞いてくる質問がどのような意味であり、 またどのように答えれば良いか。

インストールに失敗した時の問題の解決方法。

インストールを確定する前に、 FreeBSD の live 版へアクセスする方法。

2.2. 最小ハードウェア要件

FreeBSD をインストールするために必要なハードウェア要件は、アーキテクチャおよびバージョンごとに異なります。 FreeBSD の各リリースが対応しているハードウェアアーキテクチャおよびデバイスの一覧は、 FreeBSD リリース情報 のページにまとめられています。 アーキテクチャごとに推奨される適切なイメージの選択に関しては、 FreeBSD ダウンロードページ でも説明されています。

2.3. インストール前に行う作業

システムが FreeBSD のインストールのための最小ハードウェア要件を満たしていることを確認したら、インストールファイルをダウンロードして、インストール用のメディアを用意してください。 その前に、以下のチェックリストを確認して、システムをインストールする準備ができていることを確認してください。

重要なデータのバックアップ

オペレーティングシステムをインストールする前に、 常に 価値のあるすべてのデータを最初にバックアップしてください。 インストールしようとしているシステムにはバックアップを保存しないでください。 そのかわり、USB ドライブ、ネットワーク上の他のシステム、もしくはオンラインのバックアップサービスといったリムーバルディスクにデータを保存してください。 インストールを始める前に、バックアップを調べて、必要なすべてのファイルがバックアップに含まれていることを確認してください。 インストーラがシステムのディスクをフォーマットしてしまうと、ディスクに保存されていたすべてのデータは失われます。

FreeBSD をインストールする場所の決定

インストールするオペレーティングシステムが FreeBSD のみであれば、 このステップは飛ばすことができます。 しかし、ディスクに FreeBSD と 他のオペレーティングシステムを共存させる必要がある場合には、FreeBSD が利用するディスクおよびパーティションを決める必要があります。

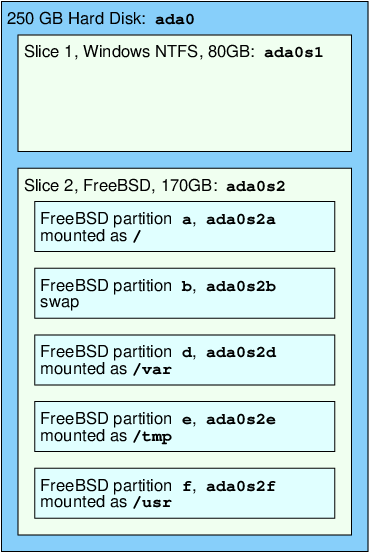

i386 および amd64 アーキテクチャでは、 二つのパーティションスキームのどちらかを使って、 ハードディスクを複数の塊に分割することができます。 伝統的な Master Boot Record (MBR) では、ディスク 1 台あたり最大 4 つの プライマリパーティション をパーティションテーブルに持つことができます。 歴史的な理由により、FreeBSD では、これらのパーティションのことを スライス と呼びます。 プライマリパーティションの 1 つに、複数の 論理パーティション を含む 拡張パーティション を作成できます。 GUID Partition Table (GPT) は、ディスクをパーティションに分ける簡単で新しい方法です。 一般的な GPT の実装では、1 つのディスクに 128 個までのパーティションの作成が可能であり、論理パーティションは必要ありません。

FreeBSD のブートローダは、プライマリまたは GPT パーティションのどちらかを必要とします。 ディスク上のプライマリ、もしくは GPT パーティションがすべて使われているのであれば、 そのひとつを FreeBSD のために開放してください。 ディスクにあるデータを消去せずにパーティションを作成するには、 パーティションサイズを変更するツールを使って今あるパーティションのサイズを小さくし、 空いたスペースに新しいパーティションを作成してください。

パーティションサイズを変更するためのフリーまたは商用のツールは、 List of disk partitioning software wikipedia entry にまとめられています。 GParted Live は、GParted パーティションエディタを含むフリーのライブ CD です。

ディスクパーティションを縮小するユーティリティは、 適切に用いるとパーティション用の空き容量を新しく安全に作成できます。 すでにあるパーティションを間違って選択してしまう可能性があるので、 ディスクのパーティションを変更する前に、 必ず重要なデータのバックアップをとり、 バックアップが正しくとれていることを検証してください。

ディスクパーティションごとに異なるオペレーティングシステムをインストールすることで、 一つのコンピュータに複数のオペレーティングシステムをインストールできます。仮想化技術 を用いると、ディスクパーティションを変更することなく、複数のオペレーティングシステムを同時に起動できます。

ネットワーク情報の収集

FreeBSD のインストール方法によっては、ネットワークに接続し、 インストールファイルをダウンロードする必要があります。 インストールする方法に関わらず、インストール後に、 インストーラはシステムのネットワークインタフェースの設定をする機会を提供します。

ネットワークに DHCP サーバがあると、 自動的にネットワークの設定情報を取得できます。 DHCP を利用できない環境では、 システムの以下のネットワーク情報について、 システム管理者かプロバイダにネットワーク情報を問い合わせる必要があります。

IP アドレス

サブネットマスク

デフォルトゲートウェイの IP アドレス

ネットワークのドメイン名

ネットワークの DNS サーバの IP アドレス

FreeBSD Errata の確認

FreeBSD プロジェクトでは FreeBSD の各リリースができる限り安定するよう努力していますが、 時々バグが発生してしまうことがあります。 極まれに、発生したバグがインストールプロセスに影響を与えることがあります。 これらの問題は発見され解決されると、FreeBSD の各バージョンごとに Errata ページに記載されます。 インストールに影響するような既知の問題が無いことを、インストールする前に Errata で確認してください。

すべてのリリースに関する情報や Errata は、 リリース情報 のページで確認できます。

2.3.1. インストールメディアの準備

FreeBSD のインストーラは、 他のオペレーティングシステムで実行できるようなプログラムではありません。 そのかわり、FreeBSD インストールファイルをダウンロードしたら、 ファイルタイプやサイズに合わせてメディア (CD, DVD または USB) に焼いてください。そして、挿入したメディアからインストールするように、 システムを起動してください。

FreeBSD のインストールファイルは FreeBSD ダウンロードページ から入手できます。 各インストールファイルの名前は、FreeBSD のリリースバージョンおよびアーキテクチャ、ファイルタイプから構成されます。

インストールファイルは、さまざまな形式で、xz(1) により圧縮されたファイルまたは圧縮されていないファイルが用意されています。 用意されているフォーマットは、 コンピュータのアーキテクチャやメディアのタイプによって異なります。

インストールファイルの形式

-bootonly.iso: インストーラのみを含む最小のインストールファイルです。 インストールを行う間、インストーラは FreeBSD をインストールするために必要なファイルをダウンロードするため、ネットワーク接続が必要です。 このファイルは、光学メディアに書き込む必要があります。-disc1.iso: FreeBSD のインストールに必要となる、ソースおよび Ports Collection といったすべてのファイルが含まれています。 このファイルは、光学メディアに書き込む必要があります。-dvd1.iso: FreeBSD のインストールに必要となる、ソースおよび Ports Collection といったすべてのファイルが含まれています。 インターネットに接続することなく、メディアのみでシステムのインストールを完了できるように、良く使われるウィンドウマネージャおよびアプリケーションをインストールするためのバイナリ package も含まれています。 このファイルは、光学メディアに書き込む必要があります。-memstick.img: FreeBSD のインストールに必要となる、ソースおよび Ports Collection といったすべてのファイルが含まれています。 イメージファイルを USB に書き込む で説明されている手順に従って、このファイルを USB スティックに書き込んでください。-mini-memstick.img:-bootonly.isoと同じく、インストールファイルは含まれていないため、必要に応じてダウンロードする必要があります。 インストールを行う間、ネットワーク接続が必要です。 イメージファイルを USB に書き込む の説明に従って、USB スティックに書き込んでください。

イメージファイルをダウンロードしたら、同じディレクトリから少なくとも一つの チェックサム ファイルをダウンロードしてください。

2 つの チェックサム ファイルが利用可能です。

これのファイル名にはリリース番号とアーキテクチャ名がついています。

たとえば CHECKSUM.SHA256-FreeBSD-13.1-RELEASE-amd64 および CHECKSUM.SHA512-FreeBSD-13.1-RELEASE-amd64 という名前がつけられます。

どちらかの (もしくは両方の) ファイルをダウンロードしたら、イメージファイルの チェックサム を計算し、 チェックサム ファイルに示されている値と比較してください。 計算した チェックサム は、2 つの異なるアルゴリズム (SHA256 および SHA512) に対応する適切なファイルと比較してください。 FreeBSD では、チェックサム のために sha256(1) および sha512(1) を提供しています。 他のオペレーティングシステムでも同じようなプログラムを利用できます。

FreeBSD での チェックサム の検証は、以下のように sha256sum(1) (または sha512sum(1)) を使用して自動的に行うことができます。

% sha256sum -c CHECKSUM.SHA256-FreeBSD-13.1-RELEASE-amd64 FreeBSD-13.1-RELEASE-amd64-dvd1.iso

FreeBSD-13.1-RELEASE-amd64-dvd1.iso: OKチェックサムは完全に一致している必要があります。 もしチェックサムが一致しなければ、 イメージファイルが壊れている可能性があるので、もう一度ダウンロードしてください。

2.3.1.1. イメージファイルを USB に書き込む

*memstick.img ファイルは、完全なメモリスティックの内容の イメージ です。

これは、通常のファイルのように対象のデバイスにコピーすることは できません。

USB スティックへ *.img を書き込むためのアプリケーションは複数あります。

この節ではこのうちの二つのユーティリティについて説明します。

先に進む前に、USB スティックに存在する重要なデータをバックアップしてください。 以下の手順を実行すると、 スティックに存在するデータは削除されます。 |

Procedure. dd を使ってイメージを書き込む

この例では、イメージの書き込み先のターゲットデバイスとして、 |

dd(1) コマンドユーティリティは、 BSD, Linux®, および Mac OS® システムで利用できます。

ddを使ってイメージを焼くには、 USB スティックを挿入して、 デバイス名を確定してください。 その後、ダウンロードしたインストールファイルおよび、 USB スティックのデバイス名を指定してください。 この例では、amd64 インストールイメージを FreeBSD システムの最初の USB デバイスに書き込みます。# dd if=FreeBSD-13.0-RELEASE-amd64-memstick.img of=/dev/da0 bs=1M conv=syncもし上記のコマンドに失敗するようでしたら、USB スティックがマウントされているかどうか、デバイス名が (パーティションではなく) ディスクに対して指定されていることを確認してください。

Procedure. Windows® を使ってイメージを書き込む

適切なドライブレターを出力先に設定していることを十分に確認してください。 さもなければ、現在あるデータは上書きされ、 破壊されてしまうでしょう。 |

Image Writer for Windows® を入手する

Image Writer for Windows® は、 イメージファイルをメモリスティックに正しく書き込むことのできるフリーのアプリケーションです。 win32diskimager ホームページ からダウンロードして、フォルダに展開してください。

イメージライタを使ってイメージを書き込む

Win32DiskImager アイコンをダブルクリックして、プログラムを起動してください。

Deviceの下に表示されるデバイスレターが、 メモリスティックのドライブであることを確認してください。 フォルダのアイコンをクリックして、 メモリスティックに書き込むイメージファイルを選択します。 Save をクリックして、 イメージファイルの名前を確定してください。 すべてが正しく行われたかどうか、また、 他のウィンドウでメモリスティックのフォルダが開かれていないことを確認してください。 準備ができたら、Write をクリックして、 メモリスティックにイメージファイルを書き込んでください。

2.4. インストールの開始

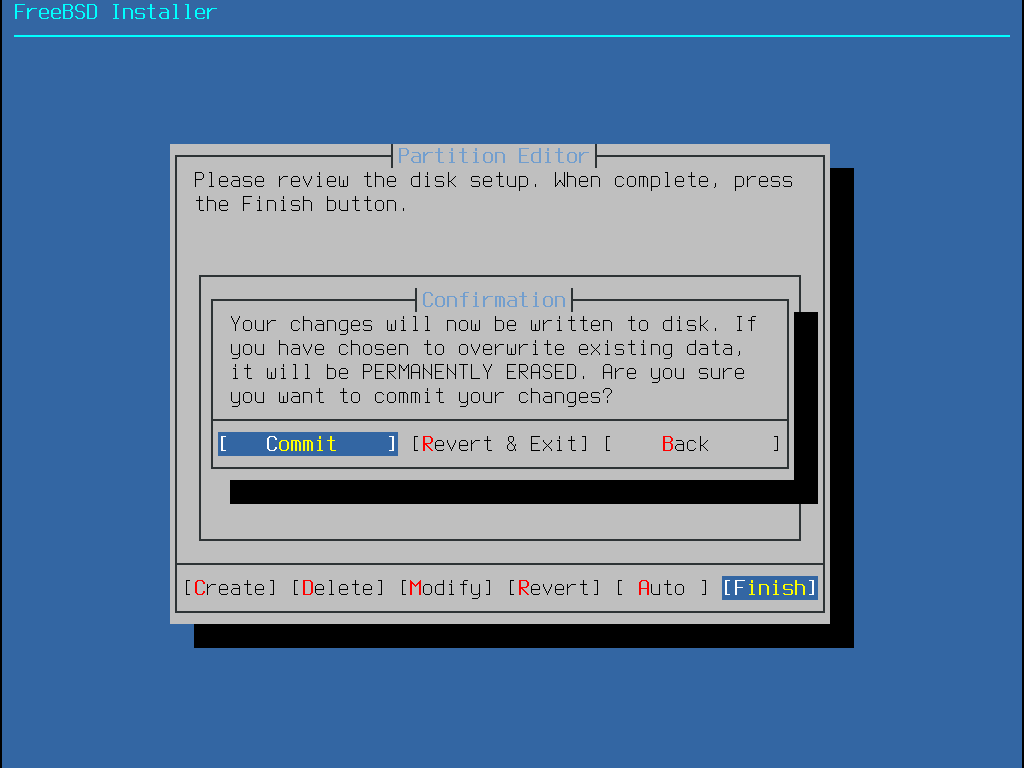

デフォルトでは、次のメッセージが表示されるまで インストーラはディスクに何の変更も加えません。 Your changes will now be written to disk. If you have chosen to overwrite existing data, it will be PERMANENTLY ERASED. Are you sure you want to commit your changes? この警告の前であれば、いつでもインストールを中断できます。 もし、何かを間違って設定してしまったことが心配ならば、 最後の警告の前に単にコンピュータをオフにしてください。 システムのハードディスクを変更せずに済みます。 |

この章では、インストールメディアの準備 で説明されている手順によって準備されたインストールメディアから、システムを起動する方法について説明します。 起動可能な USB スティックを使用する場合には、コンピュータを立ち上げる前に、USB スティックを挿入してください。 CD もしくは DVD から起動する場合には、コンピュータを立ち上げ、すぐにメディアを挿入してください。 挿入したメディアからシステムを起動するように設定する方法は、アーキテクチャ毎に異なります。

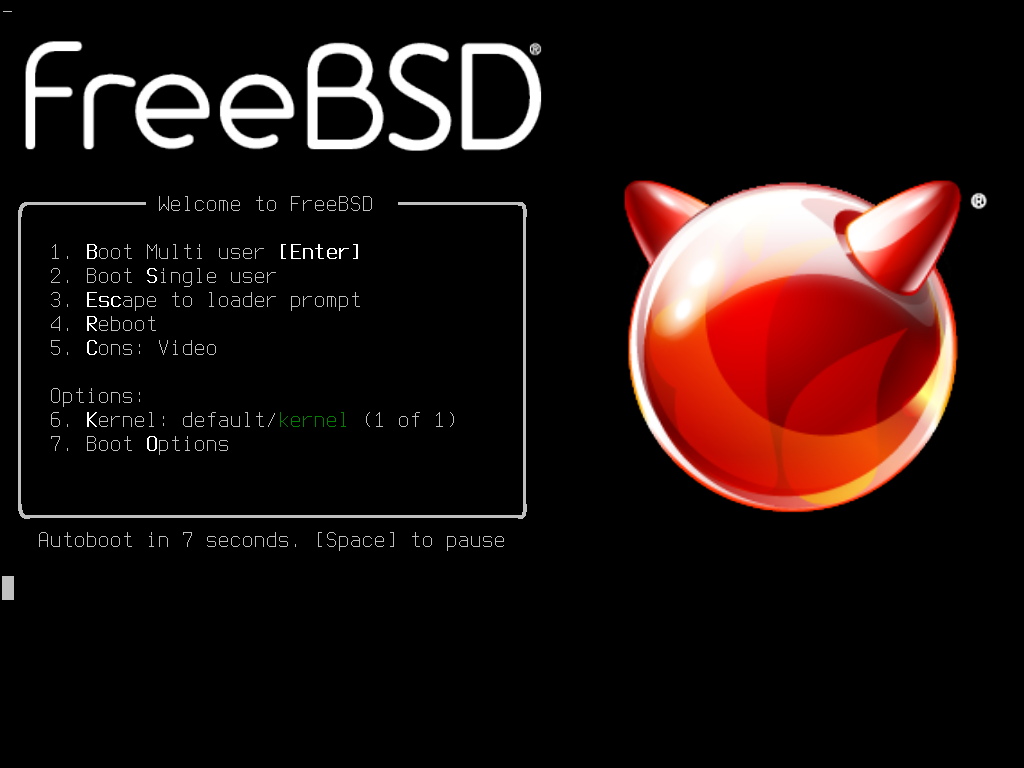

2.4.1. FreeBSD ブートメニュー

インストールメディアからシステムが起動すると、 以下のようなメニューが表示されます。

デフォルトでは、メニューは、FreeBSD インストーラが起動するまで (FreeBSD がインストールされているシステムでは、FreeBSD が起動するまで)、 ユーザからの入力を 10 秒間受け付けます。 タイマーを停止してオプションを確認には、 Space を押してください。オプションを選択するには、 ハイライトされている番号、文字、もしくはキーを押してください。 以下のオプションが利用可能です。

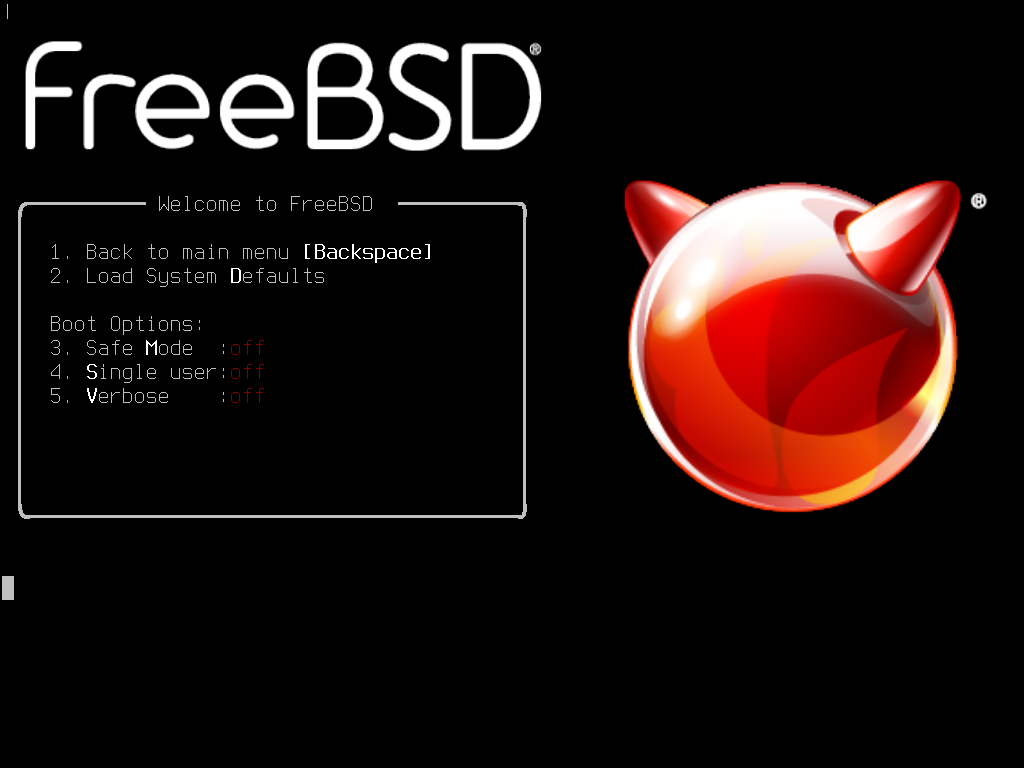

Boot Multi User: FreeBSD の起動プロセスを続けます。 ブートタイマが停止しているのであれば 1、 大文字もしくは小文字の B または、 Enter を押してください。Boot Single User: このモードは、すでにインストールされている FreeBSD を修復するために利用できます。 シングルユーザモードについては、 「シングルユーザモード」 で説明されています。 2 もしくは、小文字もしくは、大文字の S を押すとこのモードに入ることができます。Escape to loader prompt: 制限された低レベルのコマンドのみが利用可能な修復用プロンプトでシステムを起動します。 このプロンプトについては、 「起動ステージ 3」 で説明されています。 3 または Esc を押すとこのプロンプトで起動します。Reboot: システムを再起動します。Cons:video,serial,Dual (serial primary)またはDual (Video primary)でインストールを続けます。Kernel: 別のカーネルを読み込みます。Boot Options: FreeBSD ブートオプションメニュー で示されるメニューを開きます。

この起動オプションメニューは、 2 つのセクションから構成されています。 最初のセクションは、メインのブートメニューに戻ったり、 オプションをデフォルト値に戻すために利用できます。

次のセクションでは、変更可能なオプションついて、 選択されている番号や文字を、On や Off に変更できます。 システムは、これらのオプションが変更されない限り、 常に変更されたオプションで起動します。 このメニューで変更可能なオプションは以下の通りです。

ACPI Support: 起動中にシステムが固まるようでしたら、このオプションをOffにしてください。Safe Mode: 上記のオプションの対応を行ってもシステムが起動時に固まるようでしたら、ACPI SupportをOffにし、このオプションをOnに設定してください。Single User: シングルユーザモードでインストールされている FreeBSD を修復には、Onにしてください。 シングルユーザモードについては、 「シングルユーザモード」 で説明されています。 問題が修正された後は、Offに戻してください。Verbose: 起動プロセスの表示をより詳細に表示したい場合には、 このオプションをOnにしてください。 ハードウェアの問題を解決する際には有効です。

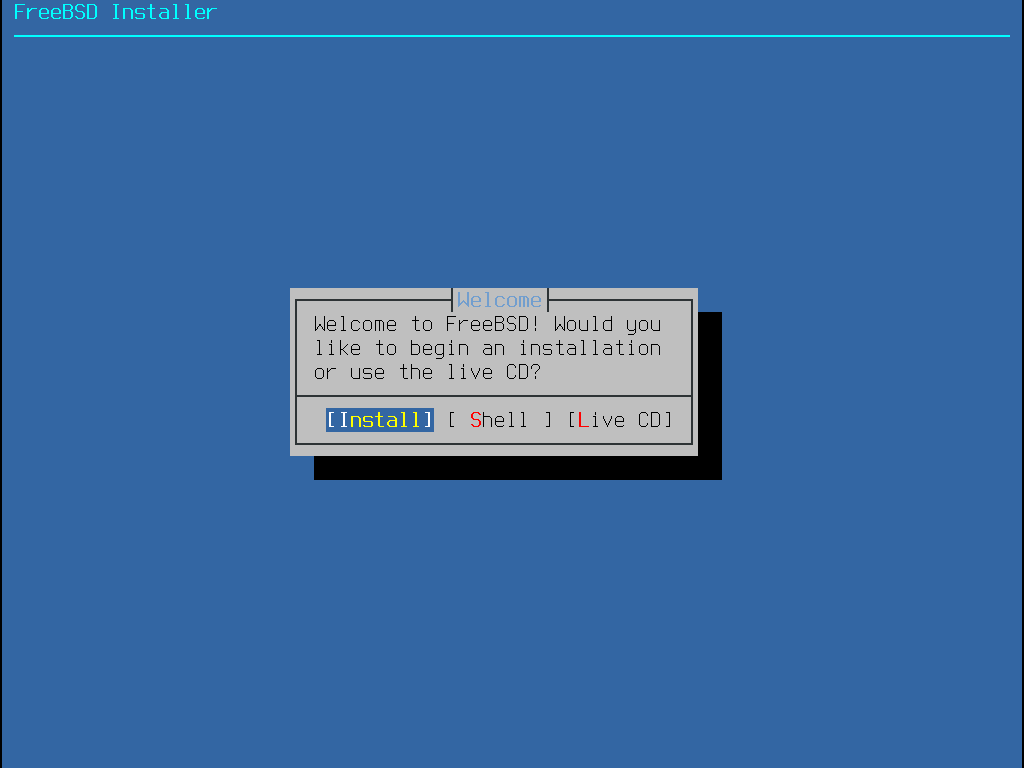

設定が終わったら、 1 または Backspace を押してメインブートメニューに戻り、 Enter を押して FreeBSD の起動を続けてください。 FreeBSD がハードウェアの検出を行い、 インストールプログラムをロードしている間、 ブートメッセージが表示されます。 起動後、ウェルカムメニュー が表示されます。

Enter を押して、デフォルトの Install を選択すると、インストール作業が始まります。 この章の残りの部分では、このインストーラの使い方について説明します。 メニュー項目を選択するには、左右の矢印キーを使ったり、色付けされた文字を使ってください。 Shell を選択すると、インストールの前に、FreeBSD シェルからコマンドラインユーティリティでディスクを準備できます。 Live CD オプションを選択すると、 インストール前に FreeBSD を試すことができます。 live 版については、Live CD を使う で説明されています。

ハードウェアの検出などのブートメッセージを見るには 大文字または小文字の S を押してください。 その後、Enter を押して、 シェルにアクセスしてください。 シェルプロンプトから、 |

2.5. bsdinstall の使用

この章では、 bsdinstall メニューの順番と、 システムがインストールされる前に、 尋ねられる情報の形式について紹介します。 メニューオプションの選択には、矢印キーを使い、 メニューの項目の選択や解除する場合には、Space キーを使ってください。 設定が終わったら、Enter を押して設定を保存し、次の画面へ移動してください。

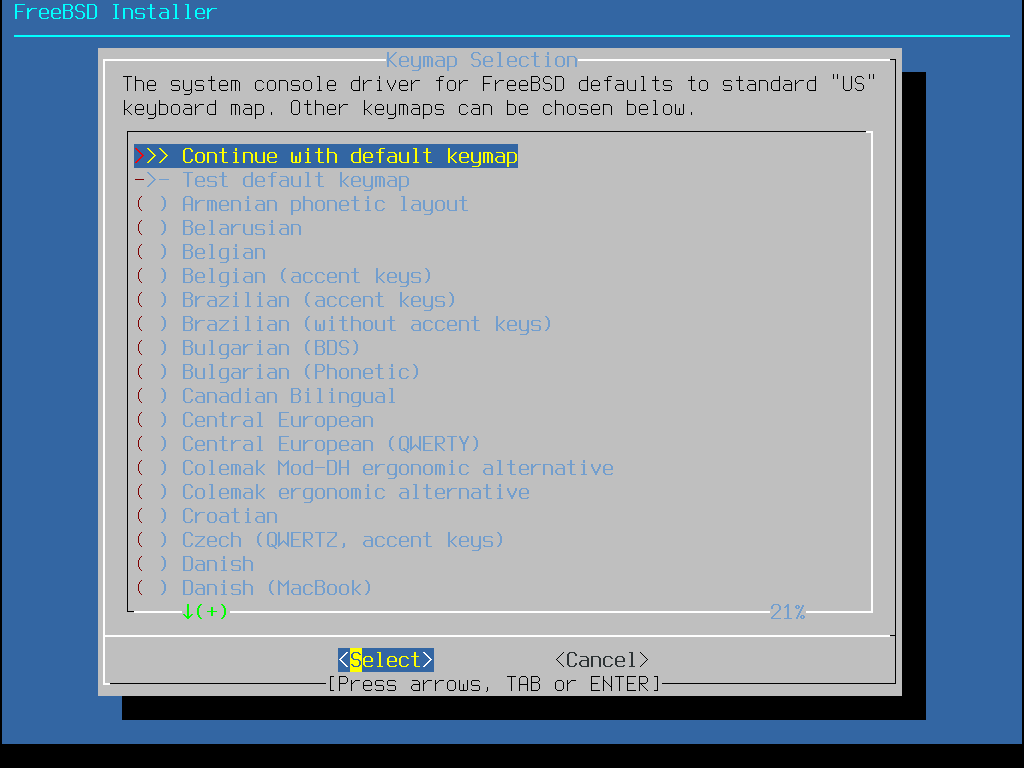

2.5.1. キー配列メニューの選択

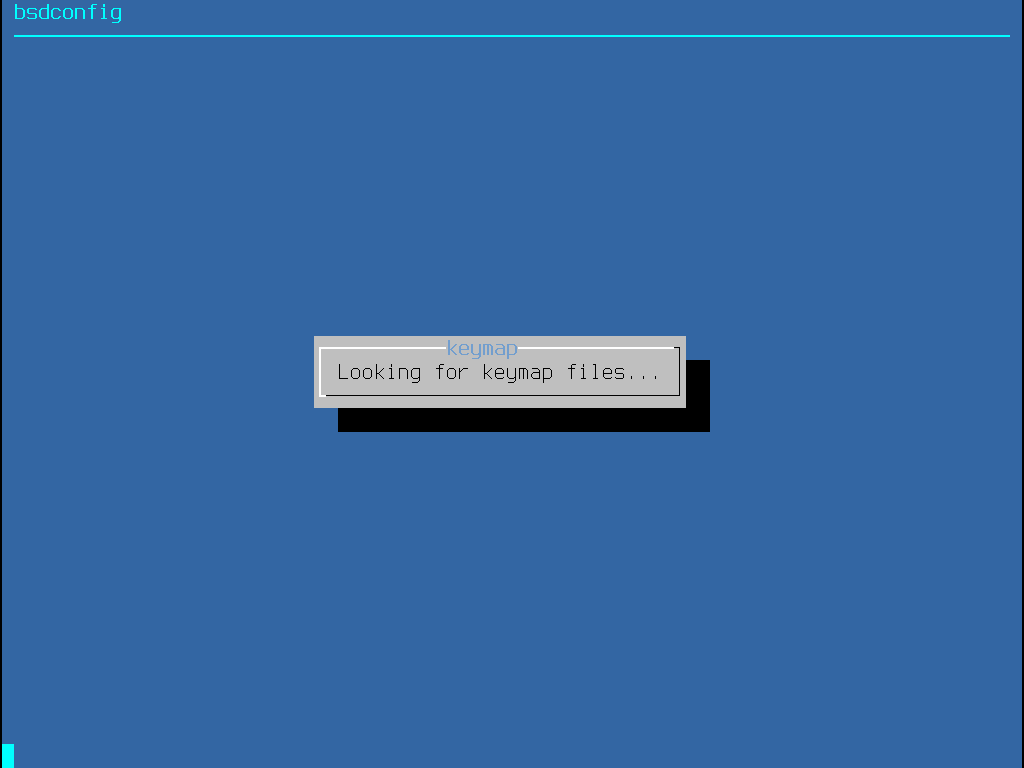

このプロセスが始まると、 bsdinstall は キーマップの読み込み のようにキーマップファイルを読み込みます。

キーマップが読み込まれると、bsdinstall は キーマップ選択メニュー を表示します。 上下の矢印キーを使って、システムのキーボードに最も近いキーマップを選択してください。 選択を保存するには、Enter キーを押してください。

Esc を押すと、メニューは終了し、 デフォルトのキーボードマップを使うようになります。 どのキーボードマップを選べばよいかわからない場合は、 を選ぶとよいでしょう。 |

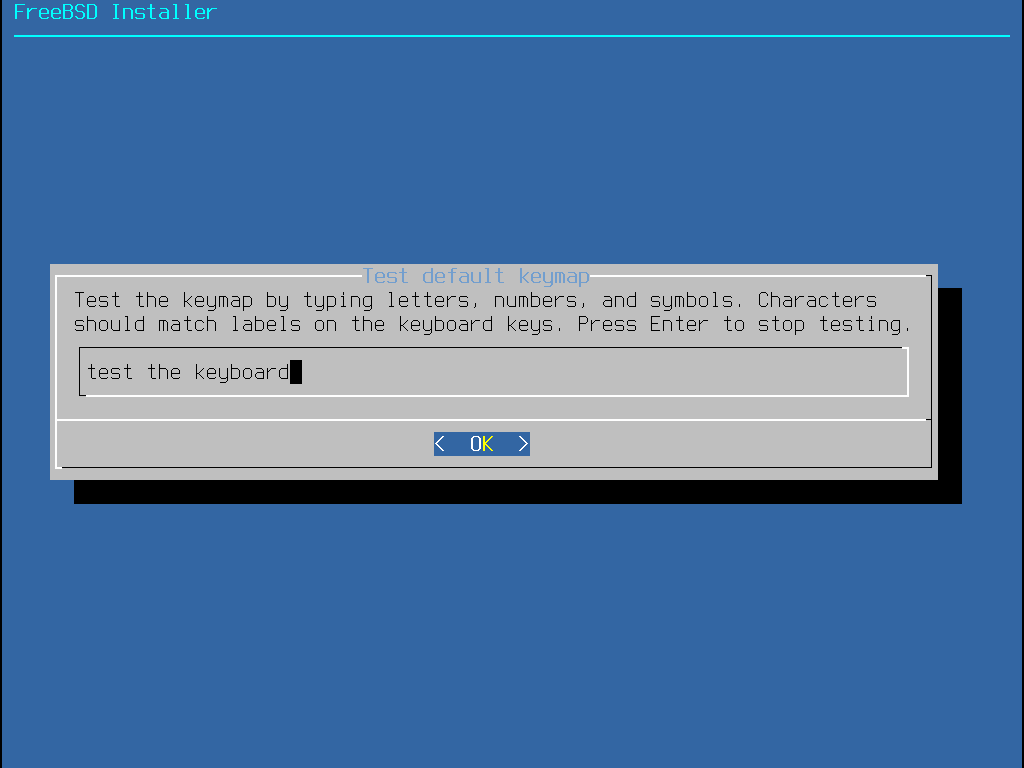

デフォルトとは異なるキーマップを選択した場合には、 キーマップテストメニュー でキーマップのテストを行い、 インストールを先に進む前に正しく動くかどうかを確認できます。

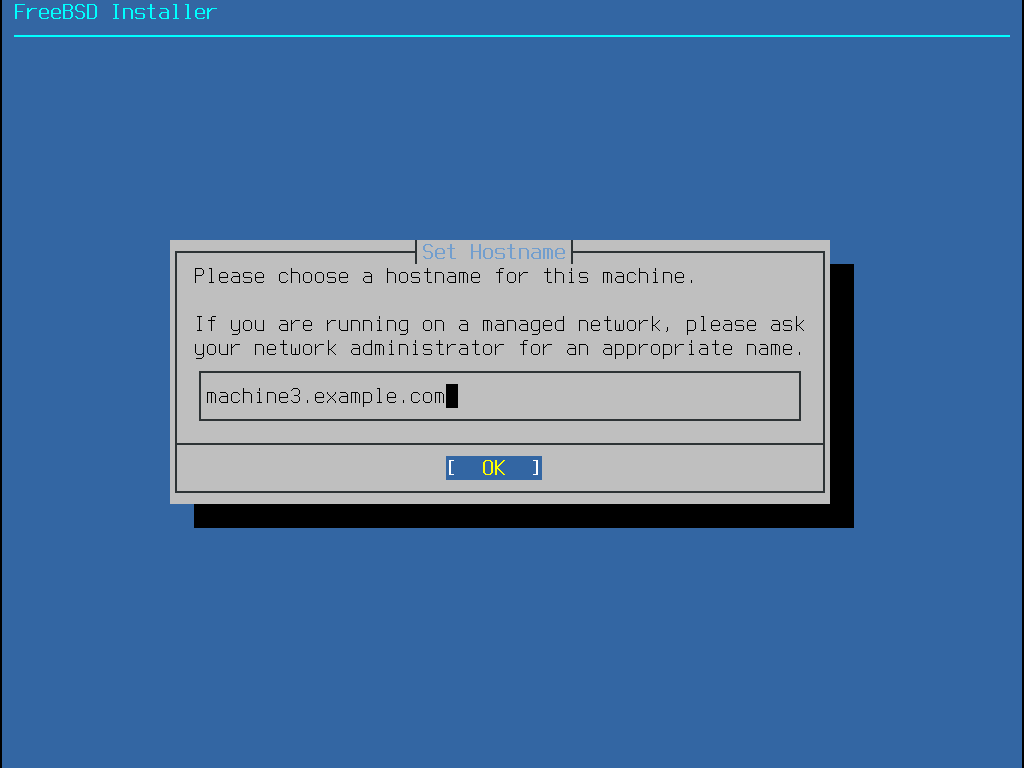

2.5.2. ホスト名の設定

次の bsdinstall のメニューでは、 新しくインストールするシステムに与えるホスト名を設定します。

ネットワーク上でユニークなホスト名を入力してください。 入力するホスト名は、machine3.example.com のように完全修飾のホスト名で入力してください。

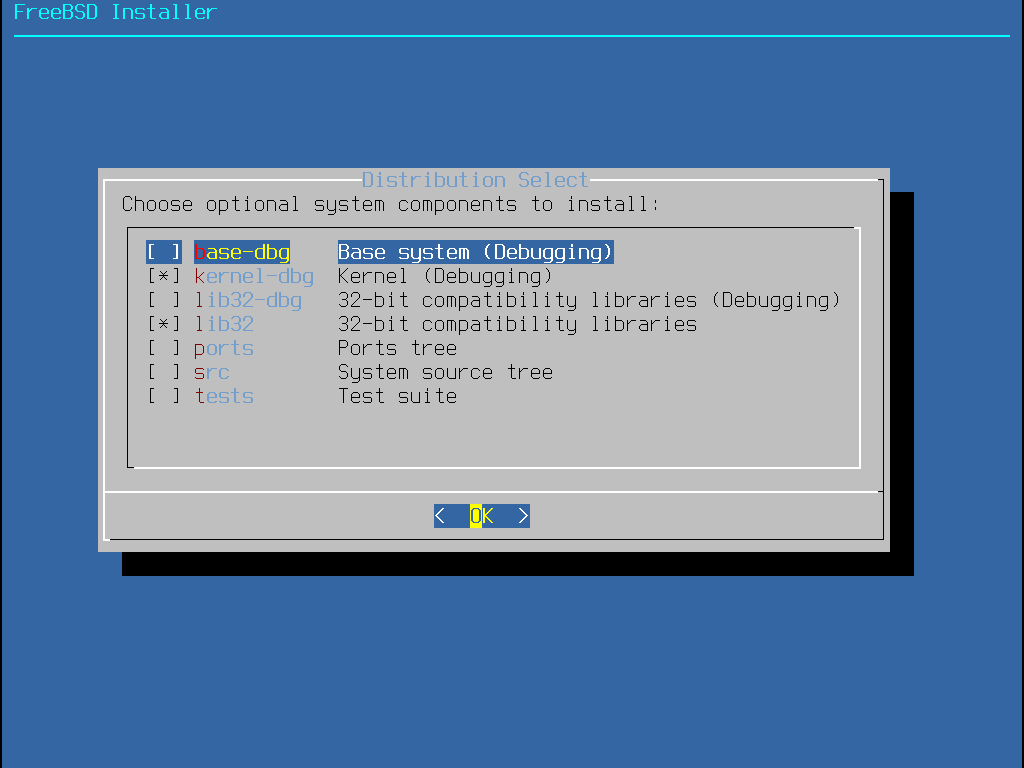

2.5.3. インストールするコンポーネントの設定

次に、 bsdinstall は、インストールするオプションのコンポーネントの選択に移ります。

どのコンポーネントをインストールするかは、 システムの用途と用意されているディスク容量に依存します。 base system として知られている FreeBSD カーネルとユーザランドは、 常にインストールされます。 アーキテクチャによっては、表示されないコンポーネントもあります。

base-dbg- デバッグシンボルを有効にしたベースツール (cat, ls や他の多くのツール)。kernel-dbg- デバッグシンボルを有効にしたカーネルおよびモジュール。lib32-dbg- 32-bit のアプリケーションを 64-bit 版の FreeBSD で実行する際に必要となる互換ライブラリ (デバッグシンボルは有効)。lib32- 32-bit のアプリケーションを 64-bit 版の FreeBSD で実行する際に必要となる互換ライブラリ。ports- FreeBSD Ports Collection は、 サードパーティ製ソフトウェアパッケージのダウンロード、 コンパイル、 インストールを自動化するように設計されたファイルの集まりです。 Ports Collection の使い方については、 アプリケーションのインストール - packages と ports で説明します。インストールプログラムは、システムのディスクに十分な空き容量があるかどうかを確認しないので、ハードディスクに十分な容量があるときだけ、このオプションを選択するしてください。 FreeBSD Ports Collection が必要とする容量は、約 3 GB です。

src- FreeBSD のカーネルおよびユーザランド両方の完全なソースコードです。 ほとんどのアプリケーションは必要としませんが、 デバイスドライバやカーネルモジュール、 Ports Collection のアプリケーションによってはコンパイル時に必要となります。 このソースは、FreeBSD そのものの開発に使うこともできます。 すべてのソースツリーをインストールするには 1 GB のディスク容量を必要とします。 また、FreeBSD システム全体のコンパイルには、 さらに 5 GB の容量が必要です。tests- FreeBSD テストスイート。

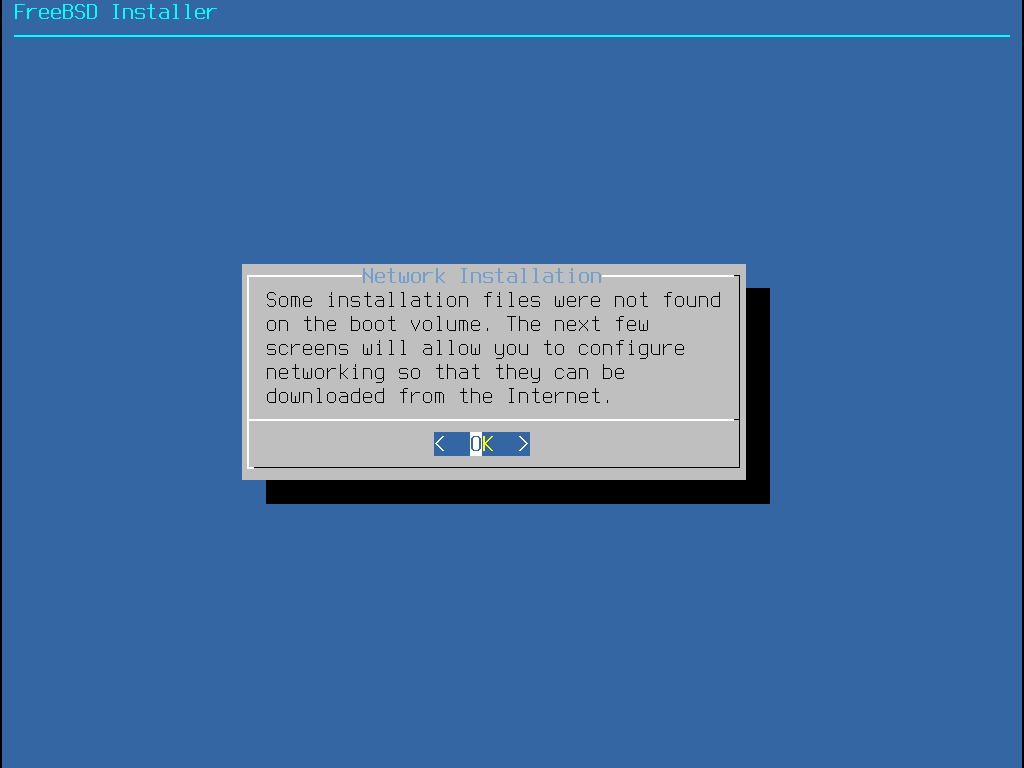

2.5.4. ネットワークからのインストール

ネットワークからのインストール で示されているメニューは、-bootonly.iso または -mini-memstick.img からインストールする時のみ表示されます。

これらのインストールメディアはインストールファイルを含んでいません。

このメニューは、 ネットワーク経由でインストールファイルをダウンロードする必要があるため、ネットワークインタフェースを最初に設定する必要があることを示しています。

このメニューがインストールのプロセスで表示された場合には、 ネットワークインタフェースの設定 に書かれている手順に従ってください。

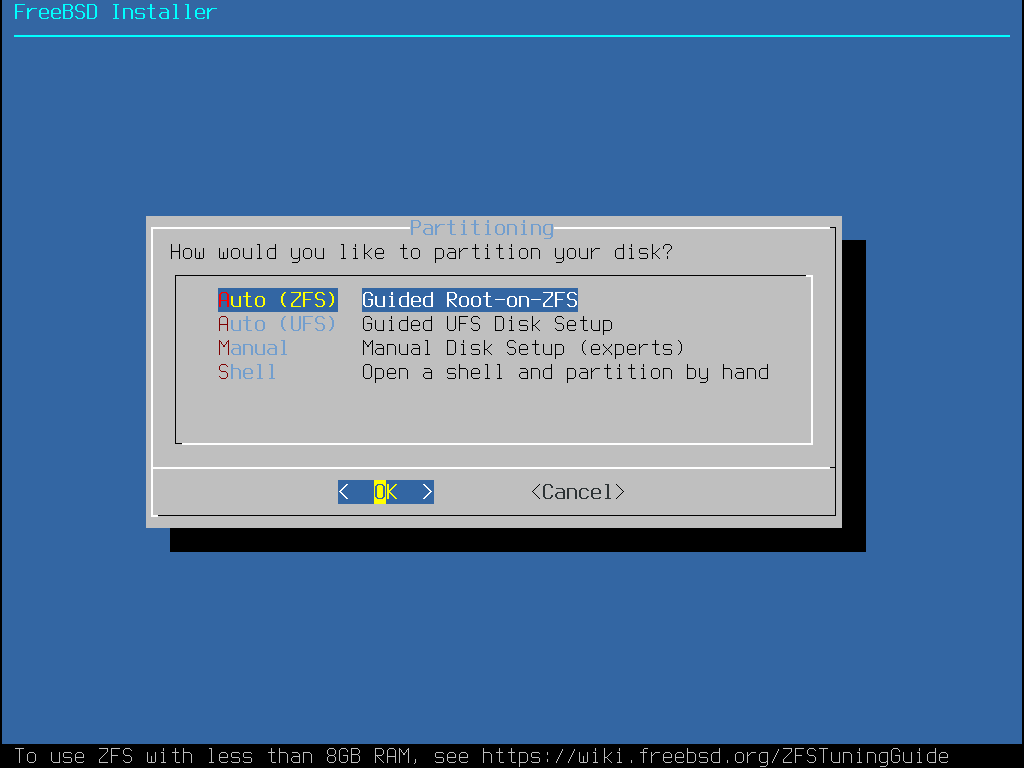

2.6. ディスク領域の割り当て

次のメニューでは、ディスク領域を割り当てる方法を選択します。

bsdinstall では、ディスク領域の割り当てのために 4 つの方法が用意されています。

Auto (ZFS)によるパーティションの分割では、root-on-ZFS システムを構築します。GELI 暗号に対応した ブート環境 を構築することもできます。Auto (UFS)によるパーティションの分割では、UFSファイルシステムを使ってディスクパーティションを自動的に分割します。Manualによるパーティションの分割は、 高度な知識を持つユーザ向けで、 メニューオプションからカスタマイズしたパーティションを作成できます。Shellでは、シェルプロンプトを起動し、 高度な知識を持つユーザが、 gpart(8), fdisk(8), bsdlabel(8) のようなコマンドラインのプログラムを実行して、 カスタマイズしたパーティションを作成できます。

この章では、 ディスクパーティションをレイアウトする際の検討事項を説明します。 その後、各パーティションの作成方法について説明します。

2.6.1. パーティションレイアウトのデザイン

デフォルトのファイルシステムのパーティションレイアウトは、システム全体をひとつのファイルシステムで構成します。

十分なディスク容量または複数のディスクを用いる環境において UFS を用いる場合は、複数のファイルシステムを検討する価値があります。

ファイルシステムのレイアウトを行う際には、 ハードディスクの外周部は内周部よりもデータ転送が速いということを思い出してください。

これに従えば、 小さくて激しくアクセスされるファイルシステムを外周付近に、/usr のようなより大きなパーティションはディスクの内側に配置すべきでしょう。

そのため、パーティションを作成する際には、/、 スワップ、/var, /usr のような順で作ってゆくのがよいでしょう。

/var パーティションのサイズは、あなたが計算機をどのように使おうとしているかを反映します。

このパーティションには主としてメールボックスやログファイル、 プリンタスプールが置かれます。

メールボックスとログファイルは、 システムのユーザ数やログの保持期間に依存して予期し得ぬサイズにまで成長する可能性があります。

概して、ほとんどのユーザは、/var にギガバイト以上の空き容量を必要とはしないでしょう。

時には、たくさんのディスク容量が |

/usr パーティションには、FreeBSD Ports Collection およびシステムのソースコードを含む、システムをサポートするのに必要な多くのファイル群が置かれます。

このパーティションには、少なくとも 2 ギガバイトの容量を用意することをおすすめします。

また、デフォルトではユーザのホームディレクトリは /usr/home に置かれますが、他のパーティションに置くこともできます。

デフォルトでは、/home は /usr/home へのシンボリックリンクです。

パーティションのサイズを考える時、 必要量を念頭に置いてください。 別のパーティションには潤沢にスペースが余っているのに、 あるパーティションでスペースが足らないままというのは、 フラストレーションがたまるものです。

経験からスワップパーティションのサイズは物理メモリ (RAM) の 2 倍というのが一般的です。 RAM の少ないシステムでは、もっとスワップを増した方が性能がよくなります (大きなメモリの設定では少なくて済みます)。 スワップが少なすぎる設定は、あなたが後にメモリを増設したときに問題を起すばかりではなく、VM ページスキャニングコードの能率を落します。

複数の SCSI ディスクや異なるコントローラで操作される複数の IDE ディスクを持つ大規模なシステムでは、それぞれのドライブ (4 台まで) にスワップを設定することを推奨します。 各ドライブのスワップパーティションはほぼ同一サイズであるべきです。 カーネルは任意のサイズを扱うことができますが、内部のデータ構造は最大のスワップパーティションの 4 倍に調節されます。 スワップパーティションをほぼ同一のサイズにしておくことで、カーネルはスワップスペースを最適なかたちでディスクをまたいでストライプさせることができます。 多くのスワップサイズを用意すると、全体のスワップに関するカーネルの警告メッセージがが表示されることがあります。 警告メッセージに示される手順に従って、スワップの割り当てのために許容されるメモリ量を増やすことで、この制限容量を増やすことができます。

あなたが通常スワップをたくさん使わないとしても、 プログラムが暴走しても再起動させられる前に回復することが容易になります。

システムを適切にパーティション化することで、小さいが書き込みの激しいパーティションによって引き起こされるフラグメント化を、読み出し専門のパーティションにまで波及させずにすみます。

また、書き込みの激しいパーティションをディスクの周辺部に配置することで、I/O パフォーマンスを増大させることができます。

大きなパーティション内の I/O パフォーマンスもまた必要とされているでしょうが、ディスク周辺部へ移動させたとしても、/var を周辺部に移動させることによって大きな効果が得られたのとは対照的に、意味のあるパフォーマンスの増加は見込めないでしょう。

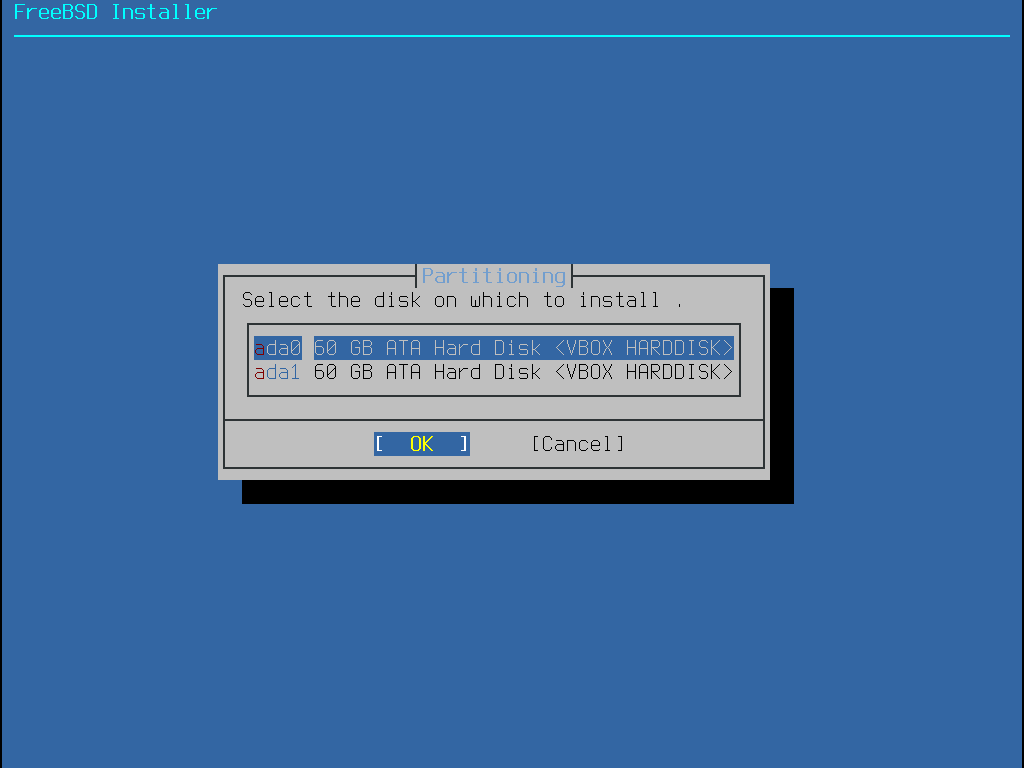

2.6.2. UFS を用いた Guided によるパーティションの分割

この方法を選択すると、 メニューには利用可能なディスクが表示されます。 複数のディスクが接続されている場合には、 FreeBSD をインストールするディスクを選択してください。

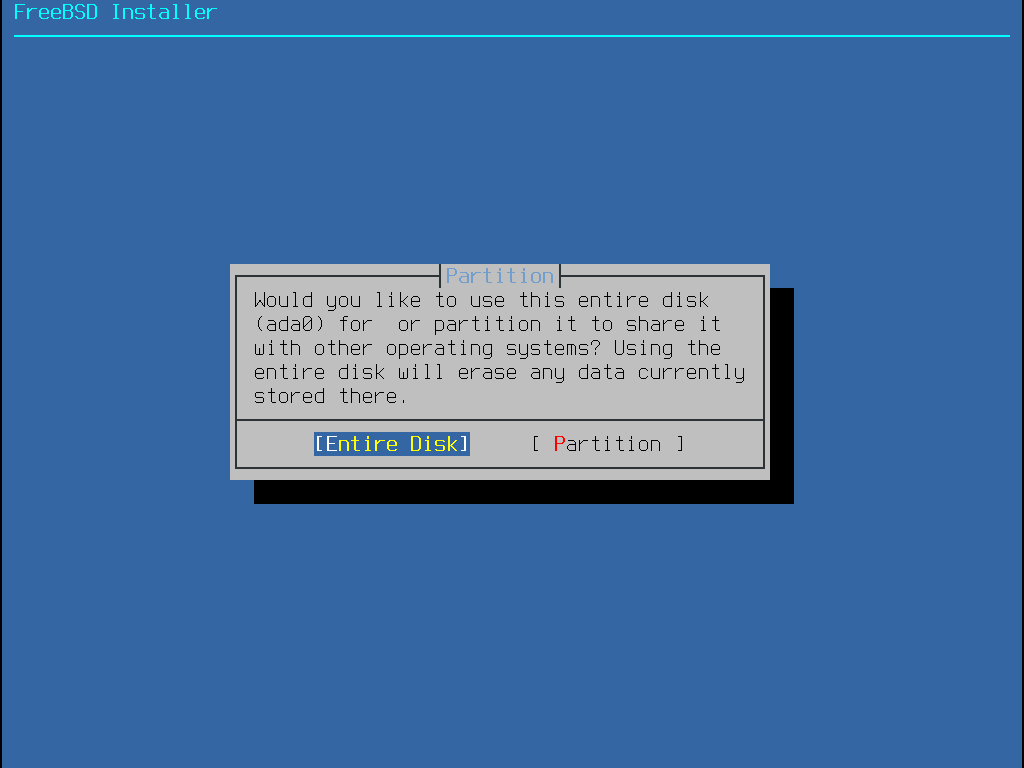

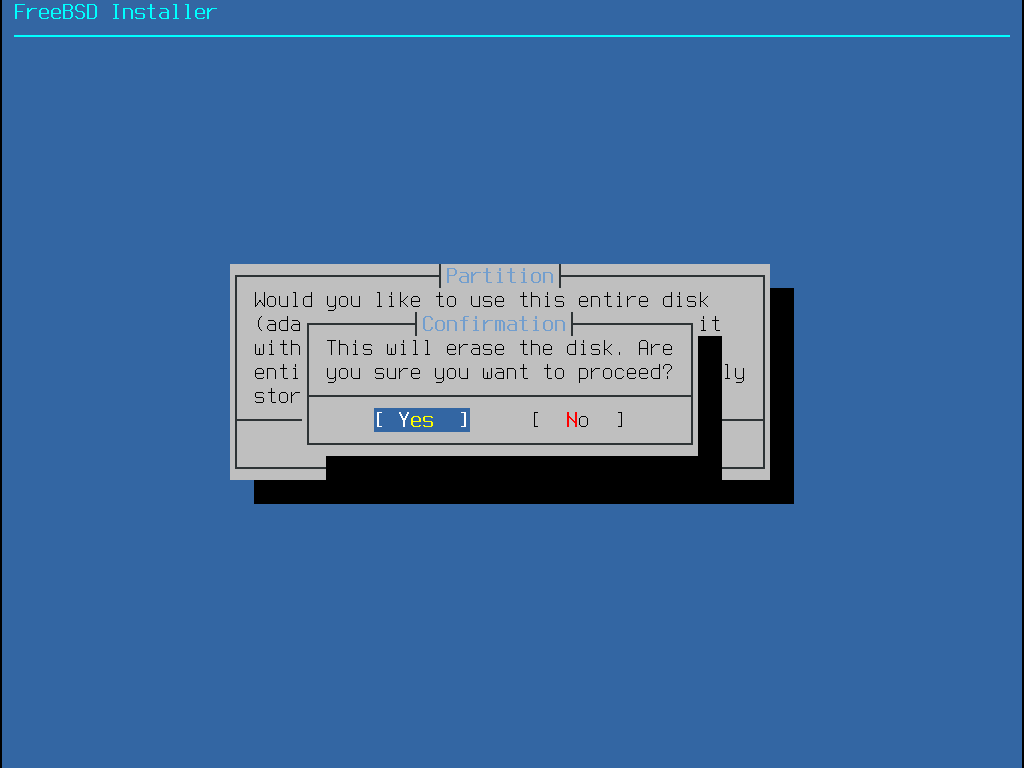

ディスクを選択したら、次のメニューでは、 ディスクのすべてにインストールを行うか、 または空き容量にパーティションを作成してインストールを行うかを設定します。 Entire Disk を選択すると、 一般的なパーティションレイアウトが自動的に作成されます。 Partition を選択すると、 ディスクの使用していない領域にパーティションレイアウトを作成します。

Entire Disk オプションを選択すると、bsdinstall はディスクの内容が消去されることを確認するダイアログを表示します。

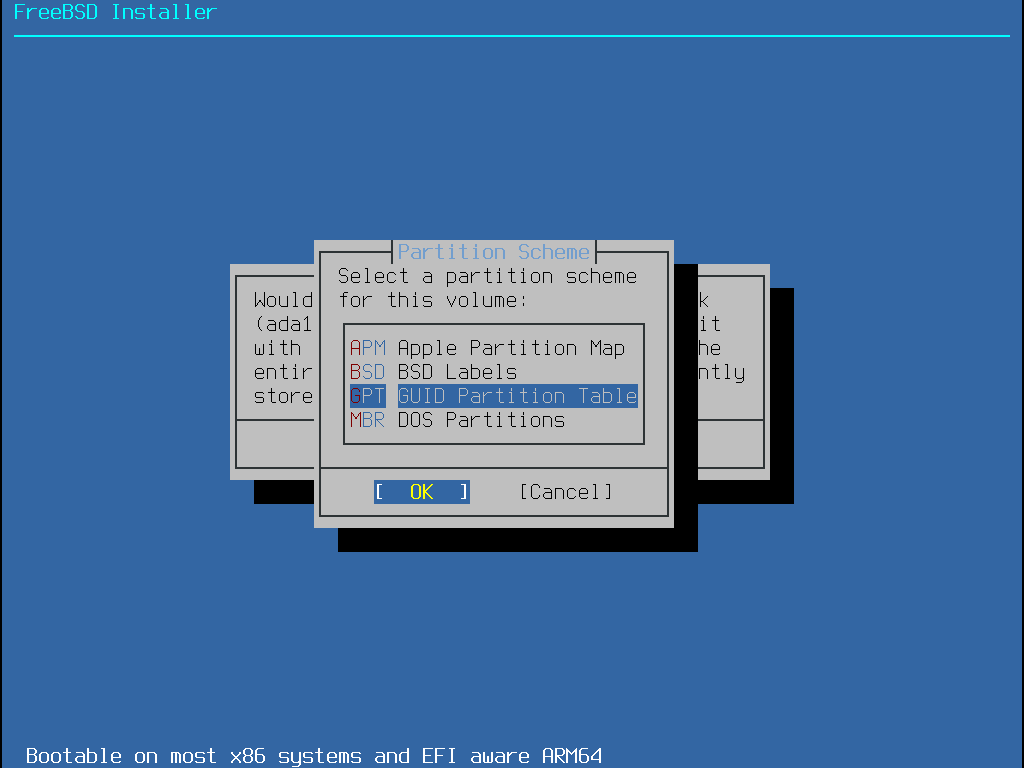

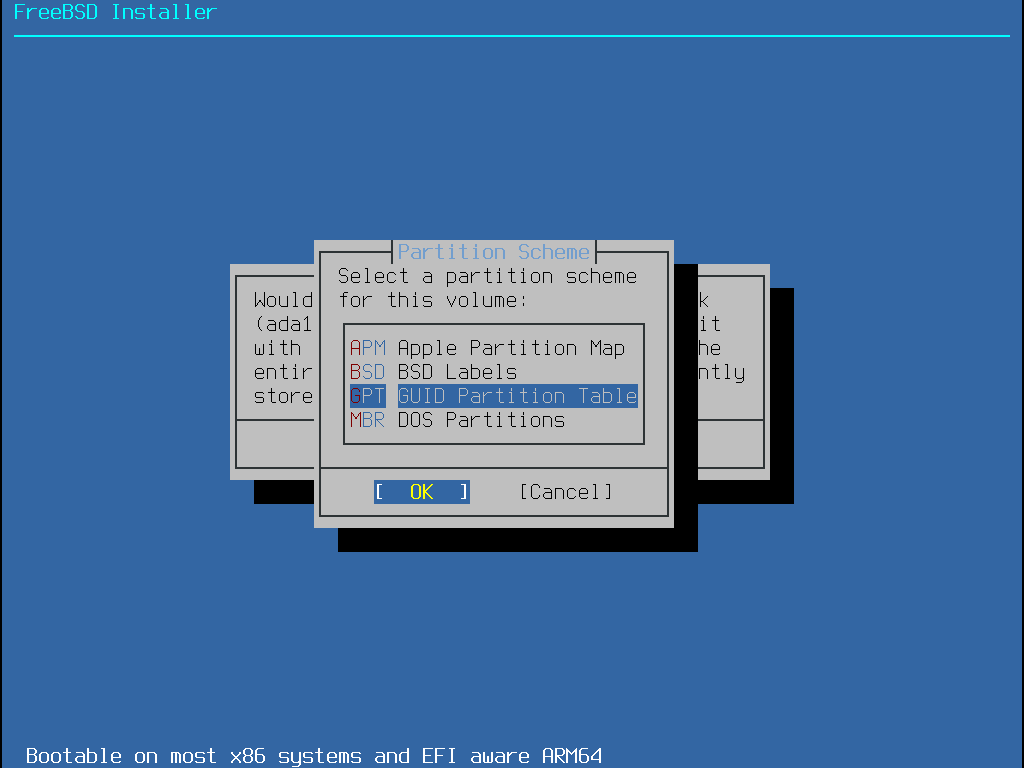

次のメニューでは、 利用可能なパーティションスキームタイプの一覧が表示されます。 amd64 コンピュータでは、通常 GPT が最も適切な選択となります。 GPT に対応していないような古いコンピュータでは、MBR を使う必要があります。 他のパーティションスキームは、使うことがまれであったり、古いコンピュータで用いられるものです。 パーティションスキーム に詳細があります。

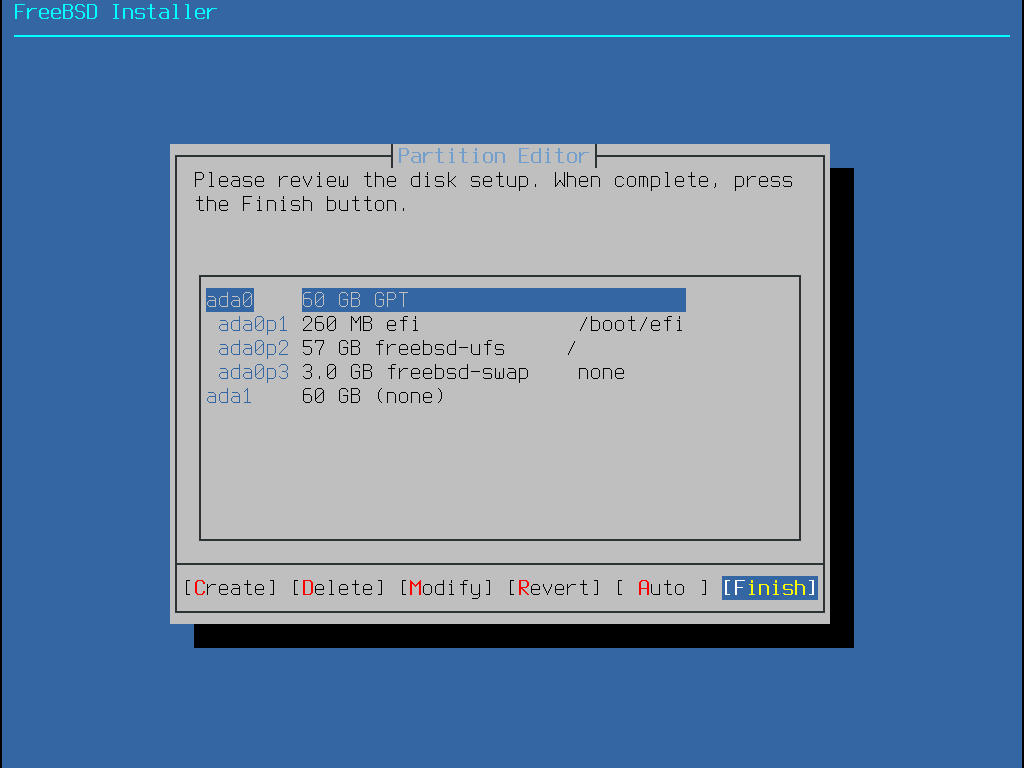

パーティションのレイアウトを作成したら、インストールの条件を満たしているかどうかを深く確認してください。 Revert を選択すると、パーティションをオリジナルの値にリセットします。 また、Auto を選択すると、FreeBSD パーティションを自動的に作成します。 パーティションを手動で作成、変更、削除することもできます。 正しくパーティションを作成出来たら、 Finish を選択し、インストールを進めてください。

ディスクを一度設定すると、次のメニューは、選択したハードドライブをフォーマットする前に、設定を変更できる最後のチャンスです。 もし変更が必要であれば、 Back を選択してメインのパーティションエディタまで戻ってください。 Revert & Exit を選択すると、ハードドライブへの変更なしにインストールを終了します。 インストールプロセスを開始するには、 Commit を選択してしてください。

配布ファイルのダウンロード に進んで、インストールプロセスを続けてください。

2.6.3. Manual によるパーティションの分割

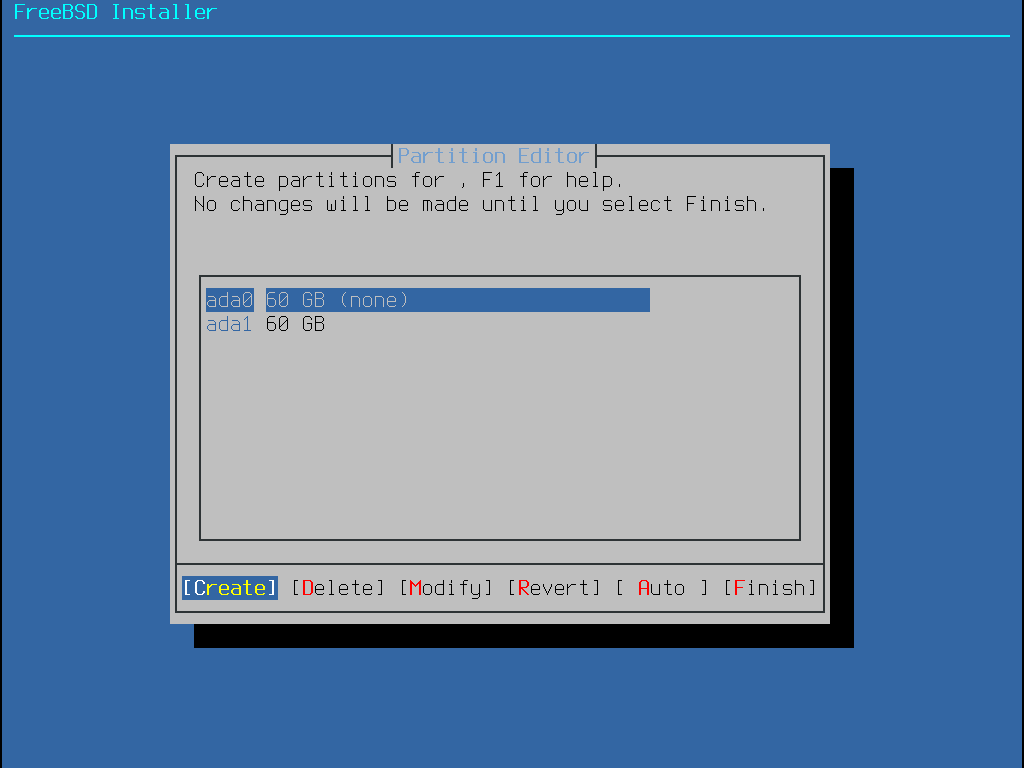

この方法を選択すると、 パーティションエディタが起動します。

インストール先のドライブ (この例では ada0) を選び、 Create を選択すると、 利用可能なパーティションスキームの一覧が表示されます。

amd64 コンピュータでは、通常 GPT が最も適切な選択となります。 GPT に対応していないような古いコンピュータでは、 MBR を使う必要があります。 他のパーティションスキームは、使うことがまれであったり、 古いコンピュータで用いられるものです。

| 省略形 | 説明 |

|---|---|

APM | PowerPC® で使われている Apple Partition Map |

BSD | MBR を用いない BSD ラベル。 BSD 以外のディスクユーティリティは認識しないため、しばしば dangerously dedicated mode と呼ばれます。 |

GPT | |

MBR |

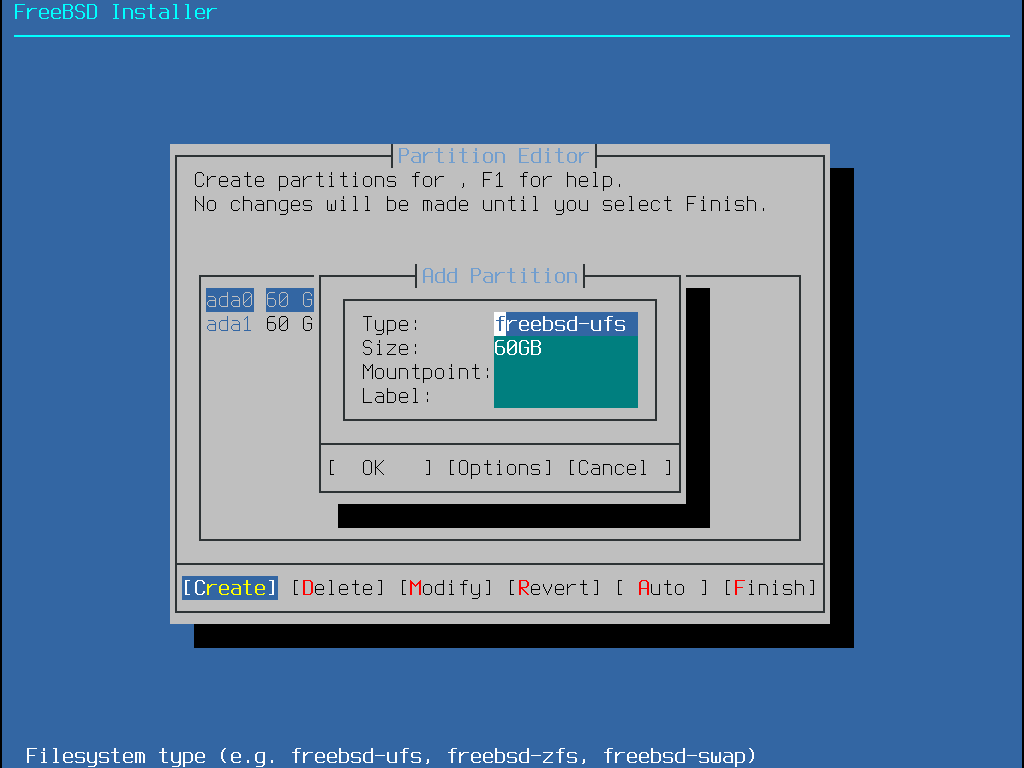

パーティションスキームを選択して作成した後で、 もう一度 Create を選択すると、 パーティションが作成されます。Tab キーを使ってカーソルをフィールド間で移動できます。

標準の FreeBSD GPT のインストールでは、UFS または ZFS を含む少なくとも 3 つのパーティションが使われます。

freebsd-bootまたはefi- FreeBSD ブートコードを含んでいます。freebsd-ufs- FreeBSD UFS ファイルシステム。freebsd-zfs- FreeBSD ZFS ファイルシステム。 詳細については、 The Z File System (ZFS) をご覧ください。freebsd-swap- FreeBSD スワップ空間。

利用可能な GPT パーティションタイプについては、gpart(8) をご覧ください。

複数のファイルシステムのパーティションを作成できます。

人によっては /, /var, /tmp および /usr にパーティションを分割する伝統的なレイアウトが好まれます。

十分なメモリを搭載したシステムでは、メモリベースのファイルシステム (tmpfs(5)) を |

レイアウトの例が 伝統的なファイルシステムのパーティションの作成 にあります。

Size には、 K (キロバイト)、 M (メガバイト)、 G (ギガバイト) といった通常の省略形を使用出来ます。

セクタを適切に配置することで、 最良のパフォーマンスを得ることができます。 また、パーティションサイズを 4K バイトの偶数倍にすると、 512 バイトまたは 4K バイトのセクタでドライブが配置しやすくなります。 一般的に、 4K の偶数倍の場所からパーティションが開始するように設定する簡単な方法は、 1M または 1G の偶数倍のパーティションサイズを用いることです。 ただし、例外があります。 freebsd-boot パーティションは、 ブートコードの制限により 512K 以下である必要があります。 |

ファイルシステムを持つパーティションでは、マウントポイント が必要となります。

1 つの UFS パーティションだけを作成したのであれば、マウントポイントは / となります。

Label は作成したパーティションを認識するための名前です。

ドライブ名や番号は、ドライブが別のコントローラやポートに接続されると変わることがありますが、パーティションラベルは変わりません。

/etc/fstab のようなファイルの中で、ドライブ名やパーティション番号ではなく、ラベルを参照することにより、システムがハードウェアの変更に対して、より寛容になります。

GPT ラベルは、ディスクが接続されると /dev/gpt/ に現れます。

他のパーティションスキームでは別のラベルとなり、/dev/ 以下の異なるディレクトリにラベルが現れます。

名前の衝突を避けるため、 各パーティションには、一意的な名前使ってください。 コンピュータ名、使用、位置情報を表す単語をラベルに追加できます。 たとえば、 |

伝統的なパーティションレイアウト (/, /var, /tmp および /usr ディレクトリが各パーティションの別のファイルシステム) を作成するには、GPT パーティションスキームを作成し、その後、示されているようにパーティションを作成してください。

示されているパーティションサイズは 20G のディスク用です。

ディスクにより多くの容量があれば、swap または /var パーティションを大きく取ると良いでしょう。

ここで示されているラベルには、example を意味する ex が付けられていますが、実際には上で説明したように、これとは別のユニークなラベルをつけてください。

FreeBSD の gptboot は、 デフォルトでは最初に見つかった UFS パーティションが、 / パーティションであることを前提としています。

| パーティションタイプ | サイズ | マウントポイント | ラベル |

|---|---|---|---|

|

| ||

|

|

|

|

|

|

| |

|

|

|

|

|

|

|

|

| デフォルト (ディスクの残りのすべての容量) |

|

|

カスタムパーティションを作成したら、 Finish を選択して 配布ファイルのダウンロード に進み、インストールを先に進めてください。

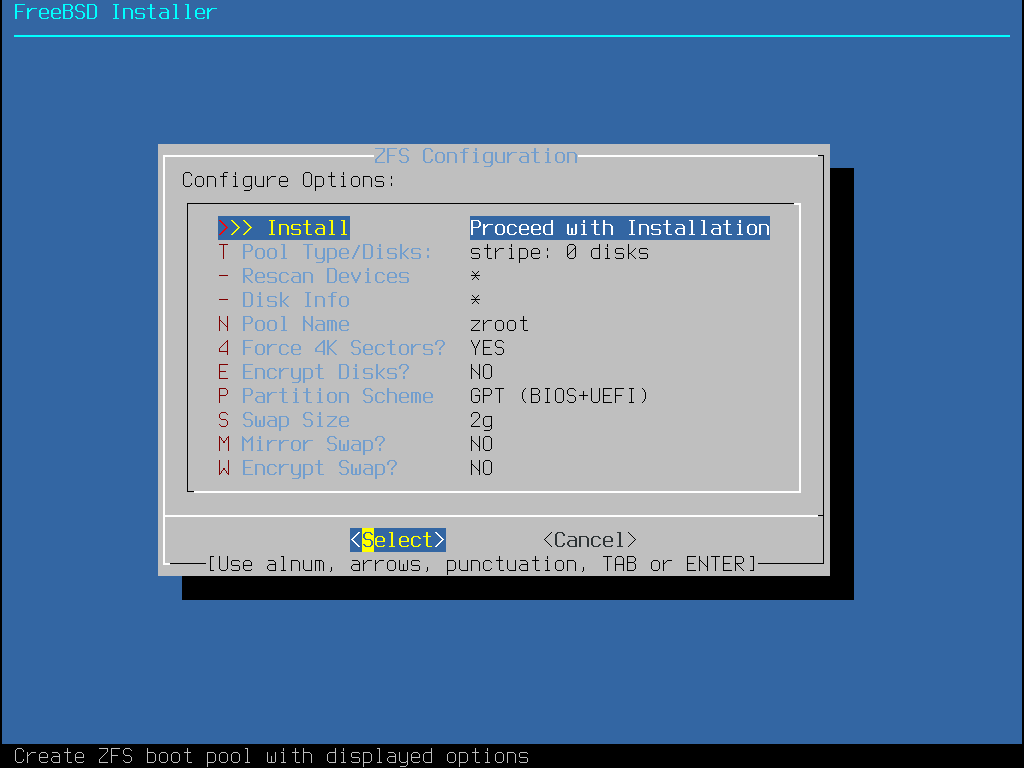

2.6.4. Root-on-ZFS を用いた Guided によるパーティションの作成

このパーティションの分割モードは、 ディスクのすべての領域に対して機能するので、 ディスク上にあるすべての内容が消去されます。 メインの ZFS 設定メニューには、 プールの作成をコントロールする数多くのオプションが用意されています。

このメニューのオプションは以下の通りです。

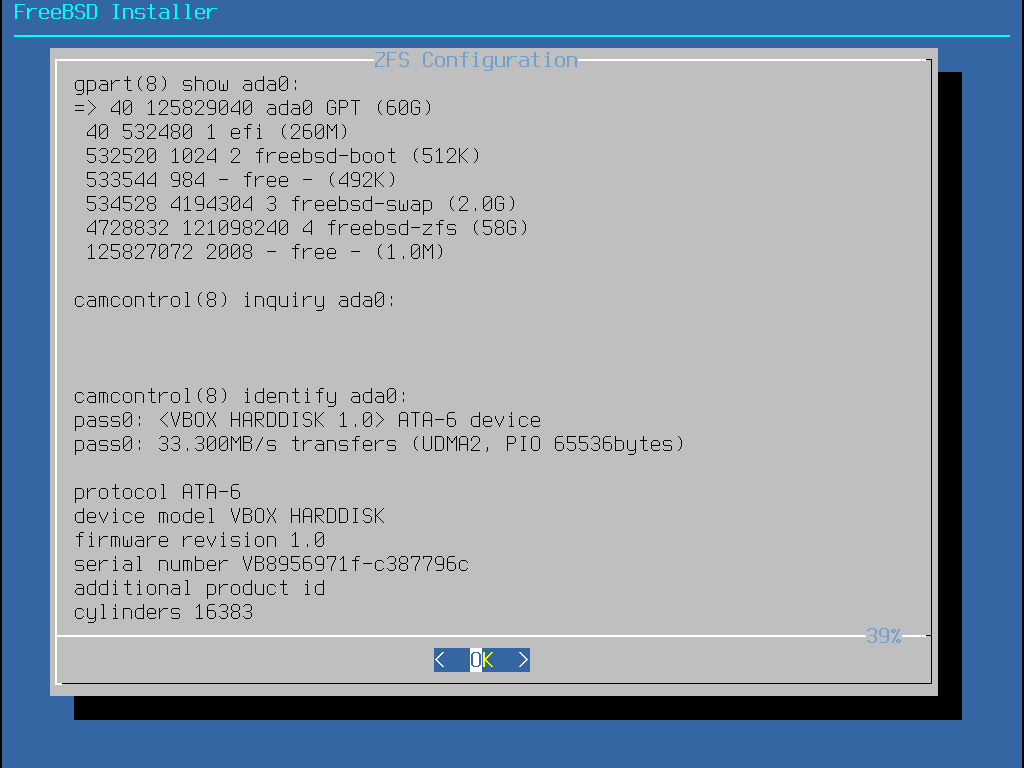

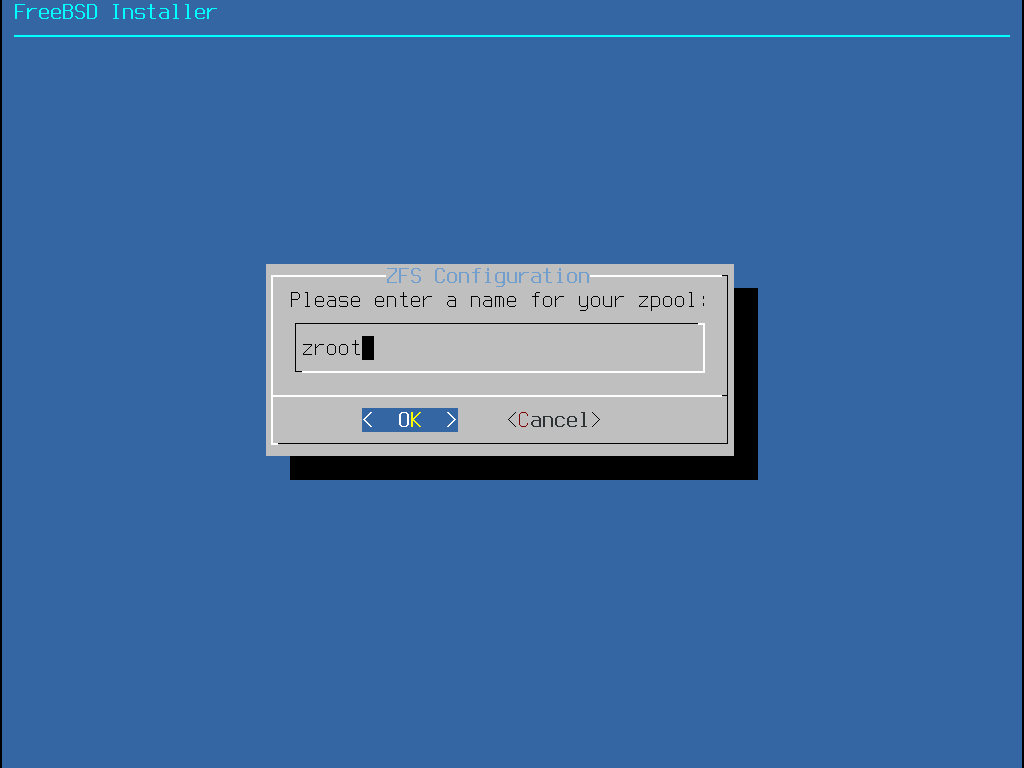

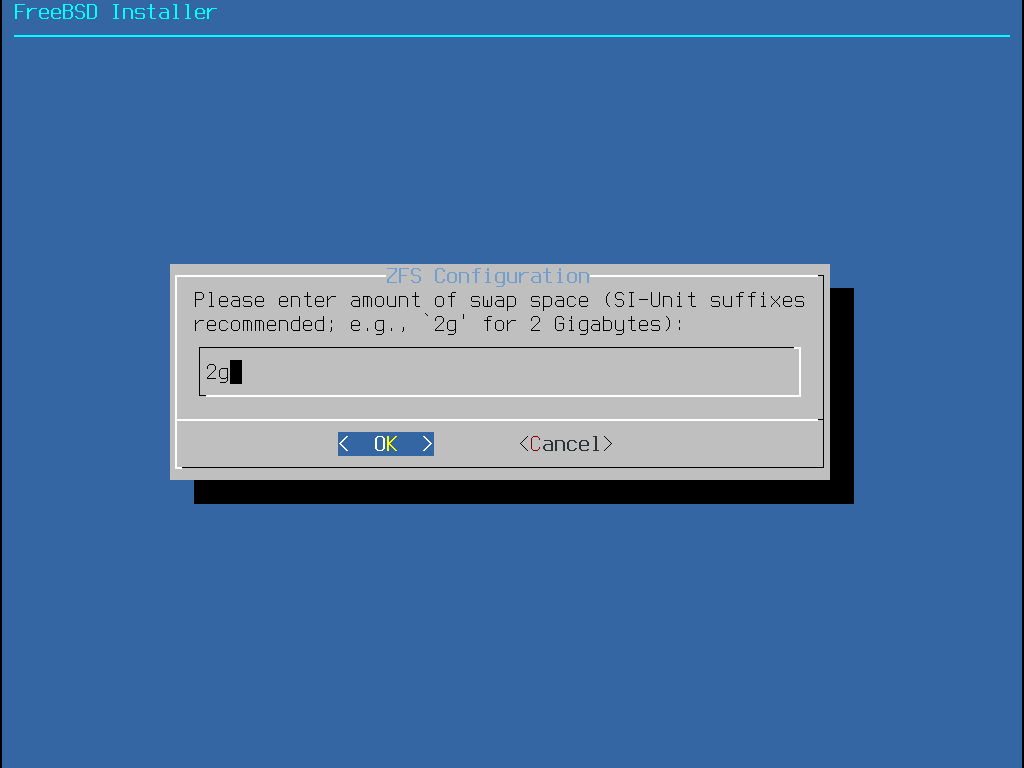

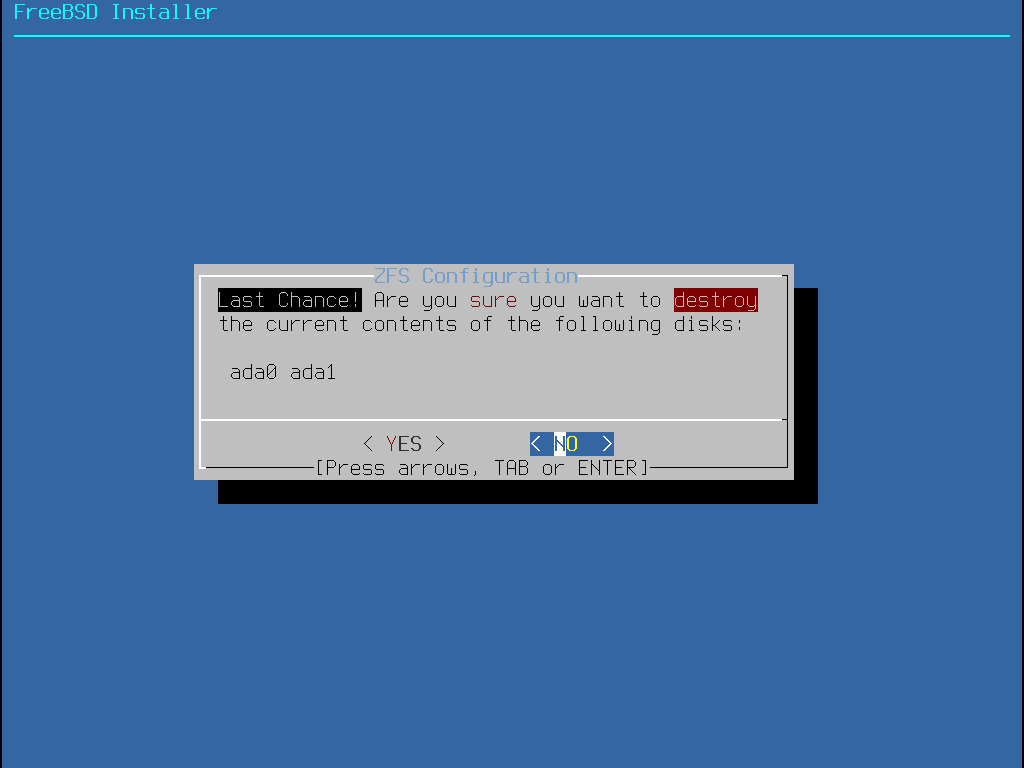

Install- 選択したオプションでインストールを進めます。Pool Type/Disks- プールを構成するPool Typeおよびディスクについて設定します。 現時点で ZFS の自動インストーラは、ストライプモードを除き、単一のトップレベルの仮想デバイスの作成のみに対応しています。 より複雑なプールを作成するには、 シェルモードによるパーティションの作成 で説明されている方法で作成してください。Rescan Devices- 利用可能なディスクの一覧を再表示します。Disk Info- このメニューを使って各ディスクを調べることができます。 パーティションテーブルやそれ以外のデバイスモデルナンバーおよびシリアルナンバーといった情報も、可能であれば調べることができます。Pool Name- pool の名前を設定します。 デフォルトの名前は zroot です。Force 4K Sectors?- 4K セクタを使用するようにします。 インストーラは、デフォルトで 4K の境界に整列するようにパーティションを自動的に作成し、 ZFS が 4K セクタを使用するようにします。 これは 512 バイトセクタのディスクでも安全で、 512 バイトのディスク上に作成されたプールが将来的に 4K セクタのディスクを追加できるようにしておくことには、 ストレージ容量の追加や壊れたディスクの交換時に恩恵があります。 有効にするか無効にするかを選択して Enter キーを押してください。Encrypt Disks?- GELI を使ってディスクを暗号化できます。ディスクの暗号化の詳細については、 geli によるディスクの暗号化 をご覧ください。 Enter キーを押して、暗号化を有効にするか無効にするかを選択してください。Partition Scheme- パーティションスキームを選択します。 ほとんどの場合において、GPT が推奨されます。 別のスキームを選択する場合には、 Enter キーを押してください。Swap Size- スワップ容量を設定します。Mirror Swap?- スワップ領域をディスク間でミラー化するかどうかを設定します。 スワップ領域をミラー化すると、クラッシュダンプを取得できないので注意してください。 Enter キーを押して有効/無効を設定してください。Encrypt Swap?- スワップ領域の暗号化について設定します。 これはシステムの起動時に一時キーとともにスワップ領域を暗号化し、再起動時にキーは破棄されます。 Enter キーを押して有効/無効を設定してください。 詳細については、 swap 領域の暗号化 を参照してください。

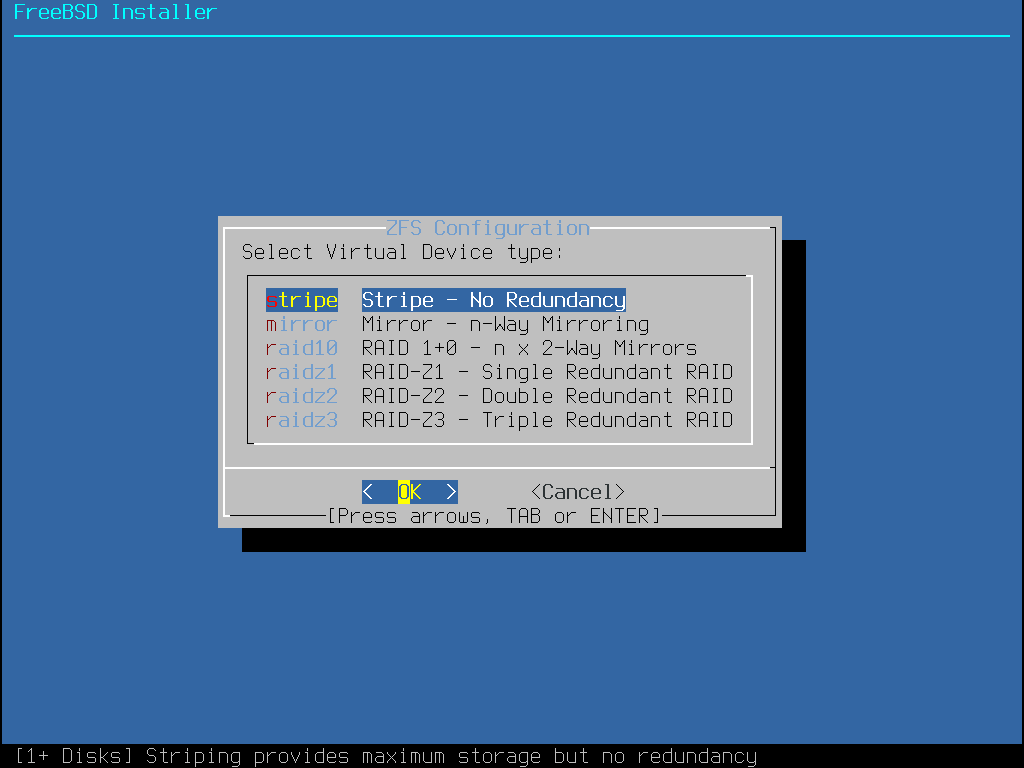

T を選択して、Pool Type およびプールに対応するディスクを選択してください。

このメニューで選択可能な Pool Type は以下の通りです。

stripe- ストライピングでは、 接続されているすべてのデバイスの最大容量を使用できます。 ただし、冗長性はありません。 一つのディスクが壊れるだけでプールにあるデータは失われてしまい、 取り返しがつきません。mirror- ミラーリングは各ディスク上にあるすべてのデータの完全なコピーを保存します。 ミラーリングでは、並列にすべてのディスクからデータを読むため、 読み込みのパフォーマンスが向上します。 書き込みのパフォーマンスは、 データが並列にすべてのディスクに書き込まれるため、遅くなります。 1 つを除くすべてのディスクが壊れることを許容します。 このオプションを選択するには、 少なくとも 2 つのディスクを必要とします。raid10- ストライピングミラー。 最も効率は良いですが、ストレージ容量は少なくなります。 偶数のディスクが必要で、 少なくとも 4 つのディスクが必要です。raidz1- シングルパリティの RAID。 1 台のディスクの故障に耐えられます。 少なくとも 3 つのディスクが必要です。raidz2- ダブルパリティの RAID。 同時に 2 台のディスクの故障に耐えられます。 少なくとも 4 つのディスクが必要です。raidz3- トリプルパリティの RAID。 同時に 3 台のディスクの故障に耐えられます。 少なくとも 5 つのディスクが必要です。

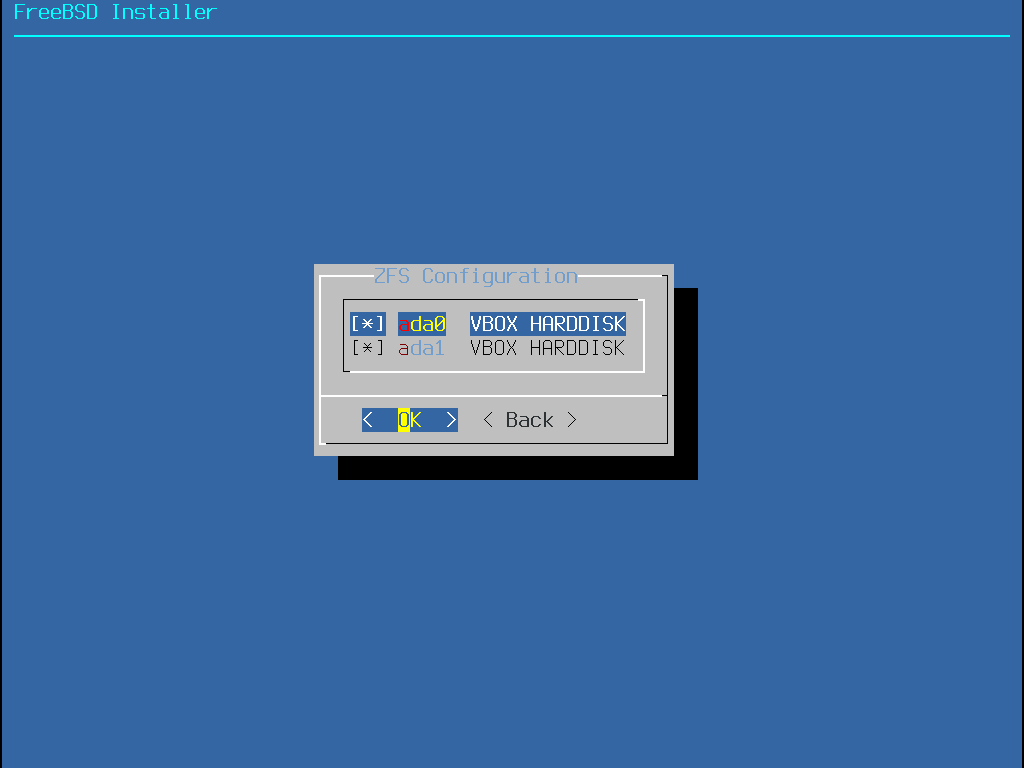

Pool Type を選択したら、 利用可能なディスクの一覧が表示されます。 その後、プールを構成するディスクを、1 つまたは複数選択してください。

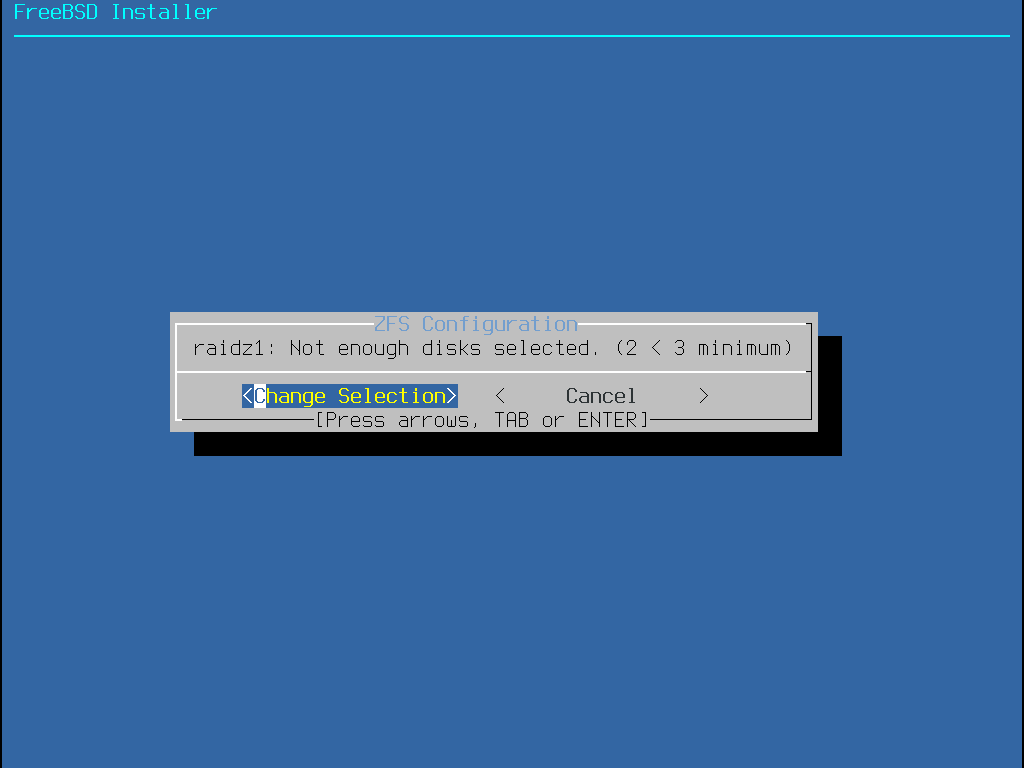

十分なディスクが選択されているかどうかについて検証が行われます。

検証に失敗するようであれば、<Change Selection> を選択して、ディスクの一覧に戻ってください。

もしくは、 <Back> を選択して Pool Type に戻ってください。

この一覧の中に抜けているディスクがある時や、 インストーラが立ち上がった後にディスクを接続した場合に、 最新の利用可能なディスクの一覧を見るには、 - Rescan Devices を選択してください。

アクシデントで間違ったディスクを削除してしまわないように、 - Disk Info メニュー選択して、 各ディスクのパーティションテーブル、および、 デバイスモデル番号およびシリアル番号などのさまざまな情報を確認してください。

N を選択して、 Pool Name を設定してください。 希望する名前を入力後、 <OK> を選択して確定するか、 <Cancel> を押して、 デフォルト名のままでメインメニューに戻ってください。

S を選択してスワップの容量を設定してください。 必要なスワップ容量を入力し、 <OK> を押して確定するか、 もしくは <Cancel> を押して、 デフォルトの容量のまま、メインメニューに戻ってください。

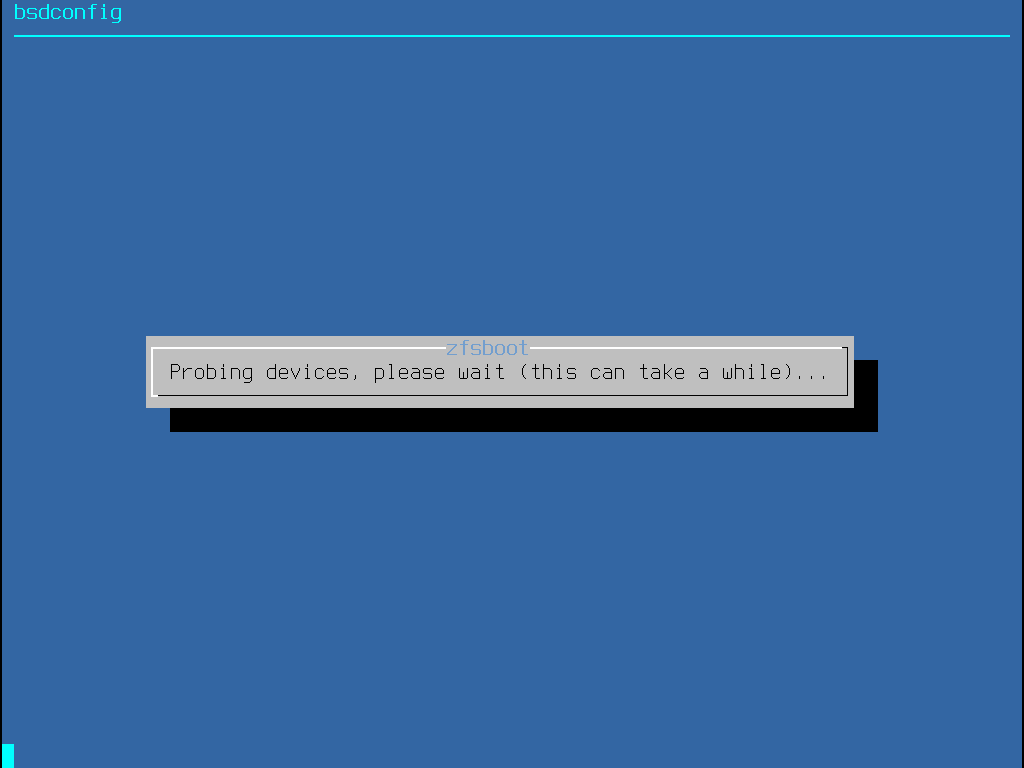

すべてのオプションに希望する値を設定したら、メニューの上部にある >>> Install オプションを選択してください。 インストーラは、最終確認として ZFS プールを作成するために選択したドライブの内容が削除されることをキャンセルできる最後の機会を提供してくれます。

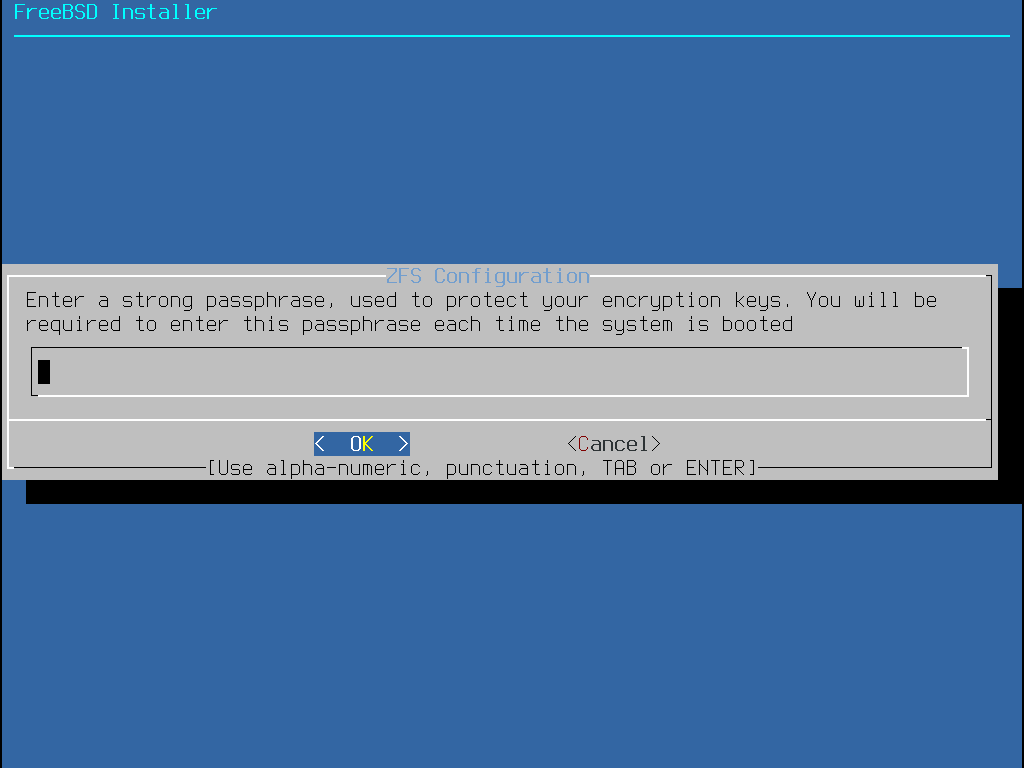

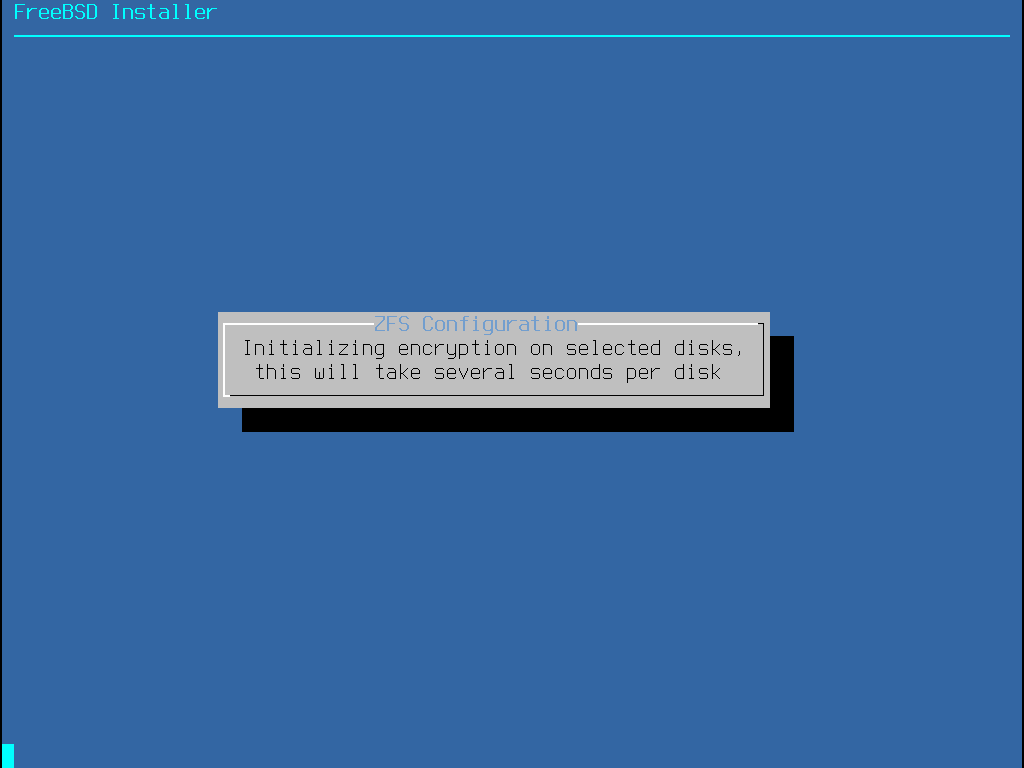

GELI ディスク暗号化を有効にしていたら、ディスクを暗号化するために用いるパスフレーズを 2 度求められます。 その後、暗号の初期化が開始します。

その後のインストールの過程は、通常通りに進みます。 インストールを進めるには、 配布ファイルのダウンロード に進んでください。

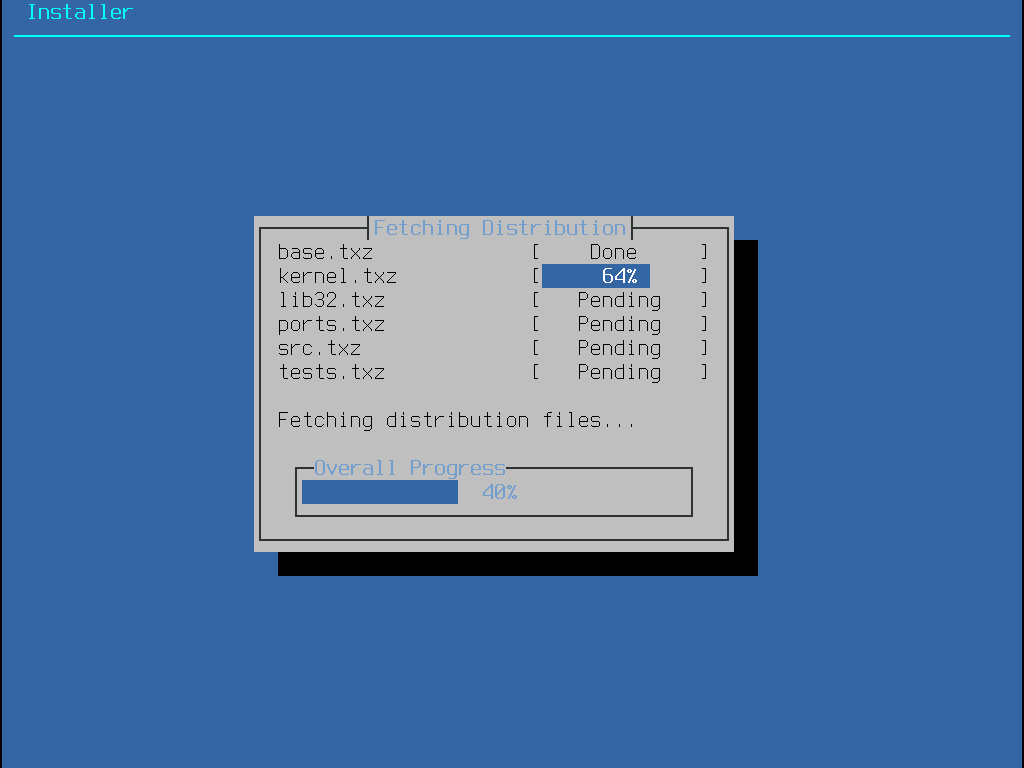

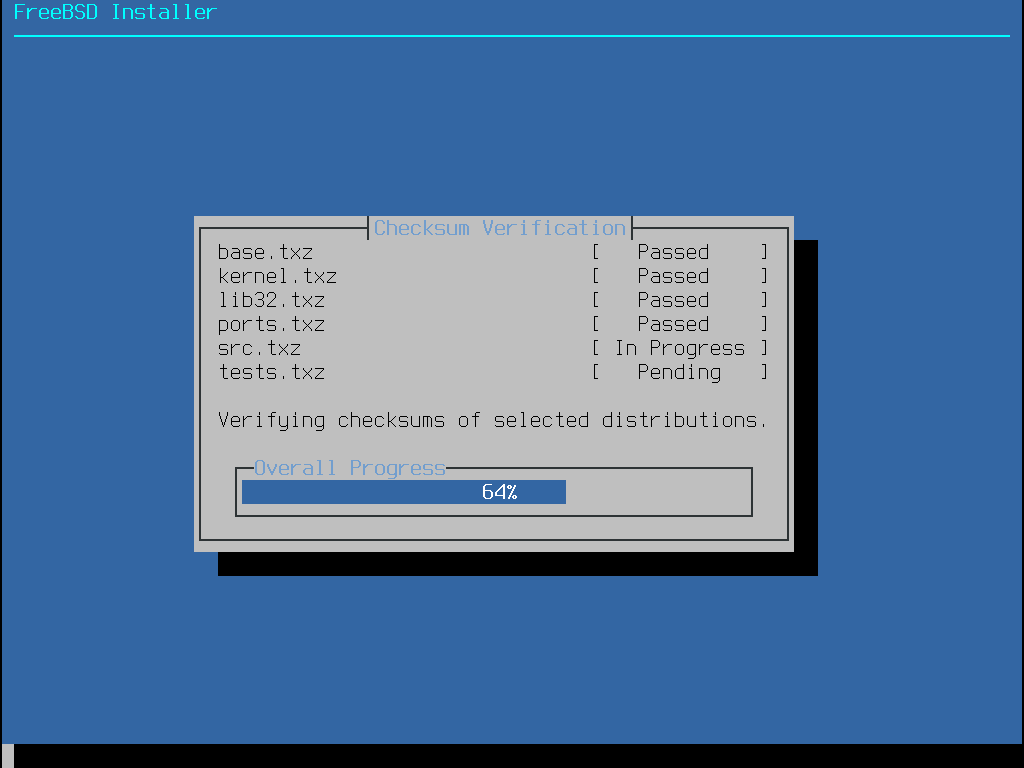

2.7. 配布ファイルのダウンロード

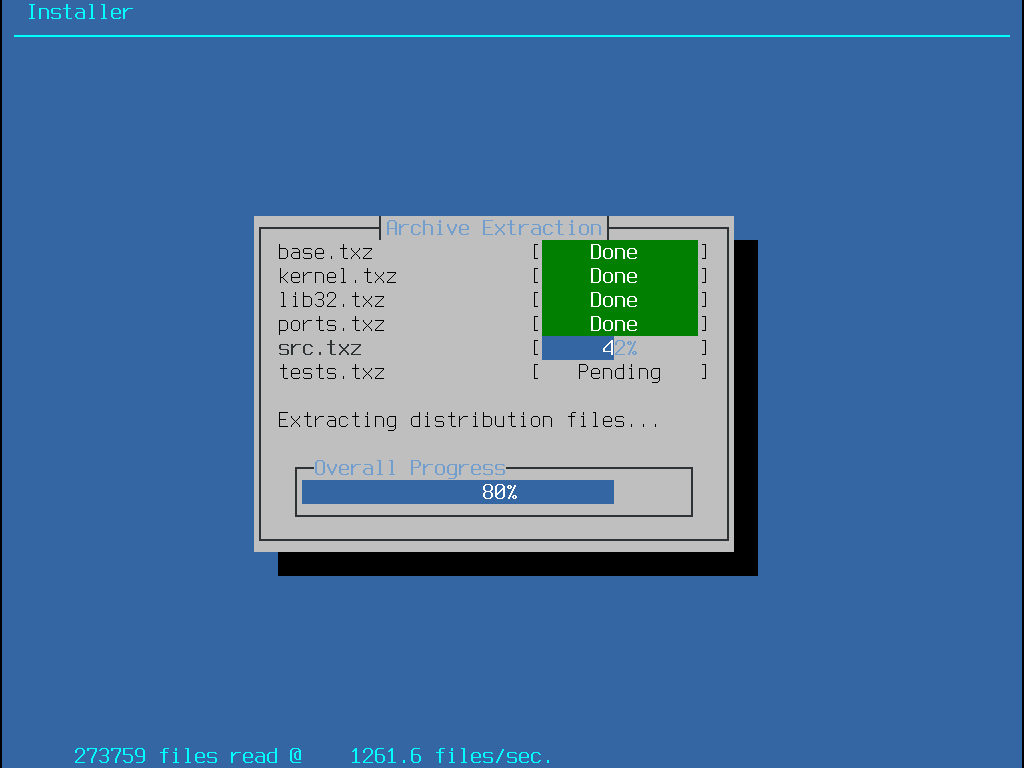

インストールにかかる時間は、どのディストリビューションを選んだか、 どのインストールメディアを使ったか、 そしてコンピュータの速度にも依存します。 進行状況を表すメッセージが逐次表示されます。

まず最初に、インストーラは選択されているディスクをフォーマットし、 パーティションを初期化します。 bootonly media または mini memstick メディアを用いたインストールでは、 選択されたコンポーネントがダウンロードされます。

次に、ダウンロードの際にエラーが含まれなかったか、 インストールメディアからの読み取り中に読み間違いが起きなかったかどうか等、 配布ファイルの完全性の検証が行われます。

最後に、検証された配布ファイルがディスクへ展開されます。

必要な配布ファイルがすべて展開されると、 bsdinstall は、 インストール後の設定画面を表示します。 利用可能なインストール後のオプションについては次の章で説明します。

2.8. ネットワークインターフェース、アカウント、タイムゾーン、 サービスおよびセキュリティオプションの設定

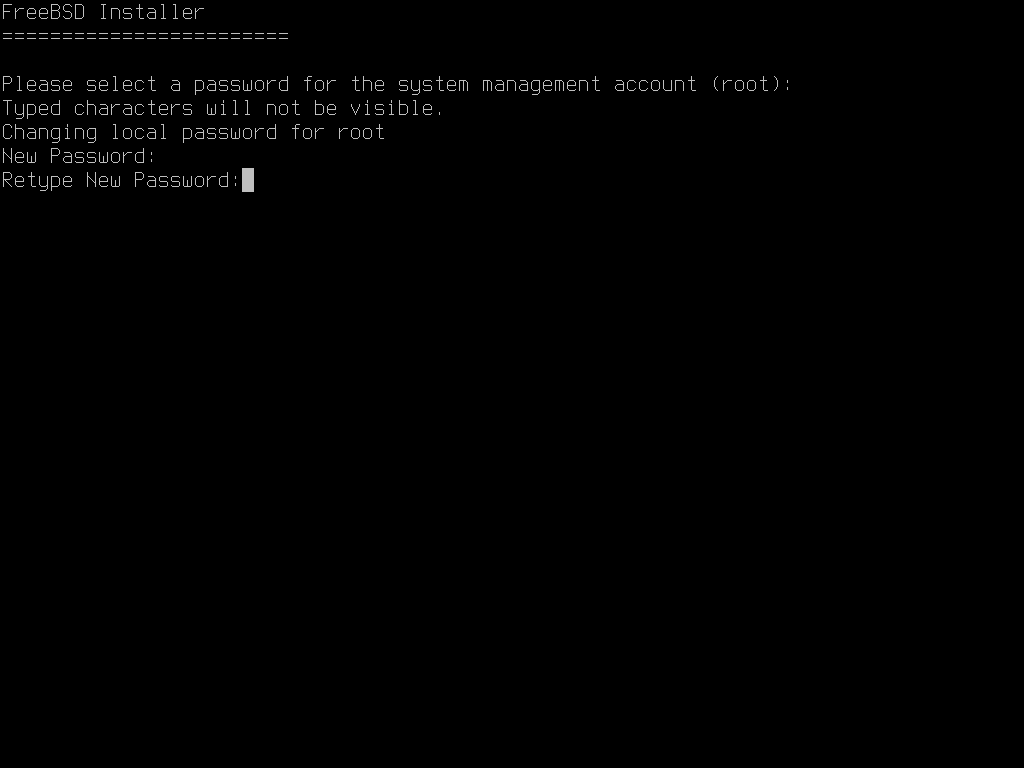

2.8.1. root パスワードの設定

最初に root のパスワードを設定する必要があります。

パスワードを入力している際には、入力している文字は画面に表示されません。

入力ミスを防ぐため、パスワードは 2 回入力する必要があります。

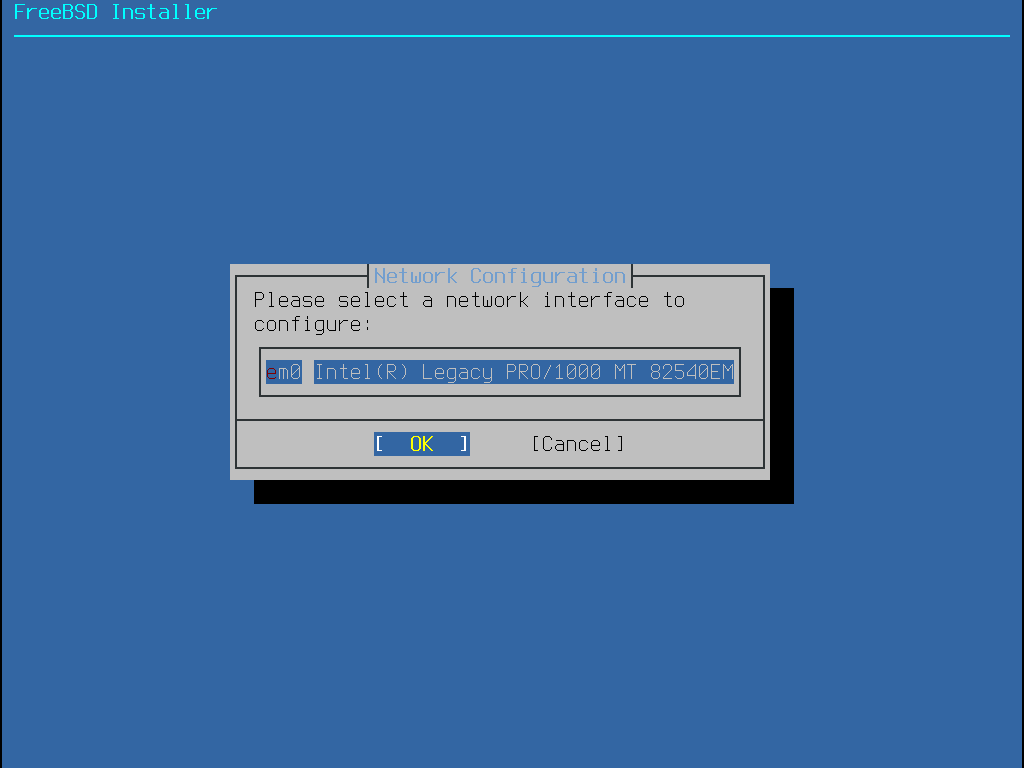

root パスワードの設定2.8.2. ネットワークインタフェースの設定

次に、コンピュータが認識したすべてのネットワークインタフェースが表示されます。 設定するネットワークインタフェースを選んでください。

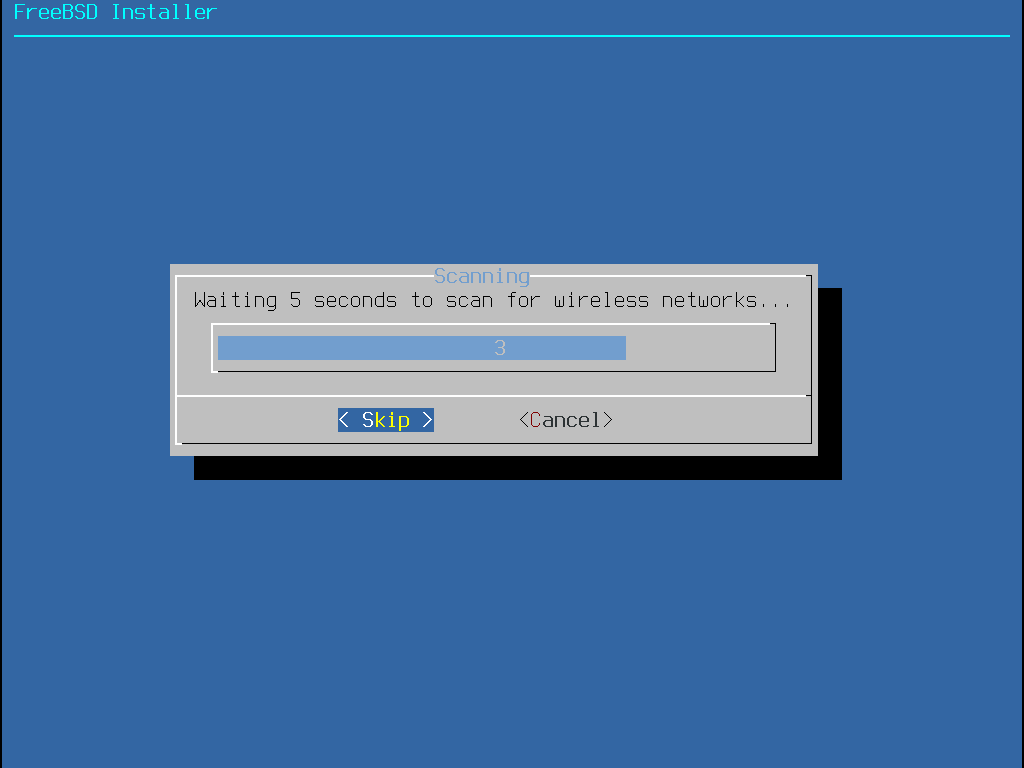

イーサネットインタフェースを選択すると、IPv4 ネットワークの選択 で表示されるメニューが表示されます。 ワイヤレスネットワークを選択すると、システムはワイヤレスアクセスポイントをスキャンします。

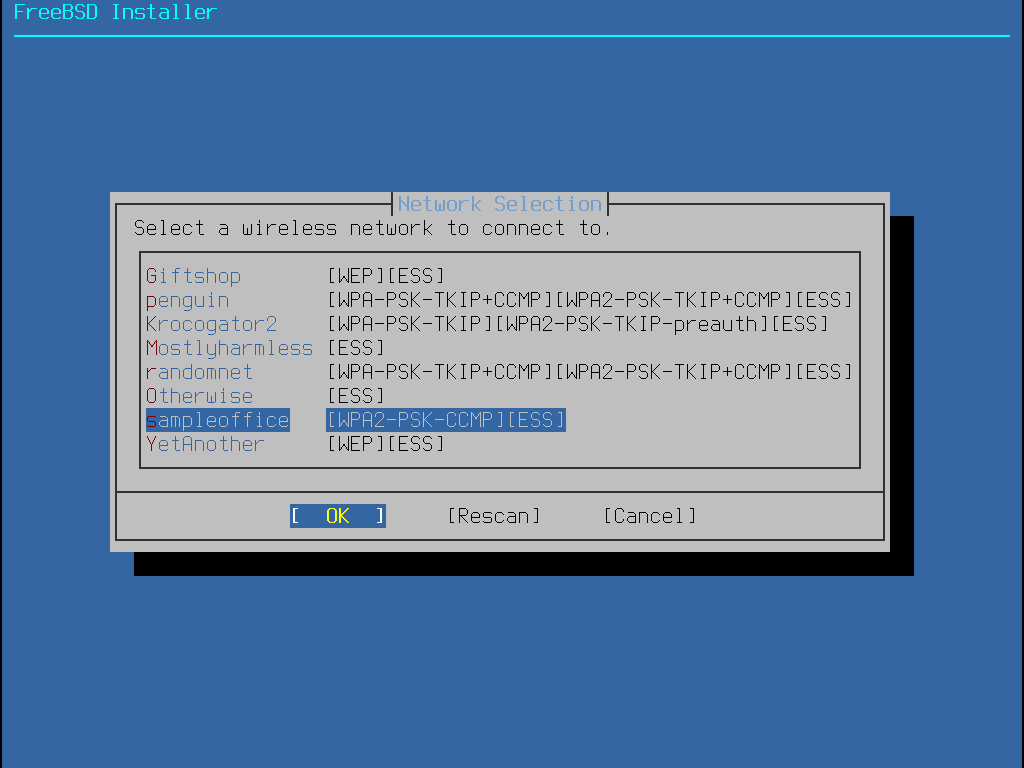

ワイヤレスネットワークは Service Set Identifier (SSID) によって識別されます。 SSID は、それぞれのネットワークに与えられる、短く、一意的な名前です。 スキャンで見つかった SSID は、そのネットワークで利用できる暗号化のタイプの説明とともに一覧で表示されます。 もし、期待した SSID が一覧に表示されていなければ、Rescan を選択してもう一度スキャンしてください。 それでもなお期待したネットワークが表示されなければ、接続のためのアンテナに問題がないかを確認したり、コンピュータをアクセスポイントの近くに移動してみてください。 その後もう一度スキャンしてください。

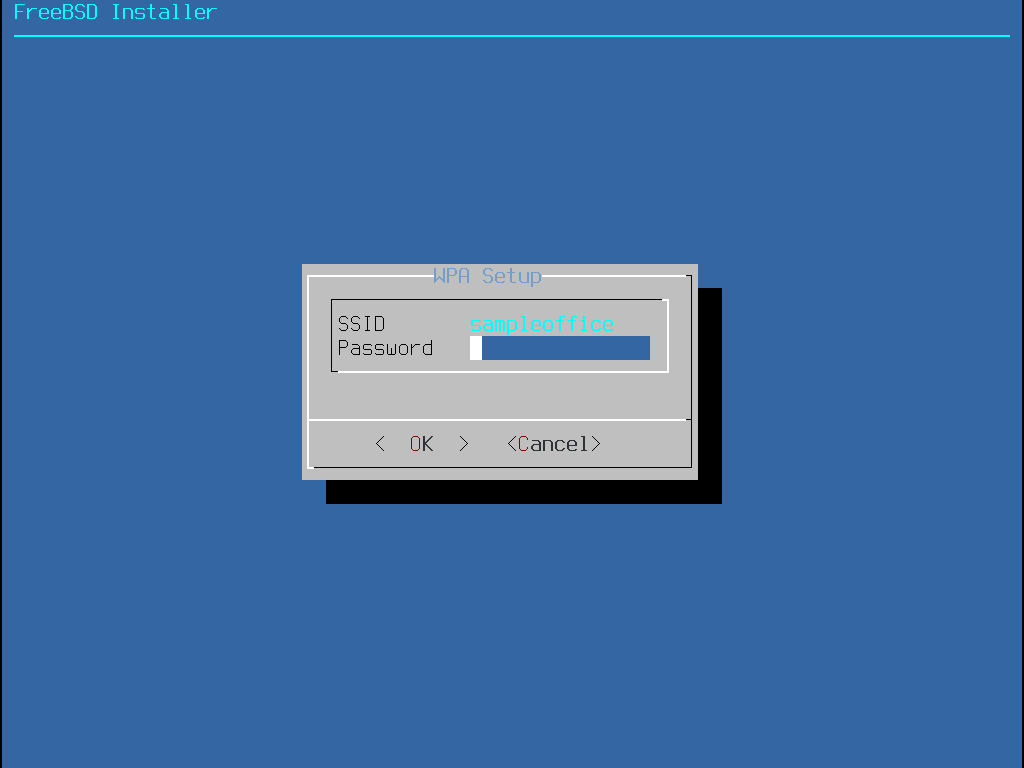

次に、ワイヤレスネットワークに接続するための暗号情報を入力してください。 WEP のような古い暗号の安全性は低いので、WPA2 暗号が強く推奨されます。 WPA2 を使用してるネットワークでは、Pre-Shared Key (PSK) と呼ばれるパスワードを入力してください。 セキュリティ上の観点から、入力ボックスに入力した文字はアスタリスクで表示されます。

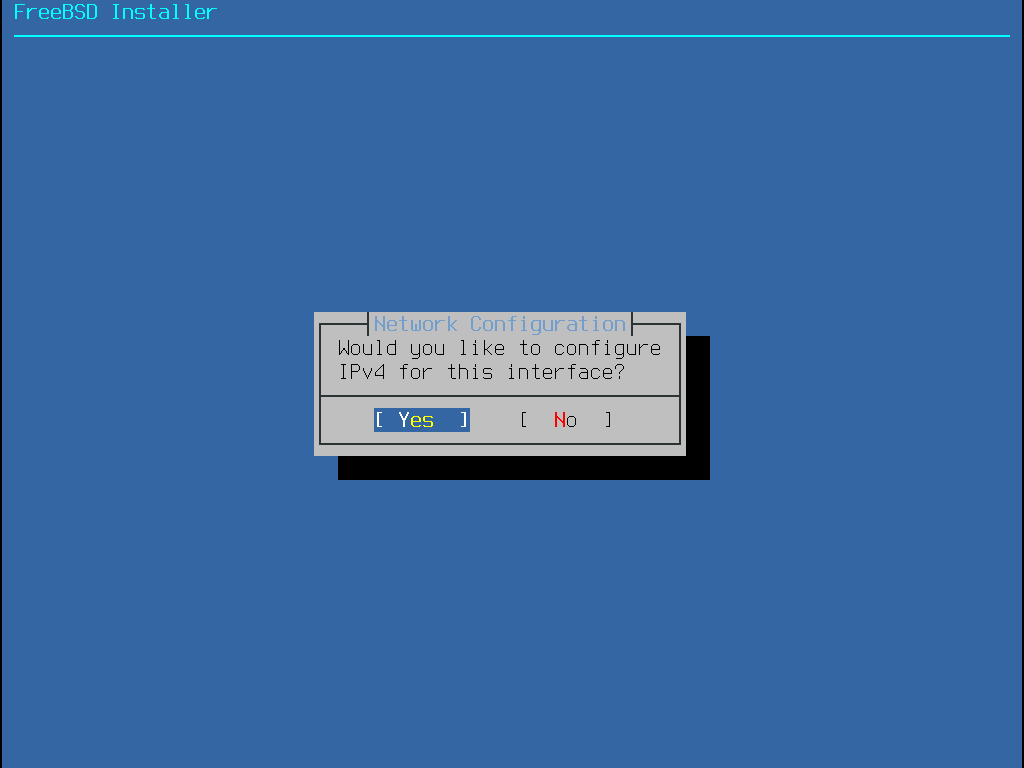

次に、イーサネットもしくはワイヤレスインタフェースに対して、IPv4 を設定するかどうかを選択します。

IPv4 の設定方法は 2 通りあります。 DHCP はネットワークインタフェースを自動的に適切に設定する方法で、DHCP サーバのあるネットワークでは使用すべきです。 DHCP を利用できない環境では、静的な設定として、ネットワークのアドレス情報を手動で入力する必要があります。

適当なネットワーク情報を入力しても動かないので、DHCP サーバが利用できなのであれば、ネットワーク管理者またはサービスプロバイダから 必要となるネットワーク情報 に示されている情報を入手してください。 |

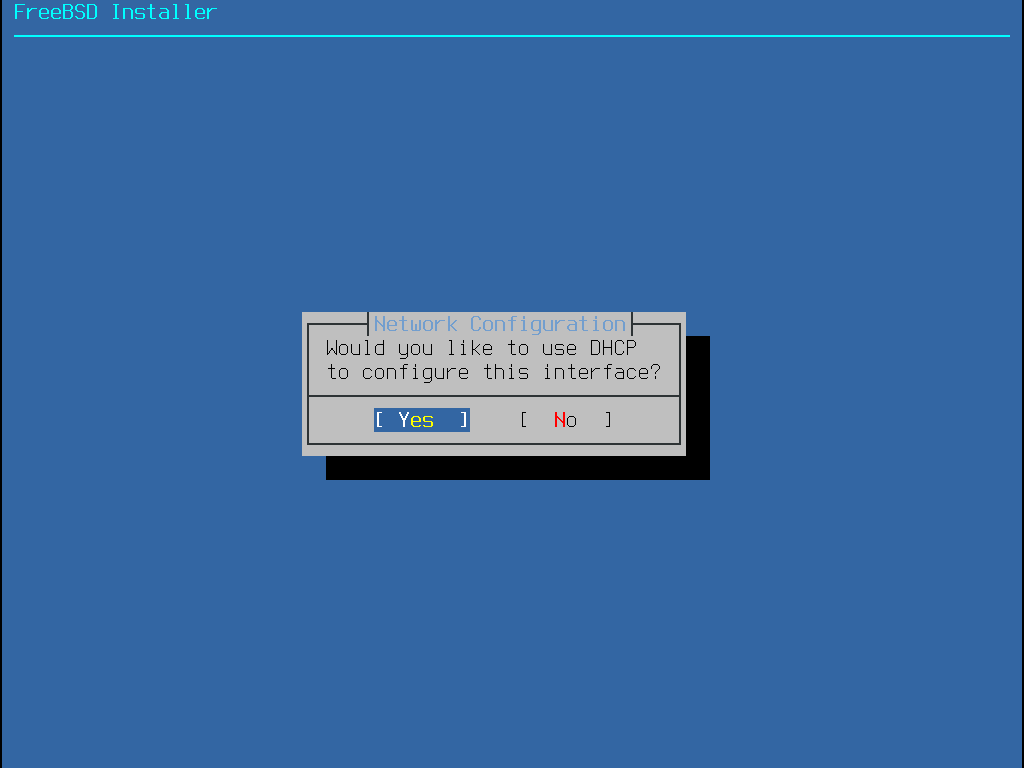

DHCP サーバを利用できるのであれば、次のメニューで Yes を選択して、ネットワークインタフェースの設定を自動的に行ってください。 DHCP サーバを検索し、システムに対するアドレス情報を入手する間、インストーラは少しの間停止しているように表示されます。

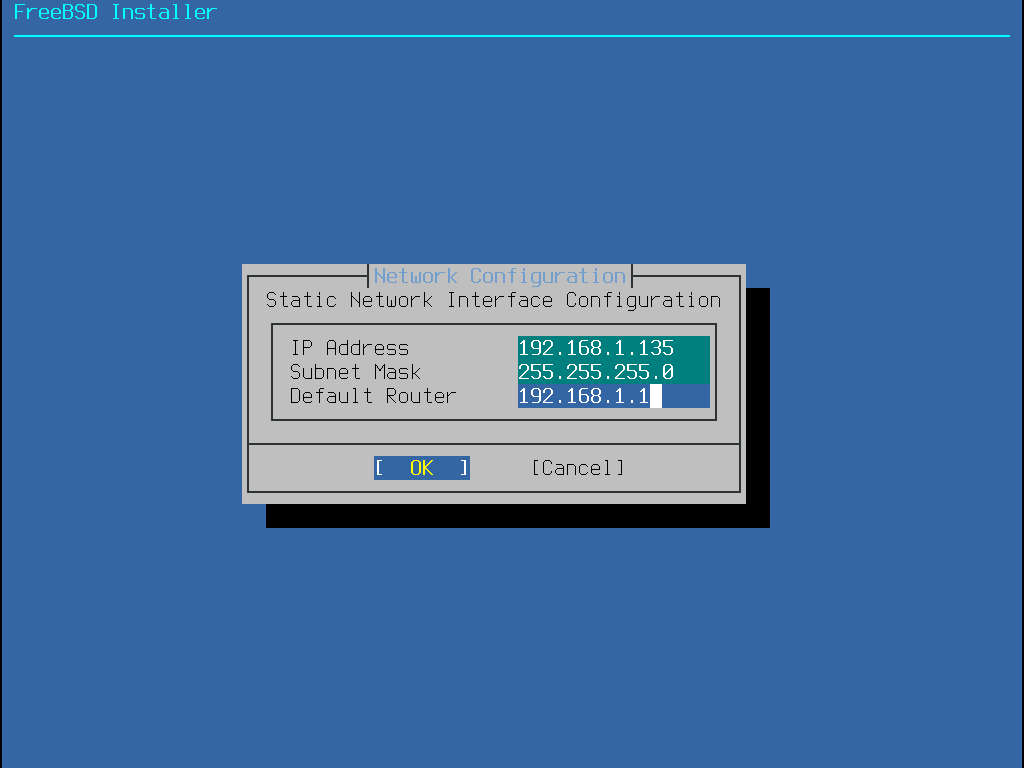

DHCP サーバを利用できない環境では、No を選択し、新しく表示されるメニューにおいて以下のようなアドレス情報を入力してください。

IP Address- コンピュータに与える IPv4 アドレスです。 このアドレスは一意的である必要があるため、ローカルネットワーク上の他のデバイスですでに使われているアドレスは使えません。Subnet Mask- ネットワークのサブネットマスクです。Default Router- このネットワークのデフォルトゲートウェイの IP アドレスです。

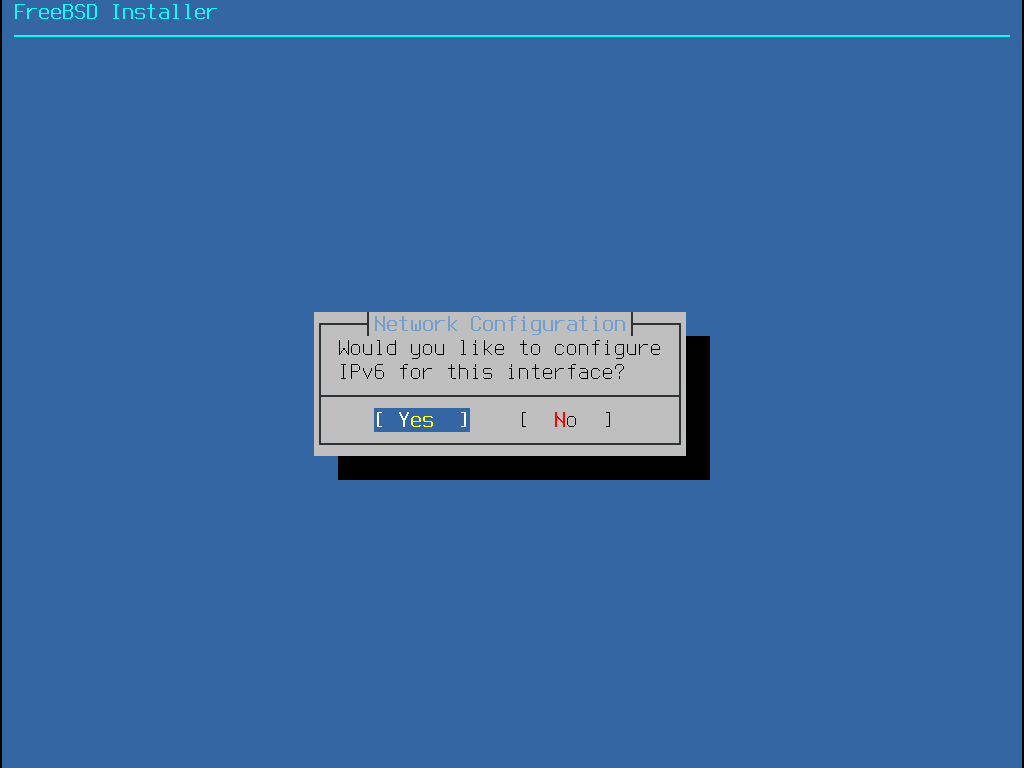

次の画面では、インタフェースを IPv6 で設定すべきかを選択します。 IPv6 が利用でき、希望するのであれば、 Yes を選択してください。

IPv6 の設定に関しても 2 つの方法があります。 StateLess Address AutoConfiguration (SLAAC) は、ローカルルータから適切なネットワーク設定情報を入手するように、自動的にリクエストします。 詳細については rfc4862 を参照してください。 静的な設定では、ネットワーク情報を手動で入力する必要があります。

IPv6 ルータを利用できるのであれば、次のメニューで Yes を選択し、ネットワークインタフェースの設定を自動的に行ってください。 インストーラはルータを見つけ出し、システムに対するアドレス情報を入手するため、 少しの間停止しているように表示されます。

![選択したネットワークインターフェースに対して SLAAC の設定を行うかどうかを確認するメニュー]](../../../../images/books/handbook/bsdinstall/bsdinstall-configure-network-interface-slaac.png)

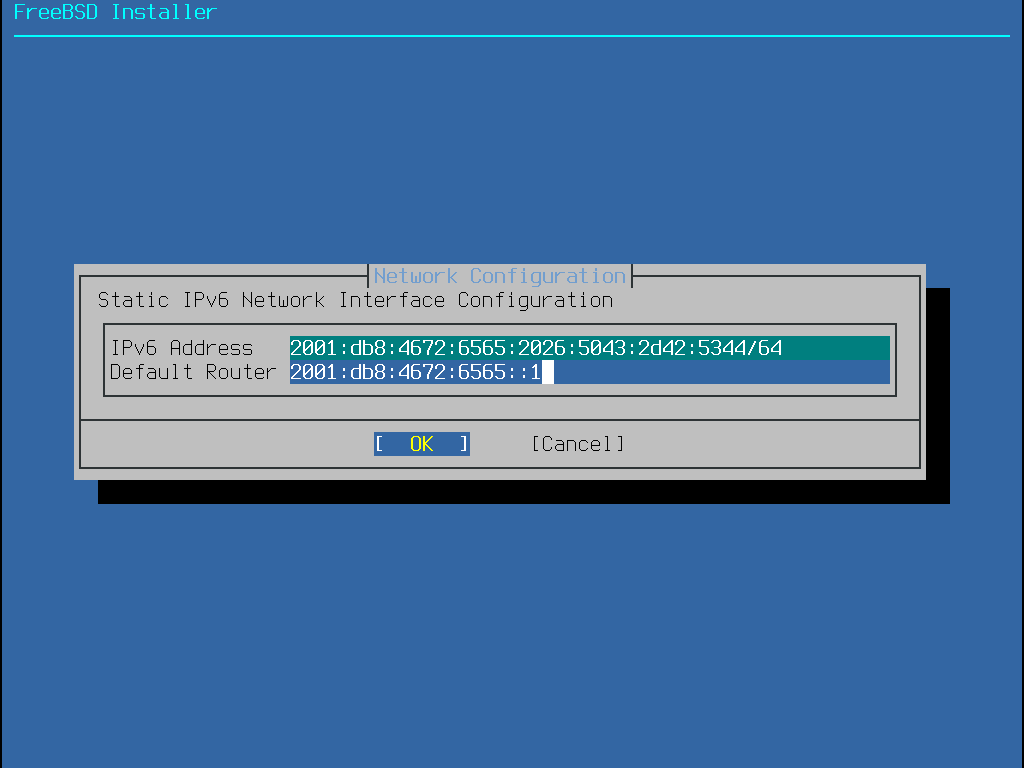

IPv6 ルータが利用できない環境では、No を選択して、表示されるメニューで以下のアドレス情報を入力する必要があります。

IPv6 Address- このコンピュータに割り当てられた IPv6 アドレスです。このアドレスは一意的である必要があるため、ローカルネットワーク上の他のデバイスですでに使われているアドレスは使えません。Default Router- このネットワークのデフォルトゲートウェイの IPv6 アドレスです。

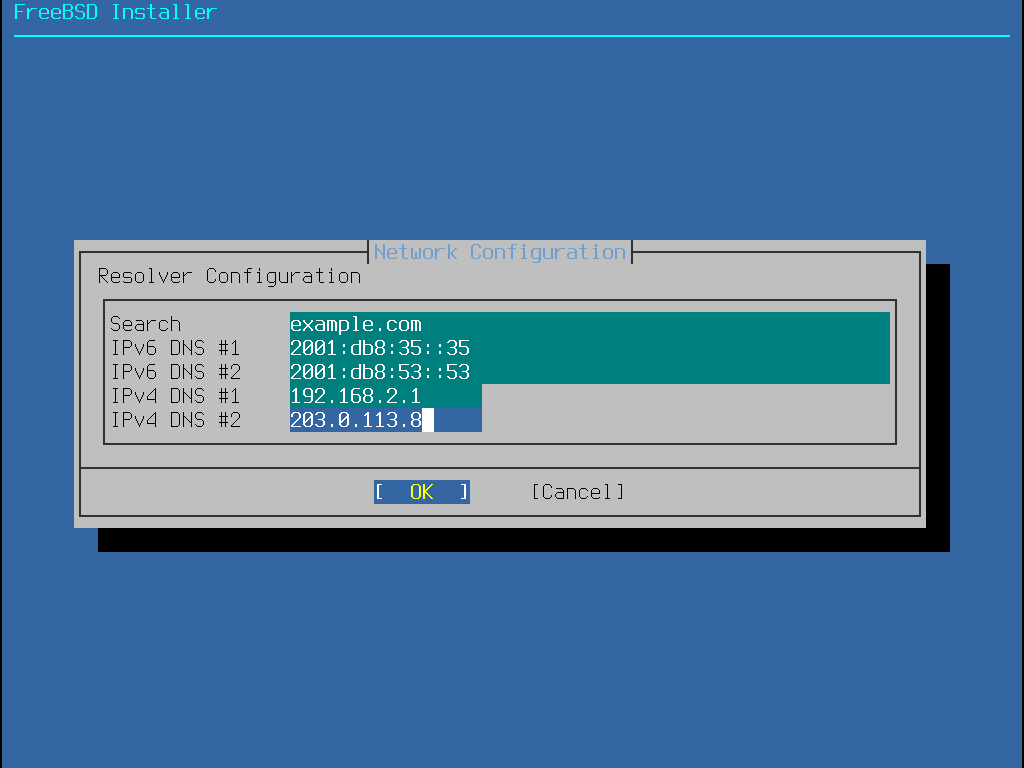

最後のネットワークメニューでは、ホスト名とネットワークアドレスを変換する Domain Name System (DNS) リゾルバを設定します。

すでに DHCP または SLAAC を使って自動的にネットワークインタフェースを設定したのであれば、Resolver Configuration には値がすでに入っているでしょう。

そうでなければ、Search フィールドにローカルネットワークのドメイン名を入力してください。

DNS #1 および DNS #2 は、ローカル DNS サーバの IPv4 または IPv6 アドレスです。

少なくとも、1 つの DNS サーバは必要です。

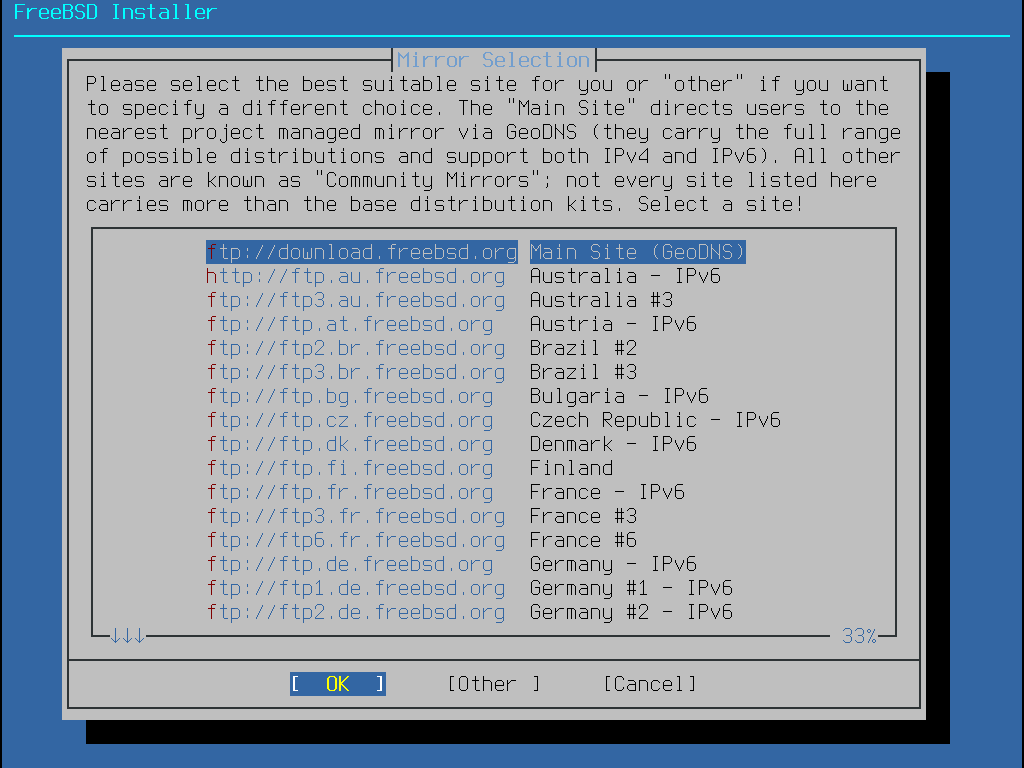

ネットワーク接続の設定が終わったら、FreeBSD をインストールするコンピュータと同じ地域のミラーサイトを選んでください。 ターゲットコンピュータの近くのミラーサイトを選択できれば、ファイルのダウンロードは早く終わるので、インストールの時間は短くなります。

ftp://ftp.freebsd.org (Main Site)` を選択すると、最も近いミラーに自動的にルーティングします。 |

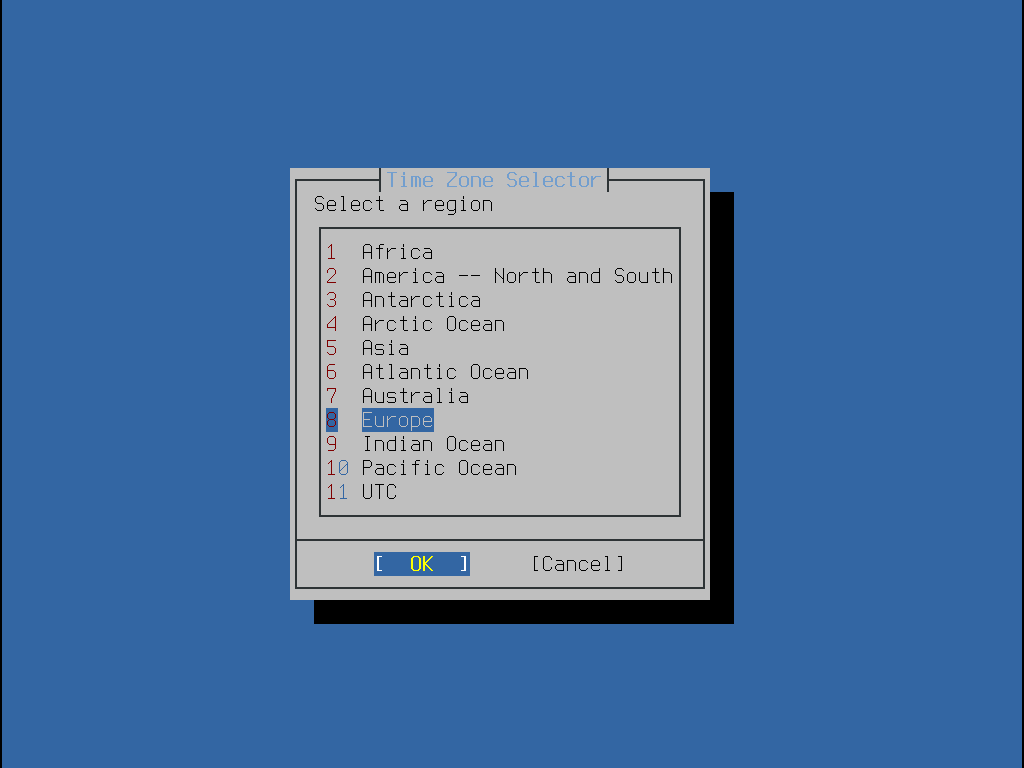

2.8.3. タイムゾーンの設定

次のメニューでは、地域、国、タイムゾーンを指定します。 使用しているシステムのタイムゾーンを設定することで、 夏時間などの地域による時刻の違いが自動的に調整され、 タイムゾーンに関連した機能が適切に取り扱われます。

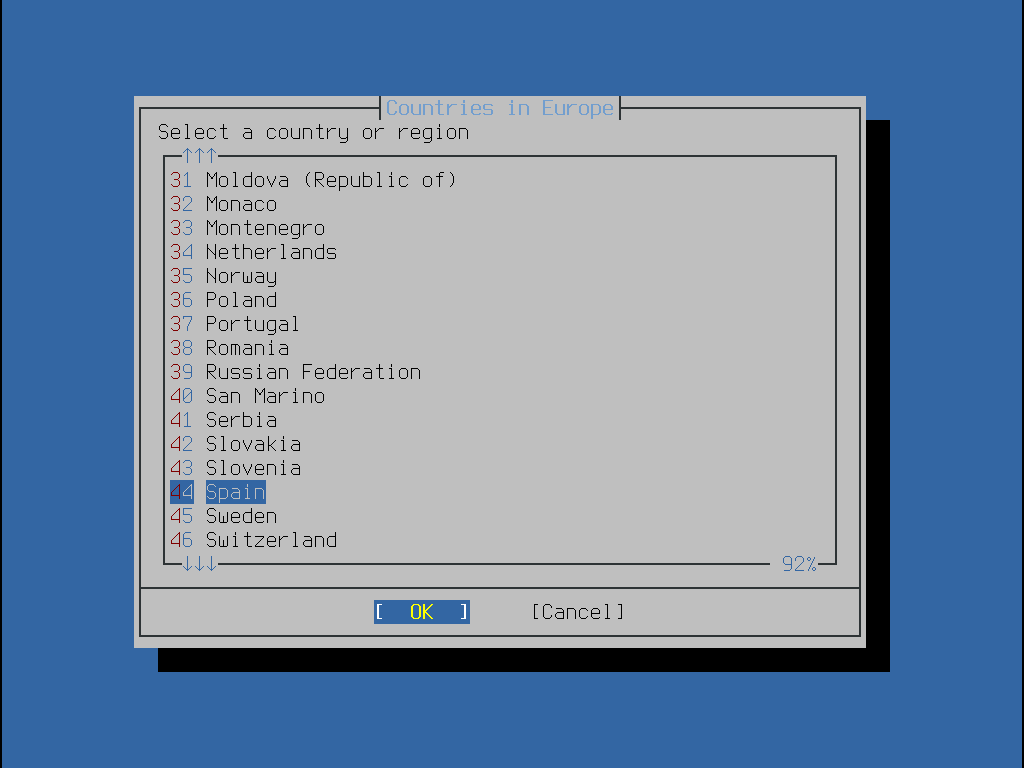

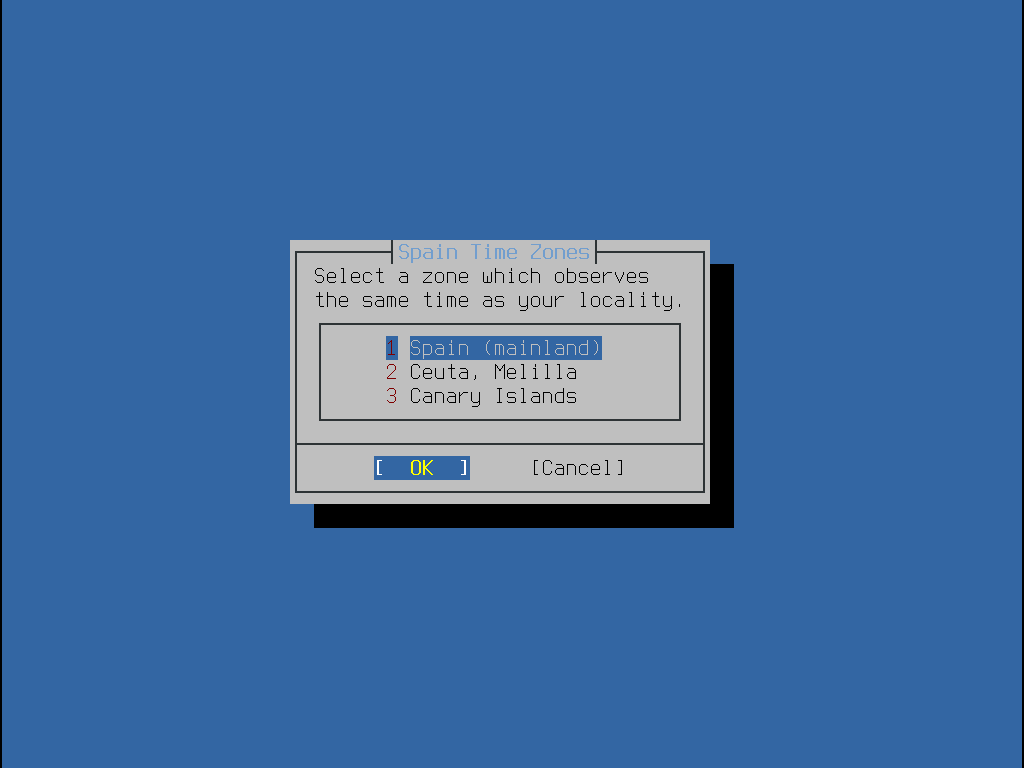

ここでの例は、 欧州スペインのメインランドタイムゾーンにあるコンピュータに対するものです。 実際の地理的位置に対応するタイムゾーンを設定してください。

矢印キーを使って、適切な地域を選択し、 Enter を押してください。

矢印キーを使って、適切に国名を選び、 Enter を押してください。

矢印キーを使って適切なタイムゾーンを選択し、 Enter を押してください。

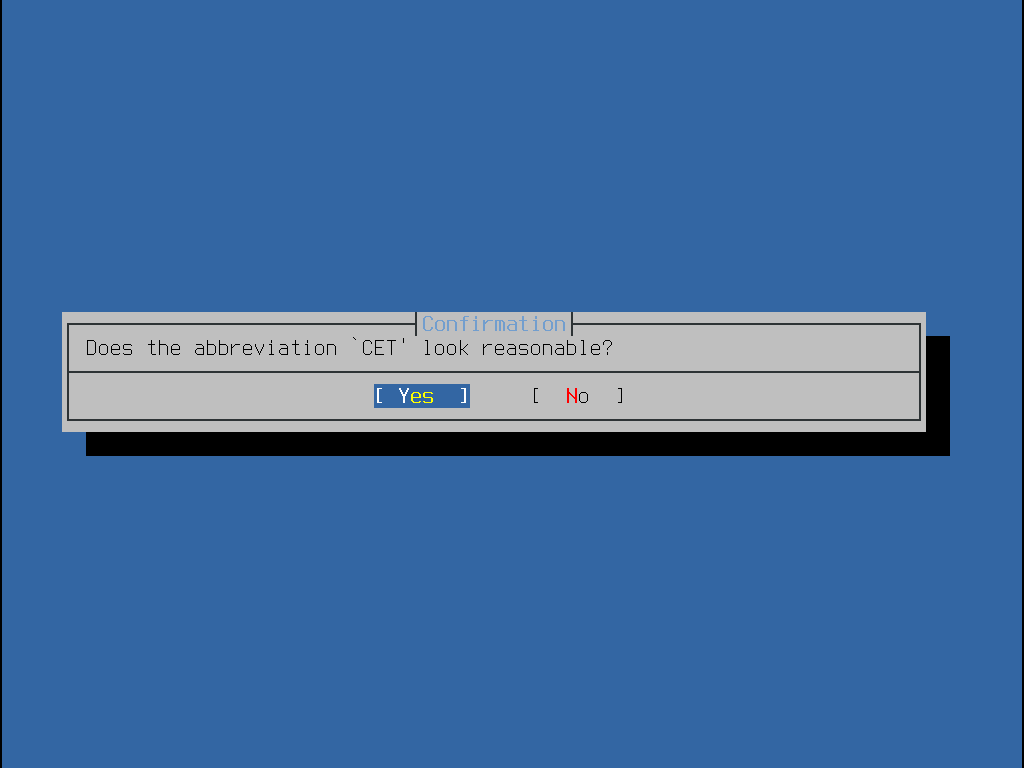

タイムゾーンの省略形が正しいかどうかを確認してください。

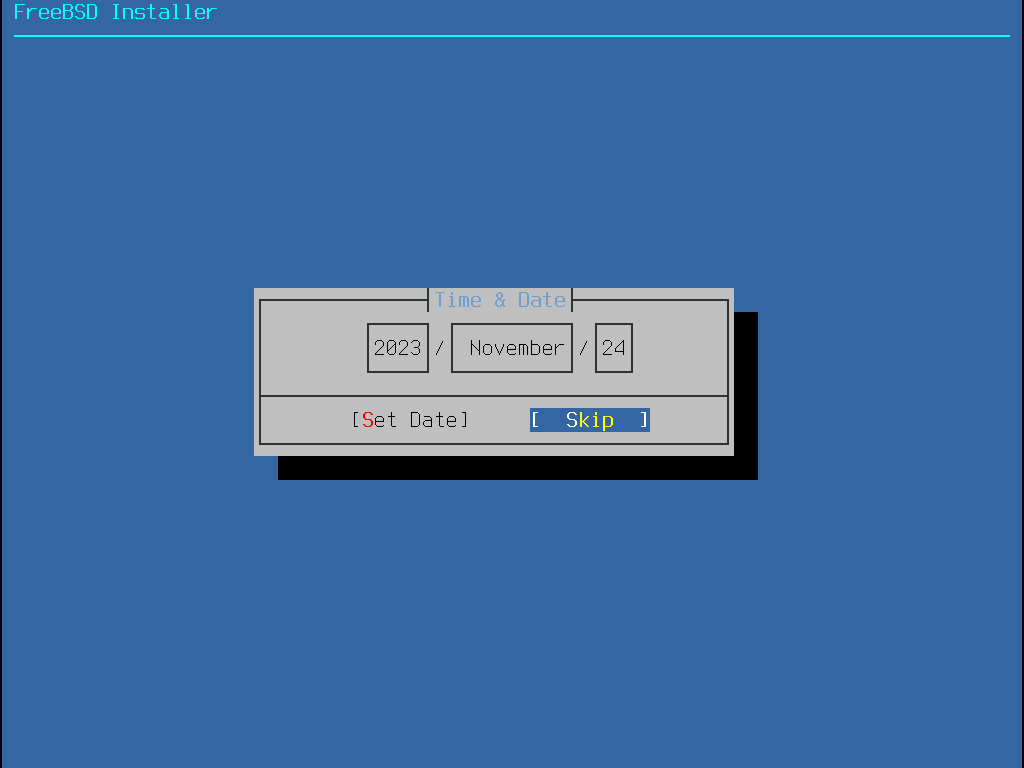

矢印キーを使って適切な日付を選択したら、 Set Date を押してください。 Skip を押すと日付の設定をスキップできます。

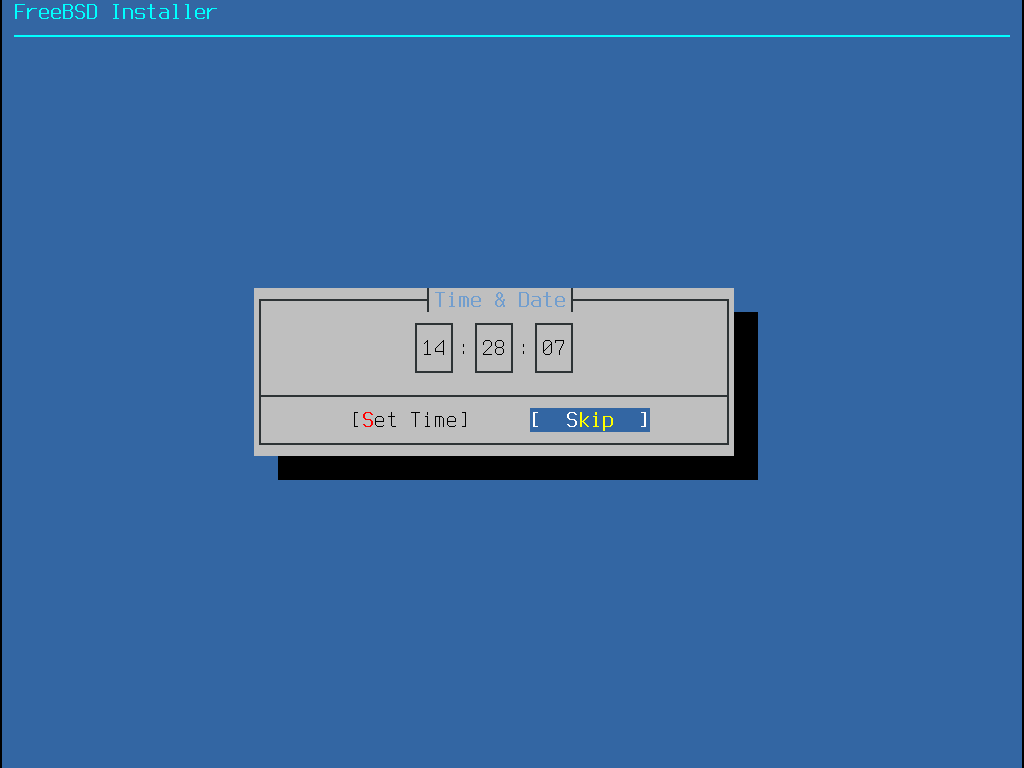

矢印キーを使って適切な時刻に設定したら、 Set Time を押してください。 Skip を押すと時刻の設定をスキップできます。

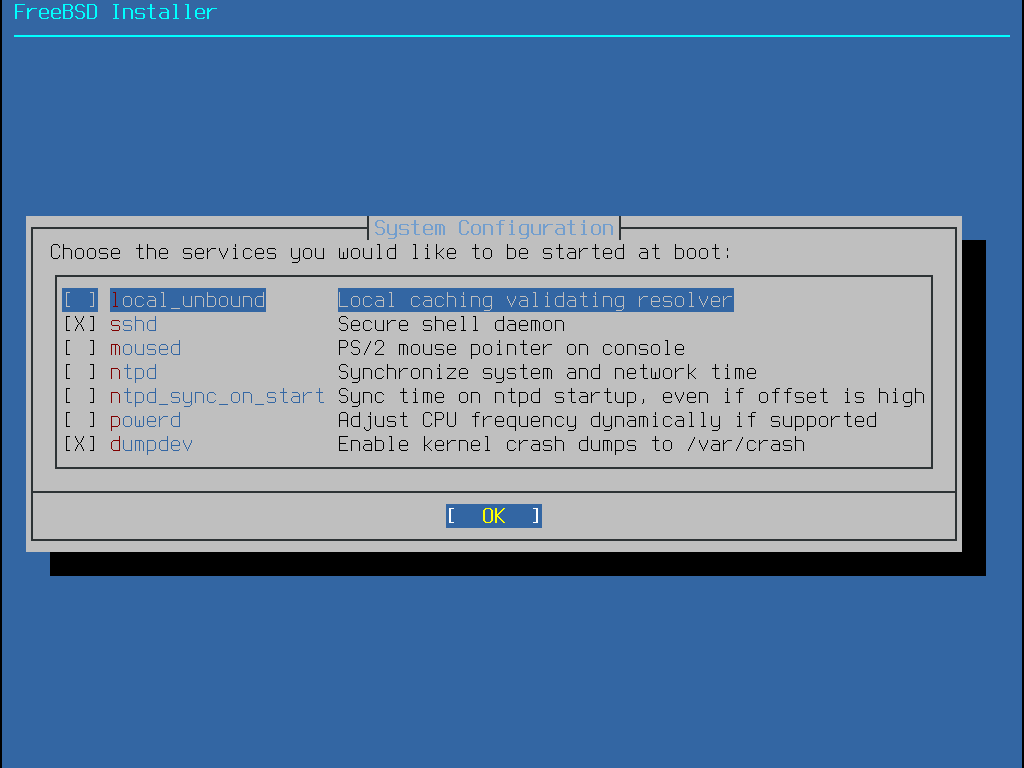

2.8.4. サービスを有効にする

次のメニューでは、システムが起動した時に、 起動するシステムサービスを設定します。 これらのサービスはすべてオプションです。 システムの機能として必要なサービスだけを起動するようにしてください。

このメニューで有効にできるサービスは以下の通りです。

local_unbound- DNS のローカル unbound を有効にします。この設定は、ローカルキャッシュフォワードリゾルバとしての利用のみを想定しています。ネットワーク全体のリゾルバを設定したいのであれば、 dns/unbound をインストールしてください。sshd- セキュアシェル (SSH) デーモンは、 暗号化された接続上でリモートアクセスするために使われます。 システムがリモートログインを必要とする場合のみ、 このサービスを有効にしてください。moused- システムのコンソールで、 マウスを利用する時に、このサービスを有効にしてください。ntpdate- 起動時の自動時刻同期を有効にします。 この機能は、現在 ntpd(8) デーモンでも利用できます。 ntpdate(8) ユーティリティは近々その役目を終える予定です。ntpd- 自動時刻同期のための The Network Time Protocol (NTP) デーモンを有効にします。リモートタイムサーバまたはプールとシステムの時刻を同期する場合は、このサービスを有効にしてください。powerd- 電源の管理およびエネルギーを節約するための電源コントロールユーティリティdumpdev- システムのデバッグを行う上で、クラッシュダンプは有用なので、可能であれば有効にすると良いでしょう。

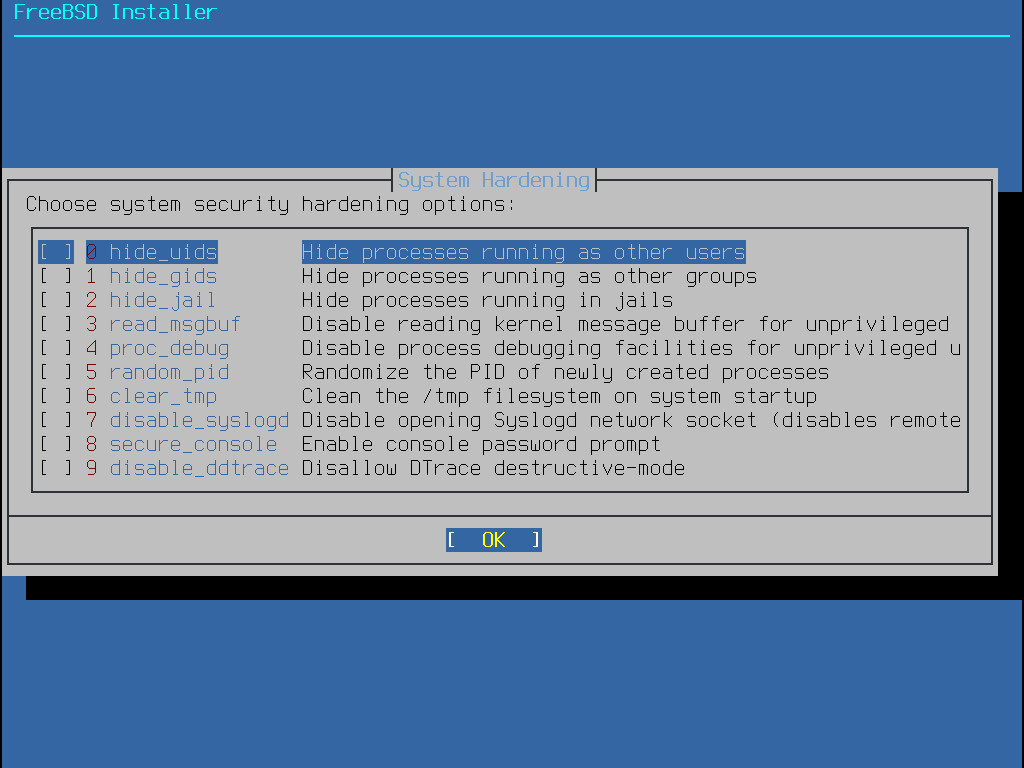

2.8.5. セキュリティを強化するオプションを有効にする

次のメニューでは、 有効にするセキュリティオプションを設定します。 すべてはオプションですが、有効にすることが推奨されます。

このメニューで有効にできるのは、以下のオプションです。

hide_uids- 他のユーザが実行しているプロセス (UID) を隠します。 特権のないユーザが、他のユーザにより実行されているプロセスを見れないようにします。hide_gids- 他のグループが実行しているプロセスを隠します。 特権のないユーザが、他のグループ (GID) により実行されているプロセスを見れないようにします。hide_jail- jail で実行中のプロセスを隠します。 特権のないユーザが、jail の中で実行されているプロセスを見れないようにします。read_msgbuf- 権限のないユーザが、カーネルメッセージバッファを読めなくします。 権限のないユーザが、dmesg(8) を使ってカーネルログバッファのメッセージを見れないようにします。proc_debug- 権限のないユーザ対するプロセスデバッキング機能を無効にします。ptrace()およびktrace()といった procfs 機能を含む、権限のないプロセス間のデバッキングサービスを無効にします。 このオプションによって、PHP などのスクリプト言語に対する組み込みのデバッキング機能と同様に、lldb(1), truss(1) および procstat(1) などの権限のないユーザによるデバッキングツールも無効になります。random_pid- プロセスの PID をランダム化します。clear_tmp- システムの起動時に/tmpを空にします。disable_syslogd- syslogd ネットワークソケットを閉じます。 デフォルトでは、FreeBSD は syslogd を-sを使った安全な方法で実行します。 これは、外からのポート 514 に対する UDP リクエストを待機しません。 このオプションを有効にすると、syslogd を-ss付きで実行します。 これにより、syslogd は空いているどのポートからも受け付けません。 詳細は、syslogd(8) をご覧ください。disable_sendmail- sendmail MTA を無効にします。secure_console- シングルユーザモードに入る際に、コマンドプロンプトに対してrootパスワードが必要となります。disable_ddtrace- DTrace は、 実行中のカーネルに影響を及ぼすモードで実行できます。 破壊的なアクションは、明示的に有効にしない限りは利用できません。 このオプションを有効にするには、DTrace を実行する際に-wを使ってください。 詳細については dtrace(1) をご覧ください。enable_aslr- アドレス空間配置のランダム化を有効にします。アドレス空間配置のランダム化の詳細については Wikipedia article をご覧ください。

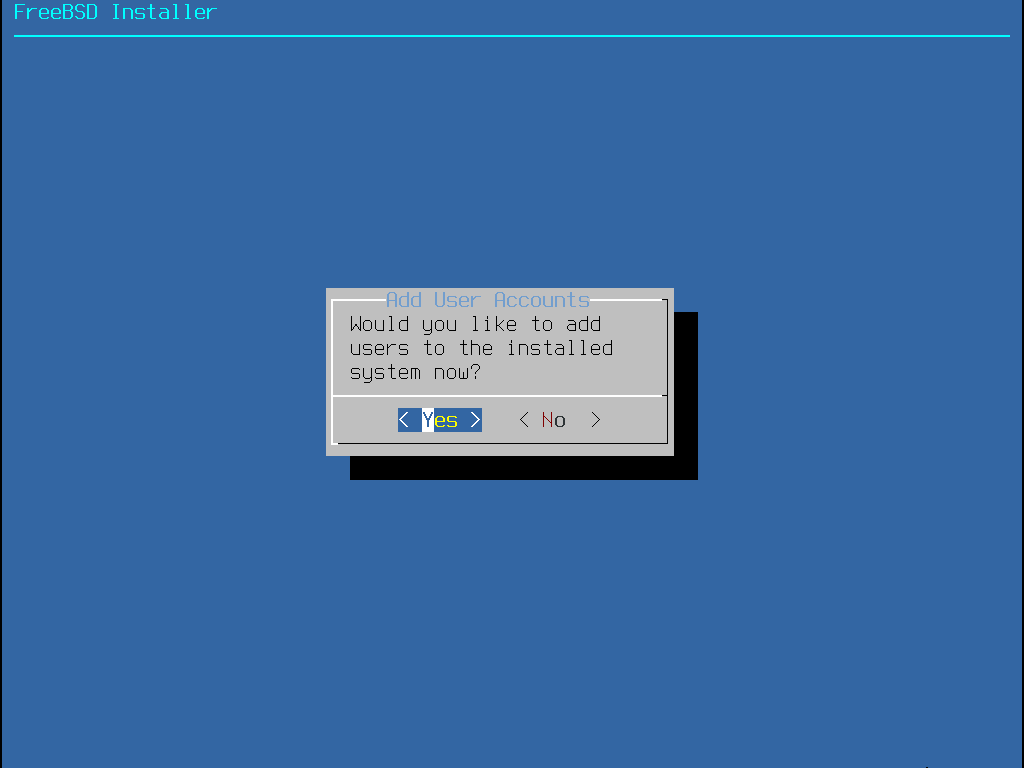

2.8.6. ユーザの追加

次のメニューでは、少なくとも一人のユーザを追加してください。 システムには root ではなく、ユーザアカウントでログインすることが推奨されています。 root 権限でログインすると、実行に対して制限がなく、また、保護されません。 通常のユーザでログインすることにより、 安全でセキュリティ的に危険が少なくなります。

Yes を選択し、 新しいユーザを追加してください。

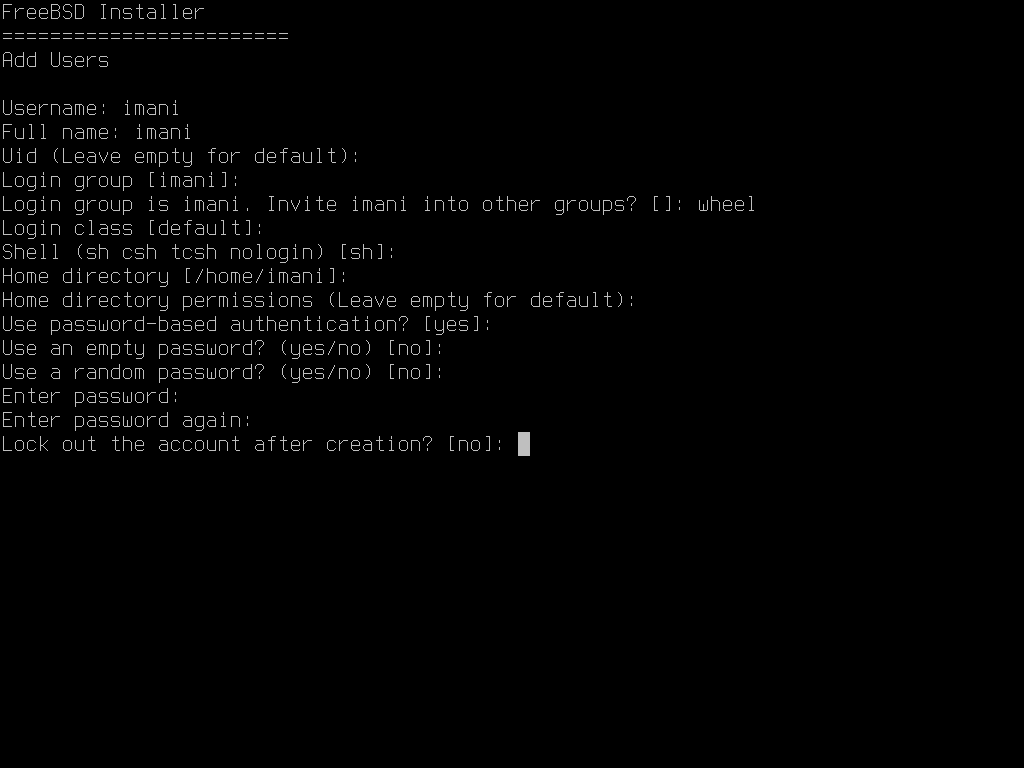

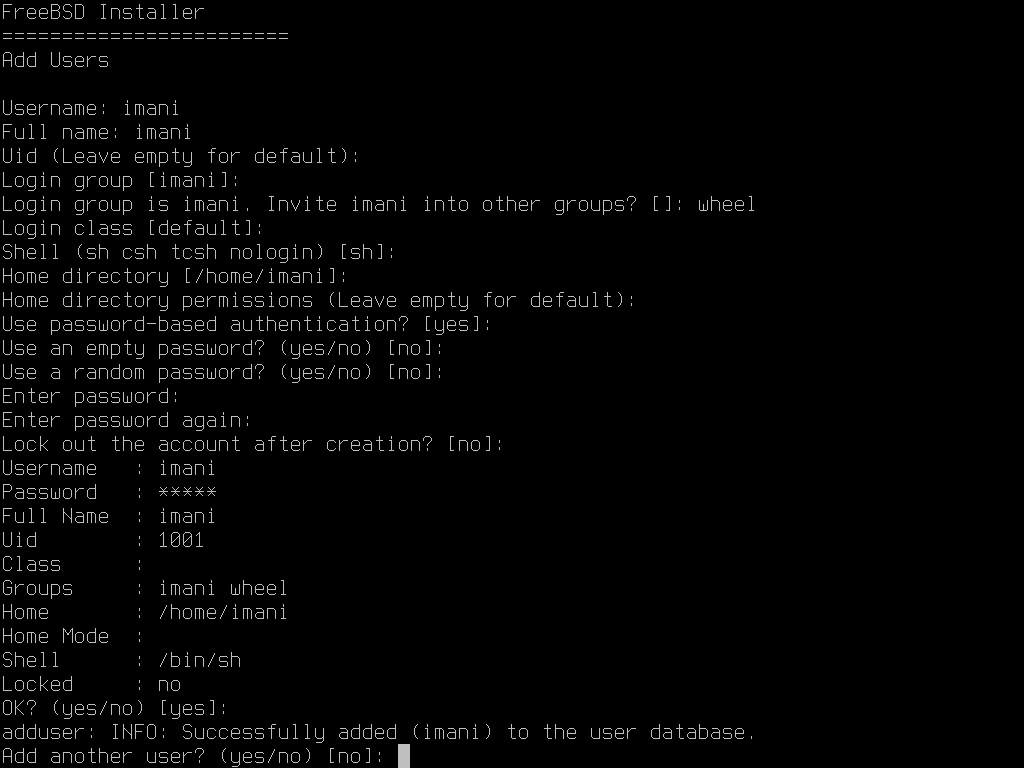

プロンプトに従い、 ユーザアカウントの作成で必要となる情報を入力してください。 ユーザ情報の入力 で示されている例では、asample ユーザアカウントを作成します。

以下は、入力情報のまとめです。

Username- ログイン時のユーザ名を入力します。一般的な慣習では、 ファーストネームの最初の文字とラストネームを、 ユーザ名がシステムで一意的になる長さで組み合わせます。 ユーザ名は、大文字と小文字を区別し、 空白を含んではいけません。Full name- ユーザのフルネーム。 空白を含むことは可能です。 また、この情報はユーザアカウントの説明の記述に使われます。Uid- ユーザ ID 番号。 通常は、システムが自動的に割り当てるように、 空欄のままにします。Login group- 新しいユーザのログイングループ。 空欄のままにすると、デフォルトに割り当てられますInvite user into other groups?- ユーザを別のグループのメンバーとして追加するかどうか。 ユーザが管理者としてのアクセス必要であれば、 ここでwheelを入力してください。Login class- 空欄にするとデフォルトの設定になります。Shell- 一覧の中から、ユーザのシェルを入力してください。 シェルに関する詳細については シェル をご覧ください。Home directory- ユーザのホームディレクトリ。 通常は、デフォルトの場所が適切です。Home directory permissions- ユーザのホームディレクトリの権限。 通常は、デフォルトが適切です。Use password-based authentication?- 通常は、ユーザがログイン時にパスワードの入力が要求されるようにyesと入力してください。Use an empty password?- 空のパスワードは安全ではないので、通常はnoです。Use a random password?- 通常は、次のプロンプトでユーザ自身のパスワードを入力できるように、noです。Enter password- ユーザのパスワードです。入力している文字は画面に表示されません。Enter password again- 確認のため、パスワードをもう一度入力します。Lock out the account after creation?- 通常は、ユーザがログインできるようにするため、noです。

すべての詳細を入力したら、サマリが表示され、 正しいかどうかの確認を求められます。

入力した情報に間違いがあれば、 no を入力して修正してください。

すべてが正しく入力されていれば、 yes を入力して新しいユーザを作成してください。

さらにユーザを追加するのであれば、 Add another user? の質問に対し、 yes を入力してください。 no を入力すると、ユーザの追加が終わり、次に進みます。

ユーザの追加や、ユーザ管理の詳細については、 ユーザと基本的なアカウント管理 を参照してください。

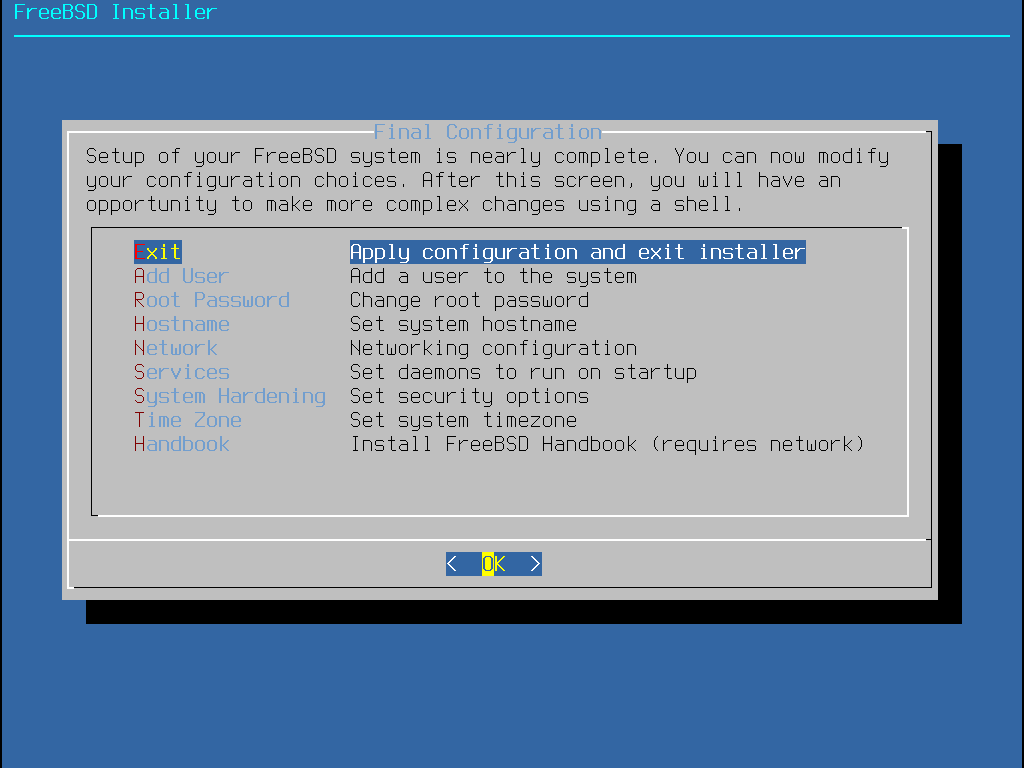

2.8.7. 最後の設定

すべてをインストールし、設定が終わった後に、 最後に設定を修正する機会が与えられます。

インストールを完了する前に、このメニューを使って変更、または、追加の設定を行なってください。

Add User- ユーザの追加 で説明しています。Root Password-rootパスワードの設定 で説明しています。Hostname- ホスト名の設定 で説明しています。Network- ネットワークインタフェースの設定 で説明しています。Services- サービスを有効にする で説明しています。System Hardening- セキュリティを強化するオプションを有効にする で説明しています。Time Zone- タイムゾーンの設定 で説明しています。Handbook- FreeBSD ハンドブックのダウンロードとインストール。

設定が完了したら、Exit を選んでください。

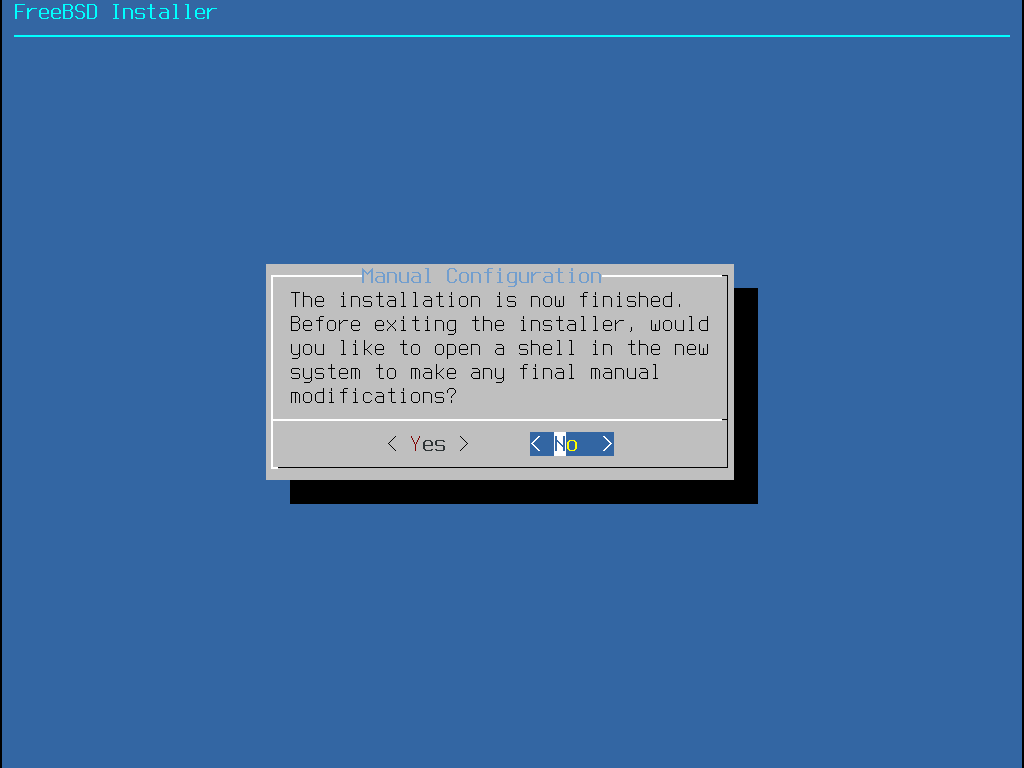

新しいシステムを再起動する前に、 bsdinstall は追加の設定が必要かどうかを尋ねてきます。 Yes を選択して新しいシステムのシェルに入るか、または No を選択して、インストールの最後のステップに進んでください。

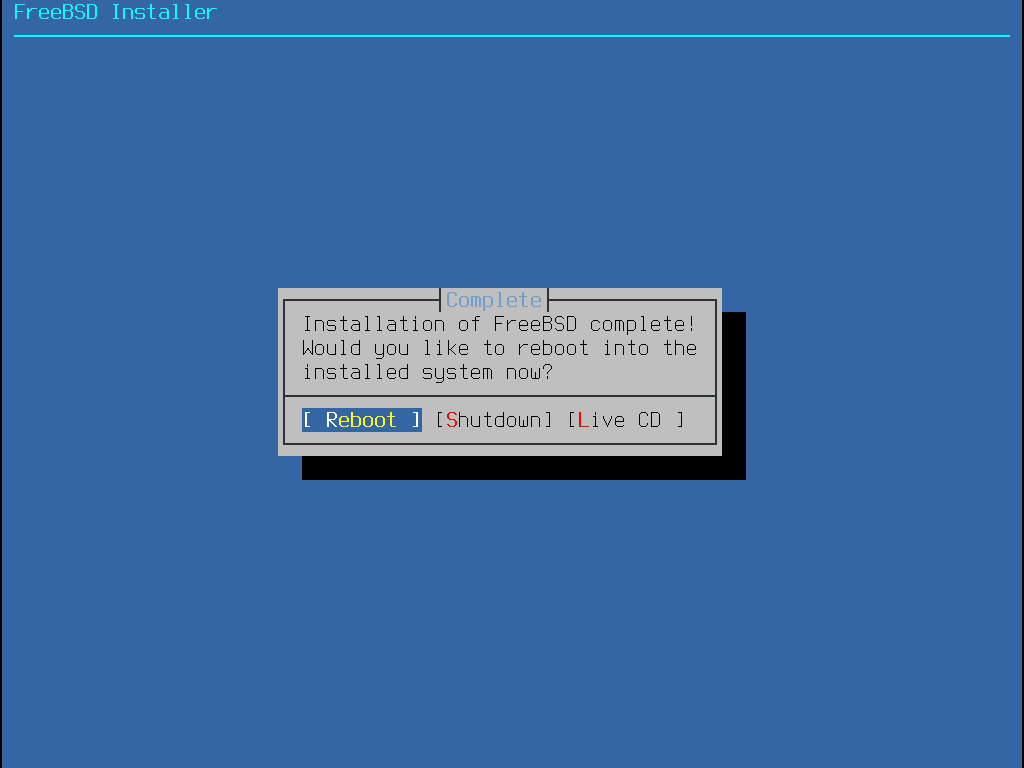

追加の設定や、特別なセットアップが必要であれば、 Live CD を選んでインストールメディアを Live CD で起動してください。

インストールが終わったら、 Reboot を選んで、 コンピュータを再起動し、新しい FreeBSD システムで起動してください。 再起動する前には、忘れずに FreeBSD インストールメディアを外してください。 さもないと、もう一度インストールメディアから起動してしまいます。

FreeBSD の起動時には、多くのメッセージが画面に表示されます。

システムの起動後には、ログインプロンプトが表示されます。

login: プロンプトで、インストール時に追加したユーザ名を入力してください。 root でのログインは避けてください。

管理者の権限が必要となった時に、スーパユーザになる方法については、スーパーユーザアカウント を参照してください。

起動時に表示されていたメッセージは、 Scroll-Lock を押し、scroll-back buffer で見ることができます。

PgUp, PgDn そして矢印キーでメッセージをスクロールバックできます。

メッセージの確認が終わったら、Scroll-Lock をもう一度押すと、ディスプレイのロックを外し、 コンソールに戻ることができます。

何度かシステムを起動した後で、これらのメッセージを見るには、コマンドプロンプトから less /var/run/dmesg.boot と入力してください。

確認後に q を押すと、 コマンドラインに戻ります。

追加で有効にするサービスの選択 で sshd を有効に設定した場合には、最初の起動時にシステムが SSH ホストキーを生成するため、少々時間がかかるかもしれません。 その後の起動はより速くなるでしょう。 鍵のフィンガープリントは、以下の例のように表示されます。

Generating public/private rsa1 key pair.

Your identification has been saved in /etc/ssh/ssh_host_key.

Your public key has been saved in /etc/ssh/ssh_host_key.pub.

The key fingerprint is:

10:a0:f5:af:93:ae:a3:1a:b2:bb:3c:35:d9:5a:b3:f3 root@machine3.example.com

The key's randomart image is:

+--[RSA1 1024]----+

| o.. |

| o . . |

| . o |

| o |

| o S |

| + + o |

|o . + * |

|o+ ..+ . |

|==o..o+E |

+-----------------+

Generating public/private dsa key pair.

Your identification has been saved in /etc/ssh/ssh_host_dsa_key.

Your public key has been saved in /etc/ssh/ssh_host_dsa_key.pub.

The key fingerprint is:

7e:1c:ce:dc:8a:3a:18:13:5b:34:b5:cf:d9:d1:47:b2 root@machine3.example.com

The key's randomart image is:

+--[ DSA 1024]----+

| .. . .|

| o . . + |

| . .. . E .|

| . . o o . . |

| + S = . |

| + . = o |

| + . * . |

| . . o . |

| .o. . |

+-----------------+

Starting sshd.フィンガープリントおよび SSH についての詳細については、OpenSSH をご覧ください。

FreeBSD はデフォルトでは、グラフィカルな環境をインストールしません。 グラフィカルなウィンドウマネージャのインストール、 および設定に関するより多くの情報については、 X Window System をご覧ください。

適切に FreeBSD をシャットダウンすることは、 ハードウェアをダメージから守ったり、データの保護につながります。 システムを適切にシャットダウンする前に、 電源を落すということはしないでください!wheel グループのメンバとなっているユーザは、 コマンドラインから su と入力し、 root のパスワードを入力してスーパユーザとなってください。 その後、shutdown -p now と入力すると、システムは正しくシャットダウンし、 ハードウェアが対応していれば、電源が落ちます。

2.9. トラブルシューティング

この章では、インストールの際の、 これまで報告された共通の問題に対する解決のための情報が書いてあります。

FreeBSD リリース情報 ページにあるインストールする FreeBSD のバージョンのハードウェアノートを調べて、 使用しているハードウェアに対応しているかどうかを確認してください。

いくつかのインストール上の問題は、さまざまなハードウェア装置、 特にマザーボードのファームウェアのアップデートで回避または緩和することができます。 マザーボードのファームウェアは、通常 BIOS と呼ばれます。 多くのマザーボードまたはコンピュータ製造メーカーは、 アップデートやアップグレード情報を載せているウェブサイトを用意しています。 通常、製造メーカーは、 重要な更新のようなそれなりの理由がない限り、マザーボードの BIOS のアップグレードは行わないよう推奨しています。 アップデートの過程で失敗する可能性があり、 その場合 BIOS が不完全な状態になり、 コンピュータが動作しない原因となり得るからです。 |

システムの起動時に、ハードウェアの検出中にシステムが固まったり、インストールプロセスでおかしな振る舞いをする場合には、ACPI が原因の可能性があります。

i386 および amd64 プラットフォームにおいて、 FreeBSD はシステムの設定を手助けするシステム ACPI サービスを、 起動時に検出された場合に広く使います。 残念ながら、まだいくつかの不具合が、 ACPI ドライバとシステムのマザーボードおよび BIOS ファームウェア両方に存在しています。 起動ステージ 3 において、ヒント情報 hint.acpi.0.disabled を以下のように設定すると ACPI を無効にできます。

set hint.acpi.0.disabled="1"この設定はシステムが起動するたびにリセットされるので、/boot/loader.conf ファイルに hint.acpi.0.disabled="1" を追加する必要があります。

ブートローダのより詳しい情報については FreeBSD の起動のプロセス で説明します。

2.10. Live CD を使う

ウェルカムメニュー で示されている bsdinstall のウェルカムメニューは、 Live CD オプションを提供します。 これは、 オペレーティングシステムに FreeBSD を使うべきかどうか迷っていて、 インストール前に機能を試して見たいと思っている方に有用です。

Live CD を使う際は、以下のことに気をつけてください。

システムにアクセスする際には、認証を求められます。 ユーザ名は

root、 パスワードは空欄としてください。システムはインストールメディアから直接起動するので、 ハードディスクにインストールされたシステムに比べ、 パフォーマンスはかなり遅い可能性があります。

このオプションのユーザインタフェースは、 コマンドプロンプトのみです。 グラフィカルなユーザインタフェースではありません。

Chapter 3. FreeBSD の基礎知識

3.1. この章では

この章では FreeBSD オペレーティングシステムの基本的なコマンドと機能について記述しています。 ここに書かれてあることのほとんどは、どんな UNIX® -like なオペレーティングシステムにもあてはまります。 FreeBSD の初心者であれば、この章を読んでおいた方がきっといいはずです。

この章を読んで分かることは、次のようなことです。

仮想コンソールの使い方と設定方法

FreeBSD システム上でユーザやグループを作成し管理する方法

UNIX® のファイルの許可属性の仕組みと FreeBSD のファイルフラグについて

FreeBSD のファイルシステムの構成

FreeBSD のディスク構成

ファイルシステムをマウント、アンマウントする方法

プロセス、デーモンとシグナルとはなにか

シェルとはなにか。 また、デフォルトのログイン環境を変える方法

テキストエディタの基本的な使い方

デバイスおよびデバイスノードとはなにか

さらに詳しい情報を得るためのマニュアルページの読み方

3.2. 仮想コンソールと端末

起動時に自動的にグラフィカルな環境が起動するように FreeBSD を設定していなければ、システムが起動すると、以下のようなコマンドラインのログインプロンプトが表示されます。

FreeBSD/amd64 (pc3.example.org) (ttyv0)

login:最初の行はシステムの情報です。

amd64 は、このシステム上で 64 ビット版の FreeBSD が動作していることを示しています。

ホスト名は pc3.example.org、ttyv0 は "システムコンソール" であることを示しています。

次の行はログインプロンプトです。

FreeBSD はマルチユーザシステムなので、ユーザを区別する何がしかの手段が必要です。 システム上のプログラムを実行できるようになるには、すべてのユーザに対してシステムにログインすることが義務付けられています。 すべてのユーザは、一意な "ユーザ名" と "パスワード" を持っています。

システムコンソールにログインするには、システムのインストール時に ユーザの追加 で追加したユーザ名を入力して、Enter を押してください。 次にそのユーザのパスワードを入力して、Enter を押してください。 セキュリティの観点から、パスワードは 表示されません。

パスワードを正確に入力したら、日々のメッセージ (MOTD) が表示され、

コマンドプロンプトが表示されます。

ユーザ作成時に選択したシェルに依存しますが、このプロンプトは #, $ または % といった記号です。

プロンプトはユーザが FreeBSD のシステムコンソールへログインし、利用可能なコマンドを実行する準備ができていることを示しています。

3.2.1. 仮想コンソール

システムコンソールからシステムに対話的にコマンドを実行できますが、FreeBSD システム上でキーボードによりコマンドラインから利用しているユーザは、通常代わりに仮想コンソールにログインします。 デフォルトではシステムからのメッセージはシステムコンソールに出力され、これらのメッセージが、ユーザが作業しているコマンドまたはファイル上に表示されるため、ユーザが現在の作業に集中できなくなるためです。

デフォルトでは FreeBSD は、複数の仮想コンソールを表示してコマンドを入力できるように設定されています。 各仮想コンソールは、個別のログインプロンプトおよびシェルを持っており、簡単に仮想コンソール間の切り替えができます。 これにより、グラフィカルな環境において同時に複数のウィンドウを開いてコマンドラインの環境を提供できます。

FreeBSD では Alt+F1 から Alt+F8 までのキーの組み合わせが、仮想コンソール間の切り替えに予約されています。

システムコンソール (ttyv0) に切り替えるには、Alt+F1 を使ってください。

最初の仮想コンソール (ttyv1) にアクセスするには Alt+F2、2 番目の仮想コンソール (ttyv2) にアクセスするには Alt+F3、といったように使ってください。

Xorg をグラフィカルなコンソールとして使用しているときには、Ctrl+Alt+F1 の組み合わせを使用すると、テキストベースの仮想コンソールへ戻ります。

あるコンソールから他に切り替えるのに応じて、FreeBSD は画面への出力を管理します。 結果として、FreeBSD で動かすコマンドを入力するのに使える複数の画面とキーボードを仮想的に実現できるのです。 ある仮想コンソールで実行したプログラムは、ユーザが別の仮想コンソールに切り替えても実行を停止しません。

FreeBSD のコンソールおよびキーボードドライバに関するさらなる技術的な説明については、kbdcontrol(1), vidcontrol(1), atkbd(4), syscons(4) および vt(4) を参照してください。

FreeBSD では以下の /etc/ttys のセクションのように複数の利用可能な仮想コンソールが設定されています。

# name getty type status comments # ttyv0 "/usr/libexec/getty Pc" xterm on secure # Virtual terminals ttyv1 "/usr/libexec/getty Pc" xterm on secure ttyv2 "/usr/libexec/getty Pc" xterm on secure ttyv3 "/usr/libexec/getty Pc" xterm on secure ttyv4 "/usr/libexec/getty Pc" xterm on secure ttyv5 "/usr/libexec/getty Pc" xterm on secure ttyv6 "/usr/libexec/getty Pc" xterm on secure ttyv7 "/usr/libexec/getty Pc" xterm on secure ttyv8 "/usr/X11R6/bin/xdm -nodaemon" xterm off secure

仮想コンソールを無効にするには、無効にしたい仮想コンソールの行をコメント記号 (#) から始まるように設定してください。

たとえば、利用可能な仮想コンソールを 8 つから 4 つに減らす場合には、ttyv5 から ttyv8 までの仮想コンソールを表す最後の 4 行の先頭に # を挿入してください。

システムコンソールを表す ttyv0 から始まる行はコメントアウト しないでください。

最後の仮想コンソール (ttyv8) は、 X Window System で説明されているように Xrog がインストールされて設定されている場合に、グラフィカル環境にアクセスするために使用されます。

このファイルのそれぞれのカラムと仮想コンソールに設定可能なオプションの詳しい説明は、ttys(5) のマニュアルを参照してください。

3.2.2. シングルユーザモード

FreeBSD のブートメニューでは、"シングルユーザモード" と表示されているオプションが提供されています。

このオプションを選択すると、システムは "シングルユーザモード" と呼ばれる特別なモードで起動します。

このモードは、システムが起動しない場合に修正のため、または root のパスワードが分からなくなってしまいリセットするときなど、特別な状況で利用されます。

シングルユーザモードで動かしている場合は、ネットワークや他の仮想コンソールは利用できません。

しかし、システムへの完全な root 権限を利用でき、デフォルトの設定では root のパスワードは必要ありません。

このような理由のため、このモードで起動する場合には物理的なキーボードへのアクセスが必要であり、FreeBSD システムの安全性の観点からキーボードに物理的にアクセスできる人を決めておく事が必要です。

シングルユーザモードを管理する設定は、/etc/ttys ファイルの以下のセクションにあります。

# name getty type status comments # # If console is marked "insecure", then init will ask for the root password # when going to single-user mode. console none unknown off secure

デフォルトでは、status は secure に設定されています。

これは、キーボードへアクセスできるかユーザが誰であるかが重要ではない、もしくはアクセスできるユーザについては物理的なセキュリティポリシーでコントロールされていることが前提となっています。

この設定を insecure に変更するケースとしては、システムは安全ではなく、誰でもキーボードにアクセスできる環境が想定されます。

この行を insecure に変更すると、FreeBSD がシングルユーザモードで起動した場合に root のパスワードが要求されます。

|

3.2.3. コンソールのビデオモードの変更

FreeBSD のデフォルトのビデオモードは 1024x768 や 1280x1024 など、グラフィックチップおよびディスプレイが対応しているサイズに調整されます。

別のビデオモードを使うには、VESA モジュールをロードしてください。

# kldload vesaその後、ハードウェアが対応しているビデオモードを vidcontrol(1) を使って確認してください。 以下を実行すると、対応しているビデオモードを調べることができます。

# vidcontrol -i modeこのコマンドは、使用しているハードウェアが対応しているビデオモードの一覧を表示します。

その後、vidcontrol(1) を root ユーザで実行して、新しく使用するビデオモードを選択してください。

# vidcontrol MODE_279このビデオモードで良ければ、起動時に自動的に設定されるように /etc/rc.conf に以下のように追加してください。

allscreens_flags="MODE_279"

3.3. ユーザと基本的なアカウント管理

FreeBSD は、複数のユーザが同時にコンピュータを使えるようにします。 スクリーンとキーボードの前に一度に座れるのはその中の一人だけですが ユーザは何人でもネットワークを通してログインできます。 システムを使うためには、 どのユーザもアカウントがなければなりません。

この章では、以下のことを説明します。

FreeBSD システムにおけるさまざまな種類のユーザアカウントについて

ユーザアカウントを追加、削除および変更する方法

ユーザやグループが利用できるリソースの上限を制御する方法

グループの作成、 およびグループにユーザをメンバとして追加する方法

3.3.1. アカウントの種類

FreeBSD システムへアクセスするには、 かならずアカウントが使われ、 また、プロセスもすべてユーザによって実行されるので、 ユーザとアカウントの管理は、重要なものです。

アカウントには大きく分けて三種類あります。 システムアカウント (system accounts)、ユーザアカウント (user accounts)、 そしてスーパーユーザ (superuser) です。

3.3.1.1. システムアカウント

システムアカウントは、DNS、メール、 ウェブサーバといった各種サービスを運用するために使われます。 この目的は、セキュリティを確保するためです。 もしすべてのサービスがスーパーユーザで実行されていると、 それらのサービスはどんな動作でも可能となり、 適切な制限を適用することができません。

システムアカウントの具体例は、 daemon, operator, bind, news および www といったものです。

nobody は通常の特権を持たないシステムアカウントです。 しかし、nobody を利用するサービスが増えれば増えるほど、 それに所属するファイルやプロセスも増え、 その特権も大きくなるということを忘れないようにしてください。

3.3.1.2. ユーザアカウント

ユーザアカウントは、 主に現実のユーザがシステムにアクセスする手段として用いられるものです。 システムにアクセスするすべてのユーザは、 それぞれ唯一のユーザアカウントを持つべきです。 こうすることで管理者は誰が何を行なっているかがわかりますし、 他の人の設定を壊してしまうようなことを避けることができます。

それぞれのユーザは快適にシステムを利用するため、 シェル、エディタ、キー設定、言語など、 各自の環境をセットアップすることができます。

FreeBSD システム上のどのアカウントにも、 以下のような情報がなにかしら結び付けられています。

- ユーザ名

login:プロンプトに対して入力するユーザの名前です。 各ユーザは一意なユーザ名を持つ必要があります。 有効なユーザ名を作成するには passwd(5) に記載されているいくつもの規則があります。 アプリケーションの上位互換性を保つために、8 文字以下の小文字からなるユーザ名を使うことが推奨されています。- パスワード

各アカウントにはパスワードがあります。

- ユーザ ID (UID)

ユーザ ID (UID) は、 FreeBSD システムがユーザを一意に識別するための数値です。 ユーザ名を指定できるコマンドは、 ユーザ名を UID に変換してから扱っています。 65535 より大きな UID は、ソフトウェアによっては互換性の問題を引き起こす可能性があるので、65535 以下の UID を使用することが推奨されています。

- グループ ID (GID)

グループ ID (GID) は、 ユーザが属する第一グループを一意に識別するための数値です。 グループは、UID ではなく、 ユーザの GID に基づいて資源へのアクセスを制御する仕組みです。 これは、ある種の設定ファイルのサイズを大幅に小さくします。 ユーザは、複数のグループに所属できます。 65535 より大きな GID は、ソフトウェアに問題を引き起こす可能性があるので、 65535 以下の GID を使うことを推奨します。

- ログインクラス

ログインクラスはグループの仕組みを拡張したもので、 別々のユーザに対してシステムを調整する時に、 さらなる柔軟性を提供します。ログインクラスの詳細については、 [users-limiting] で説明します。

- パスワードの有効期限

デフォルトでは、パスワードに有効期限は設定されていません。 しかしながら、パスワードの有効期限をユーザごとに設定し、一部またはすべてのユーザに、一定の時間がたったらパスワードを強制的に変更させることができます。

- アカウント失効時間

デフォルトでは、FreeBSD はアカウントを失効させません。 たとえば学校で生徒のアカウントがある場合など、 限られた期間だけのアカウントを作成するなら、 そのアカウントがいつ失効するか pw(8) を使って指定できます。 有効期間が経過したら、 そのアカウントのディレクトリやファイルは残っていますが、 システムへのログインはできなくなります。

- ユーザの氏名

FreeBSD ではユーザ名でアカウントを一意に識別しますが、 必ずしもユーザの本名を反映したものではありません。 この情報をアカウントに関連付けることもできます。 この情報は、コメントのように、空白、大文字、および 8 字以上で記載できます。

- ホームディレクトリ

ホームディレクトリは、システム中のディレクトリへのフルパスです。 これはユーザがログインした時に作業を開始するディレクトリです。 一般的な慣習は、すべてのユーザのホームディレクトリを

/home/usernameか/usr/home/usernameの下に置くことです。 各ユーザは、個人のファイルやサブディレクトリを、ユーザのホームディレクトリに保存します。- ユーザシェル

シェルは、 ユーザがシステムと対話するデフォルトの環境を提供します。 いろいろな種類のシェルがあり、 経験を積んだユーザはそれぞれ好みがあり、 それをアカウントの設定に反映できます。

3.3.1.3. スーパーユーザアカウント

スーパーユーザアカウントは通常 root と呼ばれ、 システム管理を行なうために使われ、権限に制限がありません。 そのため、このアカウントはメールのやりとり、システムの調査、 プログラミングといった日常的な作業を行なうために使われるべきものではありません。

その理由は、スーパーユーザが通常のユーザアカウントと異なり、 操作にまったく制限を受けないことによります。 そのためスーパーユーザアカウントで操作を間違えると、 システムに重大な影響を与えてしまう恐れがあるのです。 ユーザアカウントでは、 仮に操作を間違えてもシステムを壊してしまうようなことはできないようになっています。 そのため、ユーザアカウントでログインし、 高い権限が必要なコマンドを実行するときだけスーパーユーザになることが推奨されています。

スーパーユーザで実行するコマンドはいつでも、 二回、三回と確認してください。 なぜならスペースが多かったり、文字が欠けていたりするだけで、 取り返しのつかないデータの破壊につながる可能性があるからです。

スーパーユーザの権限を得るには、さまざまな方法があります。 root ユーザとしてログインする方法もありますが、 これはまったくお勧めできません。

スーパーユーザの権限を手に入れるには、かわりに su(1) を使って下さい。 - オプションをつけて実行すると、 実行したユーザに root ユーザの環境が設定されます。 このコマンドは wheel グループに入ってるユーザのみが実行でき、他のユーザは実行出来ません。 また、実行時には root ユーザのパスワードを必要とします。

以下の例では、make install を行うときにスーパーユーザの権限が必要なので、 このコマンドを実行する時だけユーザはスーパーユーザになります。 コマンドを実行したら、ユーザは exit を実行してスーパーユーザからログアウトし、 通常のユーザアカウントの権限に戻ります。

% configure

% make

% su -

Password:

# make install

# exit

%1 人の管理者が一台のマシン、 もしくは小規模なネットワークを管理する場合には、 su(1) のフレームワークはうまく機能するでしょう。 この代わりとなるのは、 security/sudo package または port です。これはログ機能や、 スーパーユーザの権限で実行できるユーザやコマンドを設定できます。

3.3.2. アカウント情報の管理

FreeBSD は、ユーザアカウントを操作するためにさまざまなコマンドを用意しています。 もっとも一般的なコマンドが ユーザアカウントを管理するためのユーティティ にまとめられています。 その後で、各コマンドについて詳しい使用例を示します。 各ユーティリティの詳細や使用例についてはマニュアルページを参照してください。

コマンド | 要約 |

|---|---|

コマンドラインからユーザを追加するための推奨アプリケーション | |

コマンドラインからユーザを削除するための推奨アプリケーション | |

ユーザデータベースの情報を変更するための柔軟なツール | |

ユーザのパスワードを変更するコマンドラインツール | |

ユーザアカウントのあらゆる箇所を変更する強力で柔軟なツール | |

システムの設定のためのユーティリティ。アカウント管理に対応しています。 |

3.3.2.1. ユーザの追加

新しいユーザの登録に推奨されるプログラムは adduser(8) です。

ユーザを追加すると、このプログラムは、/etc/passwd と /etc/group を自動的に更新します。

また、新規ユーザのホームディレクトリを作成し、/usr/share/skel から、デフォルトで使用される設定ファイルをコピーします。

また、新しく作成されたユーザに対して、ウェルカムメッセージをメールで送信することも可能です。

このユーティリティは、スーパーユーザ権限で実行する必要があります。

adduser(8) は、新しいユーザアカウントを対話的に段階的に作成するユーティリティです。

FreeBSD におけるユーザの追加 で示されているように、必要な情報を入力するか、括弧内に示されているデフォルトの値を Return を押して承認してください。

この例では、ユーザは su(1) によってスーパユーザ権限を取得することが可能となる wheel グループに所属します。

操作が終了すると、ユーティリティは別のユーザを追加するか、終了するかを尋ねてきます。

# adduser

Username: jru

Full name: J. Random User

Uid (Leave empty for default):

Login group [jru]:

Login group is jru. Invite jru into other groups? []: wheel

Login class [default]:

Shell (sh csh tcsh zsh nologin) [sh]: zsh

Home directory [/home/jru]:

Home directory permissions (Leave empty for default):

Use password-based authentication? [yes]:

Use an empty password? (yes/no) [no]:

Use a random password? (yes/no) [no]:

Enter password:

Enter password again:

Lock out the account after creation? [no]:

Username : jru

Password : ****

Full Name : J. Random User

Uid : 1001

Class :

Groups : jru wheel

Home : /home/jru

Shell : /usr/local/bin/zsh

Locked : no

OK? (yes/no): yes

adduser: INFO: Successfully added (jru) to the user database.

Add another user? (yes/no): no

Goodbye!入力したパスワードは画面に表示されませんので、 ユーザアカウントを作成する際には、 パスワードを間違えて入力してしまわないように注意してください。 |

3.3.2.2. ユーザの削除

システムから完全にユーザを削除するには、スーパーユーザ権限で rmuser(8) を実行してください。 このコマンドは、次の手順を実行します。

指定されたユーザの crontab(1) エントリが存在する場合には削除。

指定されたユーザの at(1) ジョブをすべて削除。

指定されたユーザが所有するすべてのプロセスに対して SIGKILL シグナルを送信。

ローカルパスワードファイルから、 指定されたユーザのエントリを削除。

指定されたユーザのホームディレクトリを削除 (ディレクトリの所有者が指定されたユーザのものだった場合)。実際のホームディレクトリへのシンボリックリンクの削除も含まれます。

/var/mailから、指定されたユーザの到着メールファイルを削除。/tmp,/var/tmp, および/var/tmp/vi.recoverから、指定されたユーザの所有するファイルを削除。/etc/groupにある すべてのグループから、指定されたユーザを削除します (指定されたユーザと同じ名前のグループで、そのユーザが削除されると空のグループとなる場合は、そのグループ自体が削除されます。 これは adduser(8) によってユーザごとに作成される、ユニークなグループに対応するものです)。指定されたユーザが所有するすべてのメッセージキュー、共通メモリセグメントおよびセマフォを削除

スーパユーザアカウントの削除に rmuser(8) を利用することはできません。 スーパユーザアカウントの削除はほとんどすべての場合、 大規模なシステムの破壊を意味するからです。

デフォルトでは、以下の例のような対話モードが使われます。

rmuser による対話的なアカウントの削除# rmuser jru

Matching password entry:

jru:*:1001:1001::0:0:J. Random User:/home/jru:/usr/local/bin/zsh

Is this the entry you wish to remove? y

Remove user's home directory (/home/jru)? y

Removing user (jru): mailspool home passwd.3.3.2.3. ユーザ情報の変更

すべてのユーザは、chpass(1) を用いてデフォルトシェルやユーザアカウントに関連した個人情報を変更できます。 スーパユーザ権限に限り、このユーティリティを用いて他のユーザのアカウント情報も変更できます。

ユーザ名の他にオプションを指定しないと、 chpass(1) はユーザ情報を編集するエディタを表示します。 ユーザがエディタを終了すると、 ユーザデータベースが新しい情報に更新されます。

スーパユーザ権限以外でこのユーティリティを実行した場合は、 エディタを抜けた後にユーザのパスワードを聞かれます。 |

スーパユーザによる chpass の使用 では、スーパーユーザは chpass jru と入力し、このユーザに対して変更可能なフィールドが表示されています。

jru がこのコマンドを実行すると、最後の 6 フィールドのみが表示され編集が可能です。

この場合については、通常のユーザによる chpass の使用 で示されています。

chpass の使用#Changing user database information for jru.

Login: jru

Password: *

Uid [#]: 1001

Gid [# or name]: 1001

Change [month day year]:

Expire [month day year]:

Class:

Home directory: /home/jru

Shell: /usr/local/bin/zsh

Full Name: J. Random User

Office Location:

Office Phone:

Home Phone:

Other information:chpass の使用#Changing user database information for jru.

Shell: /usr/local/bin/zsh

Full Name: J. Random User

Office Location:

Office Phone:

Home Phone:

Other information:3.3.2.4. ユーザのパスワードの変更

いかなるユーザも passwd(1) を使って簡単に自身のパスワードを変更できます。 誤って、または不正なパスワードの変更を避けるため、新しいパスワードを設定する前に、もとのパスワードの入力が求められます。

% passwd

Changing local password for jru.

Old password:

New password:

Retype new password:

passwd: updating the database...

passwd: doneスーパーユーザは、passwd(1) をユーザ名を指定して実行することにより、いかなるユーザのパスワードを変更できます。 スーパーユーザの権限でこのユーティリティを実行する際には、もとのパスワードを入力する必要はありません。 そのため、ユーザが元のパスワードを忘れてしまっても、パスワードを変更できます。

# passwd jru

Changing local password for jru.

New password:

Retype new password:

passwd: updating the database...

passwd: donechpass(1) 同様、yppasswd(1) は、 passwd(1) へのリンクになっていますので、 NIS はどちらのコマンドでも動作します。 |

3.3.3. グループの管理

グループとは、ユーザを羅列したものです。 グループは、グループ名と GID で識別されます。 FreeBSD では、 あるプロセスが何かするのを許可するかどうかをカーネルが判断する際に、 プロセスの UID とそのユーザが所属するグループの一覧を利用します。 ほとんどの場合、ユーザもしくはプロセスの GID は一覧の最初のグループを指しています。

グループ名から GID への写像は /etc/group にあります。

これは、コロンで区切られた 4 項目からなるテキストファイルです。

1 番目の項目はグループ名、2 番目は暗号化されたパスワード、3 番目が GID、4 番目がカンマで区切られたメンバの一覧です。

文法についての完全な説明は、group(5) をご覧ください。

スーパーユーザは、/etc/group をテキストエディタで編集できます。

ただし、よくある間違いを見つけてくれる vigr(8) を用いてグループファイルを編集することが好ましいです。

もしくは、pw(8) を使ってグループの追加や編集をできます。

たとえば、teamtwo というグループを追加して、その存在を確認するには、次のように使います。

operator グループを使う時には、意図しないスーパーユーザへのアクセス権を与える可能性があるため注意が必要です。

シャットダウン、リブートおよびこのグループが所有する |

# pw groupadd teamtwo

# pw groupshow teamtwo

teamtwo:*:1100:この例では、1100 という番号は、 teamtwo の GID です。 この時点では、teamtwo にメンバはいません。 以下のコマンドは、 jru を teamtwo のメンバに追加します。

# pw groupmod teamtwo -M jru

# pw groupshow teamtwo

teamtwo:*:1100:jru-M の引数は、カンマで区切られた新しい (空の) グループに追加するもしくは存在するグループのメンバを置き換えるユーザの一覧です。

ユーザにとっては、このグループのメンバーシップはパスワードファイルに記載されているプライマリのグループとは異なります。

pw(8) の groupshow コマンドを使った時は、そのユーザはグループの一員として表示されませんが、id(1) などのツールを使って情報を問い合わせれば、その情報を引き出せます。

ユーザをグループに追加をする際に、pw(8) は /etc/group しか扱わず、 /etc/passwd から追加のデータを読んだりはしません。

# pw groupmod teamtwo -m db

# pw groupshow teamtwo

teamtwo:*:1100:jru,dbこの例では、-m の引数は、 カンマで区切られたグループに追加するユーザの一覧です。

前の例と異なり、これらのユーザはグループに追加され、既存のグループのユーザを置き換えることはありません。

% id jru

uid=1001(jru) gid=1001(jru) groups=1001(jru), 1100(teamtwo)この例では、jru は jru グループと teamtwo グループのメンバです。

3.4. 許可属性

FreeBSD では、すべてのファイルおよびディレクトリは一組の許可属性を持っています。 これらの許可属性は、ユーティリティを使って確認したり変更できます。 許可属性がどのように機能するかを知ることで、ユーザが必要とするファイルにアクセスできるかどうか、オペレーティングシステムが使用しているファイルや他のユーザが所有するファイルにアクセスできないことを理解できるようになります。

この節では、FreeBSD で使用される伝統的な UNIX® の許可属性について説明します。 より細かいファイルシステムのアクセス制御に関しては、アクセス制御リスト をご覧ください。

UNIX® では、基本の許可属性は 3 つのアクセスタイプ (読み・書き・実行) を使って割り当てられます。

これらのアクセスタイプを使って、ファイルの所有者 (owner)、グループ (group) その他 (others) に対するファイルアクセスを設定します。

読み、書き、実行に関する許可属性は、それぞれ r, w, および x 文字で表されます。

これらの許可属性を表す際に、オンかオフ (0) による 2 進数表記も使われます。

数字で表現する場合には、 r は 4、w は 2 そして x は 1 の値を持つよう、rwx の順番で表されます。

以下は、許可属性を表す際に用いられる数字およびアルファベットをまとめた表です。

"ディレクトリの表示" カラムでは、- は許可属性がオフに設定されていることを表します。

| 値 | 許可属性 | ディレクトリの表示 |

|---|---|---|

0 | 読み込み不可、書き込み不可、実行不可 |

|

1 | 読み込み不可、書き込み不可、実行可能 |

|

2 | 読み込み不可、書き込み可能、実行不可 |

|

3 | 読み込み不可、書き込み可能、実行可能 |

|

4 | 読み込み可能、書き込み不可、実行不可 |

|

5 | 読み込み可能、書き込み不可、実行可能 |

|

6 | 読み込み可能、書き込み可能、実行不可 |

|

7 | 読み込み可能、書き込み可能、実行可能 |

|

コマンドライン引数 -l とともに ls(1) を使うと、詳細なディレクトリリストを見ることができ、ファイルの所有者、グループ、その他への許可属性を示す欄があるのがわかります。

例えば、ls -l を実行して、 適当なディレクトリを表示させると以下のようになります。

% ls -l

total 530

-rw-r--r-- 1 root wheel 512 Sep 5 12:31 myfile

-rw-r--r-- 1 root wheel 512 Sep 5 12:31 otherfile

-rw-r--r-- 1 root wheel 7680 Sep 5 12:31 email.txtmyfile が含まれている行の一番目の列の最初の (一番左の) 文字は、そのファイルが普通のファイルなのか、ディレクトリなのか、キャラクタ型のデバイス特殊ファイルなのか、ソケットなのか、その他の特殊な疑似ファイルデバイスなのかといった種類を示す特別な文字です。

この例において、- という文字は、普通のファイルであることを示します。

その次に来る rw- と書かれた 3 文字は、そのファイルの所有者に許可を与えるものです。

その次の r-- の 3 文字は、そのファイルが所属しているグループに許可を与えます。

最後の r-- の 3 文字は、 システムに存在するその他のユーザに許可を与えます。

"-" は許可が与えられていないことを示します。

この例では、ファイルの所有者はこのファイルを読み書きでき、ファイルの所属しているグループに属するユーザはファイルを読むことだけでき、そのどちらでもないユーザは、 このファイルを読むだけできるように許可属性が与えられています。

上の表によれば、このファイルに与えられた許可属性は 644 となります。

ここで各数字は、このファイルの許可属性の 3 つの部分を表しています。

デバイスの場合の許可属性はどのようにコントロールされているのでしょうか?

FreeBSD は、大部分のハードウェアをファイルとして取り扱います。

そのため、プログラムからは普通のファイルとまったく同じようにオープンし、 データの読み書きができるようになっています。

これらのデバイス特殊ファイルは /dev/ に収められています。

ディレクトリもまた、ファイルと同様に扱われます。 それは読み込み/書き込み/実行の許可属性を持ちます。 ディレクトリの実行ビットはファイルのそれとは少し違った意味を持ちます。 ディレクトリが実行可能になっているとき、cd(1) を使ってそのディレクトリに移動することができます。 これは、そのディレクトリにあるファイルにアクセスできることを意味しています (ファイル自体の許可属性によります)。

ディレクトリの中の一覧を表示するには、そのディレクトリに読み込み属性が設定されていなければなりません。 名前が分かっているファイルを削除するには、そのファイルが含まれているディレクトリに 書き込み属性 と 実行属性 の両方が必要です。

この他にも許可属性ビットはありますが、いずれも setuid バイナリや sticky ディレクトリなどといった特殊な状況で使われます。 ファイルの許可属性そのものについて、また、それらの設定方法に関する詳しい情報は、 chmod(1) マニュアルページを参照してください。

3.4.1. シンボリック表記

シンボリック表記と呼ばれる許可属性を表す方法では、ファイルやディレクトリの許可属性を、8 進数ではなく記号を用いて設定します。 シンボリック表記による許可属性を表す方法では、(who), (action), (permissions) という書式が用いられます。 利用できる値は以下の通りです。

| オプション | 文字 | 意味 |

|---|---|---|

(who) | u | ユーザ |

(who) | g | ファイルを所持しているグループ |

(who) | o | その他 |

(who) | a | すべて ("world") |

(action) | + | 許可属性を与える |

(action) | - | 許可属性を取り除く |

(action) | = | 許可属性を指定したものにする |

(permissions) | r | 読み込み |

(permissions) | w | 書き込み |

(permissions) | x | 実行 |

(permissions) | t | Sticky ビット |

(permissions) | s | UID または GID を設定する |

これらの値は、これまでと同様に chmod(1) で用いますが、数字ではなく文字で指定します。 たとえば、FILE に対して FILE のグループメンバーおよび自分以外のすべてのユーザからアクセスを一切受け付けたくない、というときには以下のコマンドを実行してください。

% chmod go= FILEカンマ区切りで設定することで、ファイルの属性を一度に 2 つ以上変更できます。 以下の例では、FILE に対して自分以外のユーザから書き込みの権限を取り上げ、かわりにすべてのユーザが FILE を実行できるようにします。

% chmod go-w,a+x FILE3.4.2. FreeBSD のファイルフラグ

ファイルの許可属性に加え、FreeBSD では "ファイルフラグ" を使えます。

これはファイルにセキュリティや管理上の属性を追加するものですが、ディレクトリには追加しません。

ファイルフラグにより、root ユーザでさえ誤ってファイルを消去、変更してしまうことを防ぐことができます。

ファイルフラグは、chflags(1) を使って、簡単なインタフェースで設定できます。

例えば、file1 というファイルにシステムレベルで消去不可のフラグを設定するには、以下のコマンドを実行してください。

# chflags sunlink file1消去不可のフラグを削除するには、以下のように sunlink の前に "no" をつけて実行してください。

# chflags nosunlink file1ファイルに設定されているフラグを確認するには、-lo と一緒に ls(1) を実行してください。

# ls -lo file1-rw-r--r-- 1 trhodes trhodes sunlnk 0 Mar 1 05:54 file1

いくつかのファイルフラグの追加、削除は root ユーザしかできません。

他のフラグは、ファイルの所有者が変更できます。

chflags(1) と chflags(2) から、より詳細な情報を得ることをおすすめします。

3.4.3. setuid, setgid および sticky 許可属性

これまでに説明した許可属性のほかに、

すべての管理者が知っておくべき特別な設定が 3 つあります。

それは setuid, setgid および sticky 許可属性です。